To co wyróżnia moim zdaniem SCS to przede wszystkim 5 ścieżek oraz część bezpłatna, na którą można wejść bez wykupowania biletów. A dla tych, którzy zechcą kupić bilet na pozostałe sesje – kod rabatowy: Bothounters_SCS18_15 A dodatkowo w tym roku będziecie mogli zobaczyć Paulę Januszkiewicz, naszą rodaczkę znaną z tego, że zazwyczaj występuje na konferencjach za granicami, gdzie jej wykłady są oceniane bardzo wysoko. Będziecie mogli przekonać się sami :) A poniżej wklejam materiał od organizatora:

To co wyróżnia moim zdaniem SCS to przede wszystkim 5 ścieżek oraz część bezpłatna, na którą można wejść bez wykupowania biletów. A dla tych, którzy zechcą kupić bilet na pozostałe sesje – kod rabatowy: Bothounters_SCS18_15 A dodatkowo w tym roku będziecie mogli zobaczyć Paulę Januszkiewicz, naszą rodaczkę znaną z tego, że zazwyczaj występuje na konferencjach za granicami, gdzie jej wykłady są oceniane bardzo wysoko. Będziecie mogli przekonać się sami :) A poniżej wklejam materiał od organizatora:

Planując tegoroczne aktywności konferencyjne warto już teraz wpisać do kalendarza datę 13-14 września. W tym czasie w Warszawie, w Hotelu Sound Garden odbędzie się V edycja konferencji poświęconej Bezpieczeństwu Teleinformatycznemu i Informatyce Śledczej – SECURITY CASE STUDY 2018.

SECURITY CASE STUDY (SCS) – to jedna z większych konferencji w Polsce, dotyczących IT Security.

SCS to: 5 ścieżek tematycznych, konkurs CTF (Capture the Flag), specjalistyczne warsztaty oraz EXPO wiodących firm branży IT Security.Ścieżki konferencji SCS 2018:

SCS PRO – IT Security, cyberbezpieczeństwo

SCS URDI – informatyka śledcza

SCS INFOOPS – ścieżka dedykowana zagadnieniom operacji informacyjnych w cyberprzestrzeni

SCS OPEN – prelekcje, część wystawiennicza i stoiska partnerskie (część bezpłatna)

ELEVATOR PITCH czyli otwarta scena, na której będzie można w luźniejszej formie przedstawić swój projekt, produkt czy też ideę (część bezpłatna)

konkurs CTF (Capture the Flag), każda drużyna może spróbować swoich sił, dla trzech pierwszych drużyn nagrody pieniężne (część bezpłatna).

Już teraz zgłoś swój bezpłatny udział w SCS EXPO, SCS ELEVATOR PITCH oraz SCS FREE lub płatny korzystająć z pełnej oferty wydarzenia wypełniając formularz rejestracyjny znajdujący się na stronie

https://www.securitycasestudy.pl/rejestracja/

SCS 2018 to także specjalistyczne warsztaty – w tym warsztat prowadzony przez Paulę Januszkiewicz topową prelegentkę na wielu światowych konferencjach jedną z dwóch osób w Polsce, która należy do programu Microsoft Security Trusted Advisor, osobę opiniotwórczą w obszarze bezpieczeństwa IT, uhonorowaną tytułem MVP Enterprise Security.

SECURITY CASE STUDY to spotkanie społeczności IT Security przyciągające setki uczestników. To inspirujące, poszerzające horyzonty zawodowe wydarzenie. Z całą pewnością przełoży się na zwiększenie kompetencji, pozwoli poznać nowe trendy, metody i technologie zapewniające wyższy poziom bezpieczeństwa.

Więcej informacji na temat konferencji, stale uzupełnianą agendę oraz możliwość rejestracji bezpłatnej i płatnej on-line można znaleźć na stronie wydarzenia: www.securitycasestudy.pl

Na prośbę organizatorów konferencji Confidence poniżej umieszczam otrzymane podsumowanie konferencji. A gdybym miał swoimi wyrazami opisać samą konferencję? Na pewno na tej konferencji co roku warto się pojawiać. Nie dla agendy, nie dla gadżetów i atrakcji, nie dla ciastek i kawy ale dla ludzi. Bo jest to miejsce gdzie spotyka się przeogromna liczba ludzi o podobnych zainteresowaniach i to jest w tej konferencji najważniejsze :) Do zobaczenia za rok!

Na prośbę organizatorów konferencji Confidence poniżej umieszczam otrzymane podsumowanie konferencji. A gdybym miał swoimi wyrazami opisać samą konferencję? Na pewno na tej konferencji co roku warto się pojawiać. Nie dla agendy, nie dla gadżetów i atrakcji, nie dla ciastek i kawy ale dla ludzi. Bo jest to miejsce gdzie spotyka się przeogromna liczba ludzi o podobnych zainteresowaniach i to jest w tej konferencji najważniejsze :) Do zobaczenia za rok! Kanadyjczyk z Kazachstanu

Kanadyjczyk z Kazachstanu  Od lat zapraszam Was na konferencję Confidence, bo jest to chyba jedna z większych konferencji o bezpieczeństwie, a okazji do spotkań nigdy za wiele. I w tym roku znów tam będę, zapraszam na swój wykład ale i po przybicie piątki! A poniżej info od organizatorów i 15% kod rabatowy:

Od lat zapraszam Was na konferencję Confidence, bo jest to chyba jedna z większych konferencji o bezpieczeństwie, a okazji do spotkań nigdy za wiele. I w tym roku znów tam będę, zapraszam na swój wykład ale i po przybicie piątki! A poniżej info od organizatorów i 15% kod rabatowy:  W roku 2014 grupa Lizard Squad była na pierwszych stronach wielu serwisów z wiadomościami. Atakowi sieci Playstation czy Xbox live, Północną Koreę i konto Taylor Swift. Jeden z członków grupy w pewnym momencie zmienił barwy i przeniósł się do grupy PoodleStresser, która została zaatakowana przez nieznaną osobę i po tym wydarzeniu 20 letni Zachary Buchta został aresztowany.

W roku 2014 grupa Lizard Squad była na pierwszych stronach wielu serwisów z wiadomościami. Atakowi sieci Playstation czy Xbox live, Północną Koreę i konto Taylor Swift. Jeden z członków grupy w pewnym momencie zmienił barwy i przeniósł się do grupy PoodleStresser, która została zaatakowana przez nieznaną osobę i po tym wydarzeniu 20 letni Zachary Buchta został aresztowany.

Pomiędzy 2013 i 2016 rokiem, grupa cyberprzestępców okradała Rosjan z ich wrażliwych danych, a kto jak kto ale cyberprzestępcy w Rosji powinni wiedzieć, że nie okrada się ludzi z tego kraju, szczególnie będąc jego obywatelem :) A już kompletnie nieroztropne było oferowanie na sprzedaż danych z wykradzionych rządowych komputerów. Grupa, której nazwa to Shaltai-Boltai (Humpty Dumpty) pozbyła się ostatnio dwóch członków, którzy zostali ujęci: Alexander Filinov – przyznał się do winy i Konstantin Teplyakov – nie przyznał się do winy.

Pomiędzy 2013 i 2016 rokiem, grupa cyberprzestępców okradała Rosjan z ich wrażliwych danych, a kto jak kto ale cyberprzestępcy w Rosji powinni wiedzieć, że nie okrada się ludzi z tego kraju, szczególnie będąc jego obywatelem :) A już kompletnie nieroztropne było oferowanie na sprzedaż danych z wykradzionych rządowych komputerów. Grupa, której nazwa to Shaltai-Boltai (Humpty Dumpty) pozbyła się ostatnio dwóch członków, którzy zostali ujęci: Alexander Filinov – przyznał się do winy i Konstantin Teplyakov – nie przyznał się do winy. Zdarza się tak, że spamerzy wykorzystują znane serwisy skracające odnośniki. W niektórych takich usługach można obejrzeć statystyki klikalności. Na załączonym obrazku widnieją statystyki z tak wysłanego SPAMu o treści:

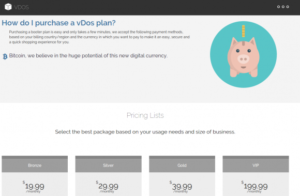

Zdarza się tak, że spamerzy wykorzystują znane serwisy skracające odnośniki. W niektórych takich usługach można obejrzeć statystyki klikalności. Na załączonym obrazku widnieją statystyki z tak wysłanego SPAMu o treści: Jeśli lubicie ładne wizualizacje związane z bezpieczeństwem zerknijcie na

Jeśli lubicie ładne wizualizacje związane z bezpieczeństwem zerknijcie na

Na 235 lat pozbawienia wolności

Na 235 lat pozbawienia wolności  Jedno z największych for cyberprzestępczych gdzie można było kupić wszelkie nielegalne usługi, narkotyki czy broń, kilka tygodni temu zostało wyłączone. Dziś wiemy, że w wyniku współpracy pomiędzy USA, Kanadą i Tajlandią,

Jedno z największych for cyberprzestępczych gdzie można było kupić wszelkie nielegalne usługi, narkotyki czy broń, kilka tygodni temu zostało wyłączone. Dziś wiemy, że w wyniku współpracy pomiędzy USA, Kanadą i Tajlandią,