…IFRAMEm, czyli szybciej, mocniej, więcej, lepiej… Stwierdzeniem, że nastały piękne czasy mógłbym narazić się tym, którzy postrzegają rzeczywistość przez pryzmat naszej polityki lub sytuacji w chinach [vide oxymoron: „pokojowe tłumienie” demonstracji Tybetańczyków… ps: NIE dla olimpiady w chinach :]. Natomiast dla mnie obserwującego świat przez szkiełko botów i władzy ale tej internetowej, już dawno stało się jasne, że w walce o władze ZUO będzie wykorzystywało coraz to bardziej wyrafinowane i skomplikowane metody przejmowania cyberprzestrzeni. Kilka dni temu holenderski researcher Dancho Danchev odkrył, że ponad 100 000 wyników wyszukiwarki Google

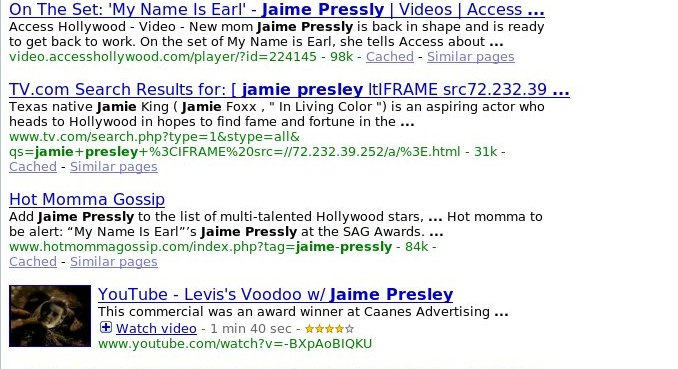

(na popularne frazy, choć tym razem nie było to nasza klasa a: jamie presley, mari misato, risa coda, kasumi tokumoto, jill criscuolo – czyli gwiazdy sceny amerykańskiej i japońskiej zarówno branży muzycznej, telewizyjnej jak i porno) wspomaga nas w instalacji złośliwego oprogramowania.

Całość jest o tyle ciekawa, że atak był wielostopniowy i wielowarstwowy, wręcz prekursorski, dodatkowo wykorzystujące działające w ;] dobrej ;] wierze Google. A odbywało się to tak:

Bardzo popularne serwisy takie jak: TV.com, News.com, ZDNetAsia.com, torrentreactor.net korzystają z mechanizmu, który cachuje wyszukania na ich stronach w celu zapewne wyświetlania najczęściej występujących itp. Atakujący (uprzednio odkrywając błędy typu XSS w tym mechanizmie) poprzez odpowiednie zapytania do wyszukiwarek tych serwisów, zarazili Cache w taki sposób, aby ich specjane frazy wraz z przystosowanym kodem wczytującym za pomocą znacznika IFRAME zewnętrzną stronę zawierającą złośliwe oprogramowanie (a dokładnie strony z informacją na temat braku wymaganych kodeków do wyświetlenia filmu (podczas badania, ja trafiłem akurat na strone o zabarwieniu sportowym, czytaj porno :) – wyświetlały się na stronach poszczególnych serwisów. Następnie do dzieła zupełnie nieświadomie wkroczyło Google, które to standardowo swoimi spiderbotami pobrało zawartość serwisów (wyświetlającą już zarażony kod) i informacje takowe zapisało do baz wykorzystywanych podczas korzystania z mechanizmów wyszukiwania. Uwzględniając fakt, że serwisy te zawierają wyższy niż przeciętna strona [czytaj nasza ;] PageRank (przykładowo PR dla news.com i tv.com równy jest 8, dla zdnetasia.com wynosi 7, a dla TorrentReactor.com 5; wszystkie serwisy posiadają miejsce < 1000 w bazie alexa.com), zapytania te dość znacząco wpłynęły na wyniki wyszukań tychże fraz w serwisie Google. Dość napisać, że w pierwszych 10ciu odpowiedziach wysłanych do wyszukiwarki Google, zwracany był jeden lub więcej wyników zawierających zainfekowany kod.

Patrząc od strony użytkownika atak wyglądał tak:

Wyszukując w Google jedną z podanych powyżej fraz, w pierwszych wynikach wyświetlały się linki do serwisów renomowanych. Więc jeśli użytkownik nie zwrócił uwagi na dziwnie długi URL zawierający słowo IFRAME (Ty byś zwrócil? ;), klikał, następnie na stronie legalnego serwisu, zawarty był kod IFRAME, który wczytywał zawartość strony już z serwerów ZUA, zachęcając do obejrzenia filmu Video, a następnie do pobrania złośliwego oprogramowania (pod pozorem dociągania wymaganych codeków). TADAM !!!

Mamy tutaj wszystko to co tygryski lubią najbardziej.

Po pierwsze wadliwe działanie części odpowiedzialnej za przechowywanie danych w wyszukiwarkach popularnych serwisów.

Po drugie możliwość wstrzyknięcia w przechowywane dane swojego złego kodu [ala XSS].

Po trzecie wykorzystanie legalnego mechanizmu wysokich PageRank dla tychże serwisów.

Po czwarte serwisy aplikujące złośliwy kod zawierały częściowo zaciemniony kod JavaScript oraz dodatkowo sprawdzały czy przybywający użytkownik, został skierowany bezpośrednio ze strony wyszukiwarki Google (za pomocą nagłowka Referer) i tylko wtedy wyświetlał odpowiednią stronę.

Po piąte standardowe nakłanianie użytkownika do zainstalowania oprogramowania.

Tym razem bez ataków na błędy w przeglądarkach, bez SQL injection i bez wykorzystania sieci P2P ;] Mam nadzieję, że następnym razem ktoś dołoży do tej układanki coś jeszcze. Gratulacje za pomysłowość.

Swoją drogą serwis virustotal.com sklasyfikował plik binarny jako:

Result: 4/32 (12.5%)

czyli nie specjalnie zły…

Jak pokazuje przykład z życia wzięty, walka zaczyna odbywać się na coraz większej ilości frontów, wykorzystuje coraz to ciekawsze techniki ataku, zaczyna łączyć różnorakie [także legalne] akcje w wielowarstwowe formy ataków. I kto powiedział, że wszystko już było? ;]