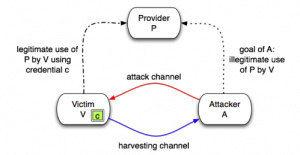

Zespół skupiony wokół specjalisty od honeynetów, Thorstena Holza z uniwersytetu w Mannheim, opublikował analizę przypadków działania trojanów bankowych. Studium przypadku skupiło się wokół specyficznej grupy koni trojańskich i keyloggerów. Grupa ta została zakwalifikowana do tzw. „ataków naśladowania”, czyli ataków w których napastnik pragnie ukraść dane uwierzytelniające od ofiary w celu podszycia się u usługodawcy (tutaj banków) pod ofiarę. W ten rodzaj ataków często wpadają mechanizmy używane przez phishing. Jak wiadomo, w tego rodzaju ataku napastnik używa jako kanału – wiadomości e-mail – by wymusić na ofiarze wejście na sfałszowaną stronę, gdzie pozyskiwane są jego dane dostępowe np. do banku on-line.

Zespół skupiony wokół specjalisty od honeynetów, Thorstena Holza z uniwersytetu w Mannheim, opublikował analizę przypadków działania trojanów bankowych. Studium przypadku skupiło się wokół specyficznej grupy koni trojańskich i keyloggerów. Grupa ta została zakwalifikowana do tzw. „ataków naśladowania”, czyli ataków w których napastnik pragnie ukraść dane uwierzytelniające od ofiary w celu podszycia się u usługodawcy (tutaj banków) pod ofiarę. W ten rodzaj ataków często wpadają mechanizmy używane przez phishing. Jak wiadomo, w tego rodzaju ataku napastnik używa jako kanału – wiadomości e-mail – by wymusić na ofiarze wejście na sfałszowaną stronę, gdzie pozyskiwane są jego dane dostępowe np. do banku on-line.

Raport pt. „Learning More About the Underground Economy:

A Case-Study of Keyloggers and Dropzones” został sporządzony na podstawie obserwacji wybranych wersji szkodliwego oprogramowania. Dzięki temu badacze byli w stanie określić wiele ciekawych stwierdzeń np. że 1/3 zainfekowanych maszyn jest ulokowana w Stanach Zjednoczonych oraz Rosji, a adresy numerów IP zaatakowanych maszyn najczęściej występują w zakresach: 58.* – 92.* oraz 189.* – 220.*. Raport ten jest również w pełni udokumentowanym dowodem, że napastnicy korzystający z tego rodzaju ataków są w stanie zarabiać do kilku set dolarów dziennie (podczas analizy znaleziono 10,775 unikalnych danych dostępowych do kont bankowych, 5,600 pełnych danych do kart kredytowych oraz tysiące danych do różnych stron internetowych). Przy okazji autorzy raportu przekazali australijskiemu CERT-owi (AusCert) uzyskane w nielegalny sposób informacje dostępowe, w celu wprowadzenia ich do specjalnego systemu, który przekazuje je odpowiednim instytucjom (w tym bankom). Krok ten powinien odbić się negatywnie na tego rodzaju działalnościach – w jak szybkim i dużym stopniu? – trudno powiedzieć. Jedno jest pewne. Zablokowane konta szybko zostaną zastąpione nowymi. Serdecznie zapraszam do lektury.

Źródło obrazu oraz danych: honeyblog