Pojawiły się nowe wersje narzędzi wspomagających wyłapywanie ataków po sieci fruwających. Warto się przyjrzeć nowemu orężowi do walki ze zuem.

Pojawiły się nowe wersje narzędzi wspomagających wyłapywanie ataków po sieci fruwających. Warto się przyjrzeć nowemu orężowi do walki ze zuem.

Po pierwsze Nepenthes Pharm, czyli system oparty o architekturę klient/serwer wraz z serwisem WWW , który centralizuje miejsce przechowywania analizowanych próbek z systemu honeypot nepenthes oraz umożliwia raportowanie z uwzględnieniem wszystkich hostów pułapek. Pharm analizuje logi honeypota pod kątem występujących zmian aby następnie przesłać zebrane dane do głównego serwera. W części odpowiedzialnej za analizy możemy szybko sprawdzić czy odkryta próbka nie pojawiła się już w serwisie VirusTotal.

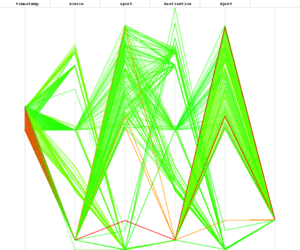

Drugie narzędzie to Picviz czyli aplikacja tworząca obrazy tworzone na podstawie różnych źródeł informacji takich jak choćby logi z aplikacji tcpdump, syslog, iptables, apache itp. Uwzględniając różne kryteria doboru tworzenia obrazu, możemy szybko zauważyć interesujące aspekty naszych danych, co nie byłoby możliwe podczas zwykłej analizy. W zasadzie nie tyle pojawiła się nowa wersja, co został wydany dokument opisujący działanie całej aplikacji.