Nie pierwszy i nie ostatni raz tak się zdarza, że cyberprzestępcy wykorzystują podatność SQL Injection w tysiącach stron i dodają do nich określoną treść. Tak było i tym razem. Do kodu strony WWW dodawana jest treść, która uruchamia ataki wymierzone w przeglądarki i ich dodatki, w celu infekcji złośliwym oprogramowaniem. Firma Armorize odkryła ponad 180 tysięcy zarażonych witryn ale według wyszukiwarki Google tych wyników jest ponad milion! Atak skierowany był przeciwko serwerom ASP.NET, które mają wyłączoną ochronę przed badaniem przekazywanych danych do serwera (zwyczajowe działanie administratora gdy coś nie działa ;).

Archiwum (tag: sql

)

-

Ponownie ponad milion stron podmienionych za pomocą SQL Injection

- Data dodania:

- 22 10.11

- Kategorie:

- newsy

-

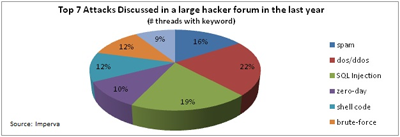

O czym klikają hakerzy na forach?

- Data dodania:

- 19 9.11

- Kategorie:

- newsy

Firma Imperva specjalizująca się w rozwiązaniach wspomagających ochronę informacji, systematycznie monitoruje fora hakerskie w celu zdobycia interesujących informacji. Przeanalizowali forum, które posiada ponad 250 tysięcy zarejestrowanych użytkowników i utworzyli statystyki tematów, o których piszą (patrz wykres na obrazku). Czytaj dalej »

Firma Imperva specjalizująca się w rozwiązaniach wspomagających ochronę informacji, systematycznie monitoruje fora hakerskie w celu zdobycia interesujących informacji. Przeanalizowali forum, które posiada ponad 250 tysięcy zarejestrowanych użytkowników i utworzyli statystyki tematów, o których piszą (patrz wykres na obrazku). Czytaj dalej » -

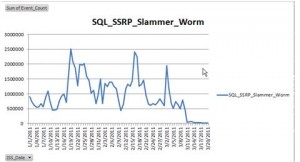

Robak Slammer zdechł

- Data dodania:

- 04 4.11

- Kategorie:

- newsy

Specjaliści z firmy IBM zauważyli, że znany od kilku lat robak Slammer przestał generować ruch sieciowy. Inne grupy zajmujące się zagrożeniami sieciowymi potwierdziły to dziwne wyłączenie. Nie znamy aktualnie przyczyny tego drastycznego spadku aktywności. Dla przypomnienia kilka faktów z życia robaka. Na podstawie zalążków informacji na temat błędu przedstawionych przez na konferencji Black Las Vegas 2002 oraz dodatkowych szczegółów opublikowanych parę miesięcy później, nieznani sprawcy napisali robaka, który stał się sławny ze względu na mechanizm propagacji. Lecz nie ze względu na zaawansowane metody, a wyłącznie ze względu na jedną z najszybszych w historii infekcji światowych zasobów sieci internet.

Specjaliści z firmy IBM zauważyli, że znany od kilku lat robak Slammer przestał generować ruch sieciowy. Inne grupy zajmujące się zagrożeniami sieciowymi potwierdziły to dziwne wyłączenie. Nie znamy aktualnie przyczyny tego drastycznego spadku aktywności. Dla przypomnienia kilka faktów z życia robaka. Na podstawie zalążków informacji na temat błędu przedstawionych przez na konferencji Black Las Vegas 2002 oraz dodatkowych szczegółów opublikowanych parę miesięcy później, nieznani sprawcy napisali robaka, który stał się sławny ze względu na mechanizm propagacji. Lecz nie ze względu na zaawansowane metody, a wyłącznie ze względu na jedną z najszybszych w historii infekcji światowych zasobów sieci internet.W ciągu 10 minut od wypuszczenia w świat zainfekował (szacunkowo kilkadziesiąt tysięcy maszyn) prawie 90% podatnych urządzeń. Błąd znajdował się w produktach Microsoft SQL Serwer oraz Desktop Engine. Inna nazwa robaka to Sapphire, a kto pamięta czasy kiedy robak się narodził zapewne przypomni sobie o masowych problemach z przeciążeniami sieci oraz urządzeń, które powodowały masowe skany sprawdzające podatność wykorzystywane przez robaka.

-

SQL injection w WordPress <=3.0.1 umożliwiający autorom podgląd na przykład haseł

- Data dodania:

- 02 12.10

- Kategorie:

- newsy

Wczoraj zachęcałem do aktualizacji systemów WordPress do wersji najnowszej 3.0.2. Dziś po krótkich testach (przepraszam za śmieci testowe na bothunterspl.blip.pl itp.) sugeruję szybszą aktualizację. Na szybkiego zmieniłem zaktualizowany już nie podatny plik do wersji poprzedzającej aktualizację, przekonfigurowałem serwer WWW i ustawienia PHP do bardziej cywilizowanych (czytaj mniej bezpieczniejszych) i wykonałem kilka testów poprawionej luki. Okazuje się, że faktycznie z poziomu autora, który może publikować wiadomości w ciągu kilku minut (lub po zautomatyzowaniu ataku – kilku sekund) można uzyskać dane z bazy, na przykład hasła (zaszyfrowane) użytkowników. Mam wrażenie, że w tej materii usłyszymy jeszcze i będzie głośno o masowych atakach w silnik WordPress. Zaznaczę, że szczegółowy opis tego ataku można znaleźć już w sieci pod adresem http://blog.sjinks.pro/wordpress/858-information-disclosure-via-sql-injection-attack/ Sugeruję szybsze łatanie i chyba będzie wrzało :]

Wczoraj zachęcałem do aktualizacji systemów WordPress do wersji najnowszej 3.0.2. Dziś po krótkich testach (przepraszam za śmieci testowe na bothunterspl.blip.pl itp.) sugeruję szybszą aktualizację. Na szybkiego zmieniłem zaktualizowany już nie podatny plik do wersji poprzedzającej aktualizację, przekonfigurowałem serwer WWW i ustawienia PHP do bardziej cywilizowanych (czytaj mniej bezpieczniejszych) i wykonałem kilka testów poprawionej luki. Okazuje się, że faktycznie z poziomu autora, który może publikować wiadomości w ciągu kilku minut (lub po zautomatyzowaniu ataku – kilku sekund) można uzyskać dane z bazy, na przykład hasła (zaszyfrowane) użytkowników. Mam wrażenie, że w tej materii usłyszymy jeszcze i będzie głośno o masowych atakach w silnik WordPress. Zaznaczę, że szczegółowy opis tego ataku można znaleźć już w sieci pod adresem http://blog.sjinks.pro/wordpress/858-information-disclosure-via-sql-injection-attack/ Sugeruję szybsze łatanie i chyba będzie wrzało :]PS: Przyjrzyjcie się tekstowi z reklamy ;]]]

-

Serwis RockYou.com pozbył się 32 milionów haseł w wyniku ataku SQL Injection

- Data dodania:

- 21 1.10

- Kategorie:

- newsy

Można napisać, że taki pech. 32 miliony użytkowników ma pecha gdyż ich hasła zostały wykradzione z serwisu w wyniku ataku SQL Injection. Zupełnie drobnym tylko szczegółem jest fakt, że wszystkie hasła były przechowywane w bazie w postaci niezakodowanej czyli takiej jakimi te hasła po prostu są :] Serwis, który tworzy usługi dla takich gigantów jak Facebook, Bebo czy MySpace zupełnie się chyba zapomniał i doprowadził do tak niestety tragicznej w skutkach sytuacji. I chyba w ramach pseudo skruchy główny bezpiecznik, przepraszam oficer bezpieczeństwa serwisu przyznaje, że hasła te są często mogą być wykorzystywane do innych usług pechowych użytkowników :] Najweselsze jest to, że serwis RockYou gdy natknął się na informacje, że ich baza danych została zagrożona (została opublikowana przez włamywacza informacja, że mają pecha :) , starał się sprawę zatuszować i twierdził, że sprawa dotyczy wyłącznie starych wersji i generalnie nie ma sensu informować użytkowników o tejże przygodzie. Niestety mieli znów pecha bo okazało się, że zostały opublikowane informacje bardziej szczegółowe takie jak loginy i hasła, a do tego informacja, że hasła były niekodowane. No cóż, jest takie przysłowie – kto w bezpieczeństwie próżnuje, tego we dwa chu… ten ma pecha… Zupełny brak odpowiedzialności tak moim skromniutkim bardzo zdaniem. Tym bardziej przy tak imponującej liczbie użytkowników.

Źródło: http://cyberinsecure.com/rockyoucom-sql-injection-flaw-exposes-32-million-accounts-passwords/

-

Prawie 300 tysięcy witryn zarażonych kodem infekującym

- Data dodania:

- 11 1.10

- Kategorie:

- newsy

Około miesiąca temu firma ScanSafe zauważyła, że relatywnie nowy gang cyberprzestępców rozpoczął w listopadzie 2009 kampanię z użyciem ataków SQL Injection, w której podmienili ponad 294 000 witryn (tyle zostało odkrytych) zarażając je kodem z użyciem ramki iframe. Kod kierował przeglądarkę użytkownika pod witrynę 318x_com, gdzie czekało 5 exploitów wykorzystujących znane błędy w popularnych aplikacjach (Flash, IE oraz inne aplikacje Microsoftu). Oczywiście infekując system trojanem po pozytywnej infekcji. Ślady i sposób działania wskazują na nową formację wykorzystującą wyrafinowane metody obejście zabezpieczeń (lub ich braku :) witryn WWW.

Około miesiąca temu firma ScanSafe zauważyła, że relatywnie nowy gang cyberprzestępców rozpoczął w listopadzie 2009 kampanię z użyciem ataków SQL Injection, w której podmienili ponad 294 000 witryn (tyle zostało odkrytych) zarażając je kodem z użyciem ramki iframe. Kod kierował przeglądarkę użytkownika pod witrynę 318x_com, gdzie czekało 5 exploitów wykorzystujących znane błędy w popularnych aplikacjach (Flash, IE oraz inne aplikacje Microsoftu). Oczywiście infekując system trojanem po pozytywnej infekcji. Ślady i sposób działania wskazują na nową formację wykorzystującą wyrafinowane metody obejście zabezpieczeń (lub ich braku :) witryn WWW.Źródło: http://cyberinsecure.com/almost-300000-webpages-infect-visitors-through-invisible-iframe-link/

-

Baza army.mil zaatakowana z użyciem SQL Injection

- Data dodania:

- 08 1.10

- Kategorie:

- newsy

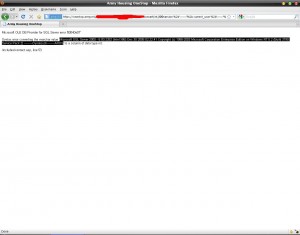

Znany wszystkim osobnik ukazujący od kilku tygodni błędy związane z bezpieczeństwem witryn WWW największych firm świata IT zabrał się tym razem za wojskową stronę Amerykańskiej Armii czyli domenę army.mil. Udało mu się z pełnym sukcesem uzyskać dostęp do bazy danych, którą okazał się: Microsoft SQL Server 2000 – 8.00.2282 (Intel X86) Dec 30 2008 02:22:41 Copyright (c) 1988-2003 Microsoft Corporation Enterprise Edition on Windows NT 5.2 (Build 3790: Service Pack 2. A chyba najprzyjemniejszymi danymi są informacje dotyczące logowania takie jak nazwa użytkownika i hasło. #Username: Dynatouch, #Password: AHOS. Oczywiście nie zakodowane w żaden sposób :]

Znany wszystkim osobnik ukazujący od kilku tygodni błędy związane z bezpieczeństwem witryn WWW największych firm świata IT zabrał się tym razem za wojskową stronę Amerykańskiej Armii czyli domenę army.mil. Udało mu się z pełnym sukcesem uzyskać dostęp do bazy danych, którą okazał się: Microsoft SQL Server 2000 – 8.00.2282 (Intel X86) Dec 30 2008 02:22:41 Copyright (c) 1988-2003 Microsoft Corporation Enterprise Edition on Windows NT 5.2 (Build 3790: Service Pack 2. A chyba najprzyjemniejszymi danymi są informacje dotyczące logowania takie jak nazwa użytkownika i hasło. #Username: Dynatouch, #Password: AHOS. Oczywiście nie zakodowane w żaden sposób :]Źródło: http://tinkode.baywords.com/index.php/2010/01/army-mil-full-disclosure/

-

Firma Intel przechowuje w nieszyfrowanej postaci swoje hasła

- Data dodania:

- 23 12.09

- Kategorie:

- newsy

Znany i lubiany Unu na swoim blogu po raz wtóry dyskredytuje dużą firmę (w tym wypadku Intel) i wykorzystując błąd SQL Injection pokazuje jak słabo zabezpieczony jest jeden z głównych serwerów firmy Intel. Hasła przechowywane nie są zaszyfrowane, konfiguracja jednego użytkownika umożliwia zalogowanie się z dowolnego adresu IP, możliwe jest wczytywanie plików systemowych i zasadniczo ktoś się bardzo nie postarał :] Zachęcam do obejrzenia jego postu gdzie na zrzutach ekranu ładnie widać co i jak :]

-

Oskarżenie w sprawie kradzieży 130 milionów danych z kart kredytowych i debetowych

- Data dodania:

- 18 8.09

- Kategorie:

- newsy

Znowu konkretny rekord. 28 letni Albert Gonzales z Miami został oskarżony o kradzież ponad 130 milionów danych dotyczących kart kredytowych. To największa sprawa kradzieży danych cyfrowych w USA. Przez niecałe 2 lata wraz z dwoma współpracownikami z Rosji przeszukiwali zasoby wielkich firm odpowiedzialnych za rozliczenia transakcji kartami. Do firm-ofiar należą między innymi: Heartland Payment System, N.J., 7-Eleven, Hannaford Brothers i inni. Ofiary wybierali na podstawie listy Fortune 500.Część danych na temat kart została sprzedana, część została wykorzystana do nielegalnych wypłat i przelewów. Co ciekawe Pan Gonzales jest w trakcie spraw sądowych związanych ze tym, że współpracował podczas kradzieży danych kredytowych z firmy TJX. Jak widać można napisać, że wyszkolił się w określonej działalności i skrzętnie swoje umiejętności szlifował :] Podczas ataków wykorzystywali podatności typu SQL Injection oraz podsłuchiwanie ruchu sieciowego w sieciach korporacyjnych jak i zapewne szereg innych związanych z bezpieczeństwem IT przywar.

Źródło: http://dealbook.blogs.nytimes.com/2009/08/18/3-indicted-in-theft-of-130-million-card-numbers/

-

Strona firmy Adobe zaraża złośliwym oprogramowaniem

- Data dodania:

- 06 11.08

- Kategorie:

- newsy

Nie pierwszy i nie ostatni raz dostało się nawet największym. Firma Sophos, znany dostawca rozwiązań antywirusowych poinformowała, że na stronie Vlog IT support center section, która to zajmuje się poradami dla Videobloggerów, został umieszczony (za pomocą ataku SQL Injection) kod zarażający złośliwym oprogramowaniem (spyware). Niebezpieczna strona została wykryta 3 października 2008 i żyła własnym życiem przez kilka dni, co uwzględniając wysoki ranking firmy Adobe jest całkiem niezłym osiągnięciem (ciekawe od ilu dni przed wykryciem, strona infekowała). Z jednej strony jak się jest gigantem to oczywistym jest, że możliwości takiej infekcji jest wiele, gdyż mamy wiele miejsc, o które musimy dbać. Z drugiej strony jednak, skoro jesteśmy takim gigantem to winniśmy zainwestować w odpowiednie zabezpieczenia i pamiętać, że świat sieci Internet nie składa się wyłącznie z tworzenia aplikacji typu Flash czy Flex.

Nie pierwszy i nie ostatni raz dostało się nawet największym. Firma Sophos, znany dostawca rozwiązań antywirusowych poinformowała, że na stronie Vlog IT support center section, która to zajmuje się poradami dla Videobloggerów, został umieszczony (za pomocą ataku SQL Injection) kod zarażający złośliwym oprogramowaniem (spyware). Niebezpieczna strona została wykryta 3 października 2008 i żyła własnym życiem przez kilka dni, co uwzględniając wysoki ranking firmy Adobe jest całkiem niezłym osiągnięciem (ciekawe od ilu dni przed wykryciem, strona infekowała). Z jednej strony jak się jest gigantem to oczywistym jest, że możliwości takiej infekcji jest wiele, gdyż mamy wiele miejsc, o które musimy dbać. Z drugiej strony jednak, skoro jesteśmy takim gigantem to winniśmy zainwestować w odpowiednie zabezpieczenia i pamiętać, że świat sieci Internet nie składa się wyłącznie z tworzenia aplikacji typu Flash czy Flex.Pamiętajmy, że nie ma czegoś takiego jak zaufana witryna internetowa. Jak pokazują przykłady z życia ofiarą takiej podmiany części witryny mogą być zarówno giganci jak i malutkie serwisy. Nie opierajmy się na złudnym założeniu, że duża firma na pewno dba o wszystkie zabezpieczenia i jesteśmy bezpieczni…

Źródło: http://www.pcadvisor.co.uk/news/index.cfm?RSS&NewsID=105874

-

Kombinowanego ataku część druga czyli o 93cbb7f271e2e60d4c7c2a5ac356c422

- Data dodania:

- 03 7.08

- Kategorie:

- analizy

Jeszcze niedawno pisałem o przypadku, który dotknął bezpośrednio strony moich znajomych, w której kodzie zostały dodany wektor atakujący przeglądarki internetowe. Minęła krótka chwila i u innego znajomego, na całkiem innym serwerze pojawił się podobny kod, jak mniemam część druga aka sequel :}

Czytaj dalej » -

Kombinowany atak za pomocą check_content i c1439772935 zaraża

- Data dodania:

- 10 6.08

- Kategorie:

- analizy

Kilka dni temu mój znajomy zwrócił się z prośbą o sprawdzenie jego strony internetowej gdyż dostał informacje, że jego strona zawiera złośliwy kod. Jak się okazało, korzystał z przekierowania w domenie prv.pl, do już konkretnej strony internetowej. Sama strona internetowa nie zawierała niczego podejrzanego, jednakże bo bliższym przyjrzeniu się linkowi na prv.pl okazało się, że na końcu strony www.jegostrona.prv.pl został dodany kod:

-

Bij Chińczyka!

- Data dodania:

- 22 5.08

- Kategorie:

- newsy

Najwyraźniej obywatelom innych krajów niż CHRL znudziła się święta wojna rozpętana przez obywateli Kraju Środka przeciwko imperialistycznemu gigantowi CNN. Zmasowany SQL injection dosięgnął około 10 000 chińskich serwerów.

Atak został wykryty 13 maja i od tamtego czasu podobno trwa cały czas. Prawdopodobnie pochodzi ze skompromitowanych hostów, ponieważ jak twierdzi prezes firmy Armorize Technologies Inc. z Taipei, która ten atak wykryła, nie następują nawet próby ukrycia czy fałszowania adresu IP serwerów inicjujących atak.

Ciekawą propagandę można zauważyć w komunikacie, mianowicie jako efekt wrogich działań jest pokazana zarażona strona szpitala Hsinchu… Taak, oczywiście nie ma to jak zrobić czarny PR pokazując biedne zaatakowane cele cywilne.

Czytaj dalej » -

Tysiąc, 4 tysiące, 68 tysięcy, JEST pół miliona – kto da więcej?!

Czekałem, czekałem i się doczekałem. Ponad 500 000 podmienionych stron (czytaj pół miliona :), za pomocą ataku SQL injection w popularnym forum phpBB. Każdorazowo odwiedzając jedną z zarażonych stron, jesteśmy przekierowywani do treści próbującej wytłumaczyć nam, że z powodu błędu w obiekcie ActiveX, treść video nie zostanie wyświetlona i przesyłany jest do nas plik w celu usunięcia usterki. Niestety nie będzie nam dane obejrzeć film video, niezależnie jak bardzo byłby on ciekawy.

Czytaj dalej » -

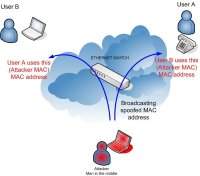

Malware wykorzystuje ARP spoofing do wstrzykiwania złośliwego kodu

Jeśli ktoś myślał, że tworzący sieci botnet wynaleźli już wszystko co było do wynalezienia, to się grubo mylił (jak zawsze jeśli chodzi o boty). Nowoczesne boty posiadają możliwość wstrzykiwania złośliwego kodu do stron przeglądanych przez innych użytkowników w sieci LAN. Atak ten wykorzystuje fałszowanie pakietów w sieciach lokalnych zwany: ARP spoofingiem.

Niezidentyfikowana grupa ;] dokonała ataków SQL injection, wstrzykując do wielu legalnych stron WWW (za Google: ponad 4000 wyników), przekierowanie w JavaScripcie, do domeny winzipices.cn. Pod tym adresem, a dokładnie z pomocą kodu: Czytaj dalej »

-

All your DATAbase are belong to us

- Data dodania:

- 16 4.08

- Kategorie:

- analizy, statystyki

Ostatnie kilka lat to okres wzmożonej aktywności przestępców, w zakresie kradzieży informacji z baz danych. Powód jest dość oczywisty – proceder ten stał się bardzo intratnym zajęciem, przy jednoczesnym niewielkim nakładzie kosztów. Dodatkowo rosnąca popularność wszelakich usług opartych o dane osobowe oraz rozwój technologii przepływu informacji sprawiły, że żyjemy w świecie, w którym to informacja jest najcenniejszą walutą. Niejednokrotnie byłem świadkiem wypowiadanych zdań typu: „ile bym dał za informacje o klientach konkurencji”, „moja baza klientów to najcenniejsza rzecz w całej firmie” – w branżach daleko odbiegających od sektora IT. Informacje o kradzieżach czy „zagubieniach” laptopów i innych nośników danych, przemycanie danych przez pracowników firm czy wreszcie bezpośrednie ataki wykorzystujące słabości samych baz danych lub interfejsów dostępu do danych (SQL injection), doprowadzić mają do jednego – do przejęcia cennych informacji. Media karmią nas wybranymi przypadkami, gdzie ilość utraconych danych sięga setek tysięcy czy milionów rekordów lub sama specyfika danych (jak choćby szczegółowe informacje o świadkach koronnych, dane tajnych służb itp.) sprawia, że notka o wycieku jest warta publikacji. Jednak statystyki dowodzą, że ataków tego typu jest coraz więcej i odbywają się na coraz większą skalę. Przestępcy poznali wartość „informacji” i będą starali się zdobyć ich jak najwięcej.

Ostatnie kilka lat to okres wzmożonej aktywności przestępców, w zakresie kradzieży informacji z baz danych. Powód jest dość oczywisty – proceder ten stał się bardzo intratnym zajęciem, przy jednoczesnym niewielkim nakładzie kosztów. Dodatkowo rosnąca popularność wszelakich usług opartych o dane osobowe oraz rozwój technologii przepływu informacji sprawiły, że żyjemy w świecie, w którym to informacja jest najcenniejszą walutą. Niejednokrotnie byłem świadkiem wypowiadanych zdań typu: „ile bym dał za informacje o klientach konkurencji”, „moja baza klientów to najcenniejsza rzecz w całej firmie” – w branżach daleko odbiegających od sektora IT. Informacje o kradzieżach czy „zagubieniach” laptopów i innych nośników danych, przemycanie danych przez pracowników firm czy wreszcie bezpośrednie ataki wykorzystujące słabości samych baz danych lub interfejsów dostępu do danych (SQL injection), doprowadzić mają do jednego – do przejęcia cennych informacji. Media karmią nas wybranymi przypadkami, gdzie ilość utraconych danych sięga setek tysięcy czy milionów rekordów lub sama specyfika danych (jak choćby szczegółowe informacje o świadkach koronnych, dane tajnych służb itp.) sprawia, że notka o wycieku jest warta publikacji. Jednak statystyki dowodzą, że ataków tego typu jest coraz więcej i odbywają się na coraz większą skalę. Przestępcy poznali wartość „informacji” i będą starali się zdobyć ich jak najwięcej.

Czytaj dalej »