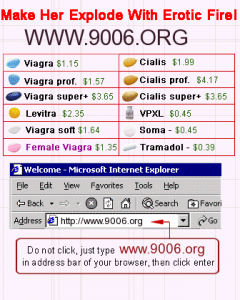

Dostałem już kilka wesołych maili spamowych, w zasadzie wesołych tylko z tematu. Cały SPAM oparty jest o chwytliwy tekst w temacie wiadomości oraz załączony plik graficzny (format .png). Bez HTMLa, bez udziwnień, bez spakowanych formatów i magicznych zaklęć typu \/!AGRA itp. Temat ostatnio trafiony brzmiał: Best Sexual Possition Of All Time Part 2. Co najgorsze – przeszukałem cały swój zasobnik spamowy i nie dostałem pierwszej części! Taki pech ;] Nie ma żadnego linka, a jedynie z treści małego (15 KB) obrazka możemy wywnioskować, że musimy wpisać (nie klikać!) adres strony WWW o adresie: www_9006_org i wcisnąć enter ;] W sumie prosta instrukcja i jeśli tylko potrzebujemy kupić Viagrę lub damską Viagrę albo Viagrę Soft to i tak już jest za późno bo serwery DNS dla tej domeny przestały ją obsługiwać (a to pech!). Może następnym razem postaram się szybciej zareagować (niecałe 15 godzin od otrzymania wiadomości domena już nie działa). I trochę szczegółów dotyczących nagłówka wiadomości: Czytaj dalej »

Dostałem już kilka wesołych maili spamowych, w zasadzie wesołych tylko z tematu. Cały SPAM oparty jest o chwytliwy tekst w temacie wiadomości oraz załączony plik graficzny (format .png). Bez HTMLa, bez udziwnień, bez spakowanych formatów i magicznych zaklęć typu \/!AGRA itp. Temat ostatnio trafiony brzmiał: Best Sexual Possition Of All Time Part 2. Co najgorsze – przeszukałem cały swój zasobnik spamowy i nie dostałem pierwszej części! Taki pech ;] Nie ma żadnego linka, a jedynie z treści małego (15 KB) obrazka możemy wywnioskować, że musimy wpisać (nie klikać!) adres strony WWW o adresie: www_9006_org i wcisnąć enter ;] W sumie prosta instrukcja i jeśli tylko potrzebujemy kupić Viagrę lub damską Viagrę albo Viagrę Soft to i tak już jest za późno bo serwery DNS dla tej domeny przestały ją obsługiwać (a to pech!). Może następnym razem postaram się szybciej zareagować (niecałe 15 godzin od otrzymania wiadomości domena już nie działa). I trochę szczegółów dotyczących nagłówka wiadomości: Czytaj dalej »

Archiwum (kwiecień, 2009)

-

Przegapiłem część pierwszą sagi o najlepszych pozycjach seksualnych

- Data dodania:

- 30 4.09

- Kategorie:

- newsy

-

Musisz tam być czyli konferencja CONFidence 2009 – Kraków – 15 – 16 maja

- Data dodania:

- 24 4.09

- Kategorie:

- newsy

Konferencja o prawdziwym bezpieczeństwie odbędzie się jak co roku w Krakowie w dniach 15 i 16 maja 2009. Chyba nie trzeba nikomu przedstawiać nazwy CONFidence. A jeśli trzeba to uczciwie zachęcić czytelników do wyprawy na tę konferencję spróbuję na kilka sposobów. W zasadzie na trzy…

Konferencja o prawdziwym bezpieczeństwie odbędzie się jak co roku w Krakowie w dniach 15 i 16 maja 2009. Chyba nie trzeba nikomu przedstawiać nazwy CONFidence. A jeśli trzeba to uczciwie zachęcić czytelników do wyprawy na tę konferencję spróbuję na kilka sposobów. W zasadzie na trzy…PIERWSZY:

Zalety konferencji:

-

DNS Cache Poisoning w służbie phisherów

- Data dodania:

- 23 4.09

- Kategorie:

- newsy

Serwis Cyberinsecure.com donosi, że phisherzy wykorzystali na większa skalę wspomniany atak i dobrali się do klientów jednego z banków w Brazylii. Fakt na pewno godny odnotowania, bo jak na razie znany jest jeden i to dość stary przykład wykorzystania tego ataku (1998 rok, prehistoria Internetu i Web 1.0).

Oficjalnie bank przyznał się, że około 1% jego klientów odwiedziło podejrzaną stronę. Ciekawe, ilu z nich próbowało się zalogować, zalogować i zalogować zanim zadzwonili na infolinię i zgłosili problem. Ciekawe jak wielu zmieniło hasło jak już im się udało zalogować. I wreszcie ciekawe ilu zignorowało komunikat o złym certyfikacie. Ciekawe ilu zniknęły z konta różne sumy. Ciekawe ;-)

-

Zaspamowanego forum phpBB część kolejna

- Data dodania:

- 23 4.09

- Kategorie:

- newsy

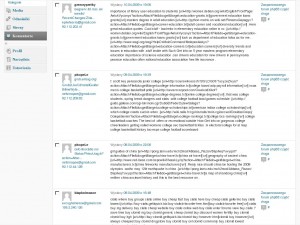

Pisałem jakiś czas temu o maksymalnie zaspamowanym forum phpBB i dziwnych powiązaniach pomiędzy linkowanymi spamowanymi systemami. Nadal twierdzę, że ta machina działa w określony i bardzo przemyślany sposób. Najwięcej webspamu otrzymujemy do właśnie poprzedniego wpisu opisującego problem forum. Wygląda na to, że boty poszukują odpowiednich fraz w necie i próbują spamować w miejscach gdzie spam się już udał. Ciekawy jestem czy jest to zawsze uczciwa gra i spamuje się podbijając swoje posty na innych stronach czy także dochodzi do sytuacji gdzie jedna grupa wyszukuje dużą ilość postów innej grupy i poszukuje takich właśnie miejsc i tam dokleja swoje spamy. Tak czy siak cała układanka ma ręce i nogi i nie jest wyłącznie losowym zasypywaniem losowych miejsc w sieci. Wszystko zapewne aby zwiększyć oglądalność spamowanych treści (SEO), a to mogłoby zanieść mnie najedzonego do wniosku, że webspamerzy poprzez klikane linki, które umieszczają na forach, sami zarabiają (programy partnerskie) gdyż zależy im także na dotarciu do jak największej ilości klientów :] Czytaj dalej »

Pisałem jakiś czas temu o maksymalnie zaspamowanym forum phpBB i dziwnych powiązaniach pomiędzy linkowanymi spamowanymi systemami. Nadal twierdzę, że ta machina działa w określony i bardzo przemyślany sposób. Najwięcej webspamu otrzymujemy do właśnie poprzedniego wpisu opisującego problem forum. Wygląda na to, że boty poszukują odpowiednich fraz w necie i próbują spamować w miejscach gdzie spam się już udał. Ciekawy jestem czy jest to zawsze uczciwa gra i spamuje się podbijając swoje posty na innych stronach czy także dochodzi do sytuacji gdzie jedna grupa wyszukuje dużą ilość postów innej grupy i poszukuje takich właśnie miejsc i tam dokleja swoje spamy. Tak czy siak cała układanka ma ręce i nogi i nie jest wyłącznie losowym zasypywaniem losowych miejsc w sieci. Wszystko zapewne aby zwiększyć oglądalność spamowanych treści (SEO), a to mogłoby zanieść mnie najedzonego do wniosku, że webspamerzy poprzez klikane linki, które umieszczają na forach, sami zarabiają (programy partnerskie) gdyż zależy im także na dotarciu do jak największej ilości klientów :] Czytaj dalej » -

Google testuje nowy rodzaj testu CAPTCHA

- Data dodania:

- 22 4.09

- Kategorie:

- newsy

O tym, że coraz trudniej poprawnie rozwiązać test CAPTCHA wiedzą wszyscy Ci, którzy czasami po kilka razy wpisywali określone znaki i za każdym razem otrzymywali komunikat, iż wpisany kod jest niepoprawny. Coraz częstsze wykorzystywanie przez boty masowo zakładanych kont do rozsyłania klasycznego mailowego spamu oraz spamu webowego doprowadziły do sytuacji, że test CAPTCHA stał się nie lada problemem. Wersji mamy już kilka, od dźwiękowych, przez trójwymiarowe po porównawcze. Każda z tych metod w większym lub mniejszym stopniu została złamana czyli udało się napisać taki program, który może z kilkudziesięciu procentową skutecznością – udawać człowieka. Aby skutecznie walczyć z automatycznym rozpoznawaniem firma Google jak zawsze wiedzie nas ku lepszemu światu ;]. Czytaj dalej »

O tym, że coraz trudniej poprawnie rozwiązać test CAPTCHA wiedzą wszyscy Ci, którzy czasami po kilka razy wpisywali określone znaki i za każdym razem otrzymywali komunikat, iż wpisany kod jest niepoprawny. Coraz częstsze wykorzystywanie przez boty masowo zakładanych kont do rozsyłania klasycznego mailowego spamu oraz spamu webowego doprowadziły do sytuacji, że test CAPTCHA stał się nie lada problemem. Wersji mamy już kilka, od dźwiękowych, przez trójwymiarowe po porównawcze. Każda z tych metod w większym lub mniejszym stopniu została złamana czyli udało się napisać taki program, który może z kilkudziesięciu procentową skutecznością – udawać człowieka. Aby skutecznie walczyć z automatycznym rozpoznawaniem firma Google jak zawsze wiedzie nas ku lepszemu światu ;]. Czytaj dalej » -

Botnet infekujący wyłącznie komputery firmy Apple poprzez pirackie oprogramowanie pobrane z torrentów

- Data dodania:

- 21 4.09

- Kategorie:

- newsy

Czekałem, czekałem i w końcu się oficjalnie doczekałem ;] Specjaliści z firmy Symantec w swoim biuletynie dotyczącym wirusów opisali trojana, który służy jako klient sieci botnet i jest dystrybuowany z piracką wersją (via bittorrent) oprogramowania iWork 2009. Co ciekawe firma Apple ogłosiła nowy pakiet na konferencji MacWorld 2009, co spotkało się z ożywionym zainteresowaniem ukradzenia tegoż produktu i przyczyniło się do pobrania przez kilkadziesiąt tysięcy osób zainfekowanej wersji aplikacji. Po instalacji uruchamiane są dwie nowe usługi systemowe OSX.Iservice i OSX.Iservice.B (z uprawnieniami administratora), które zajmują się uzyskaniem haseł użytkowników i podłączeniem do sieci botnet. Badacze z firmy Symantec przyznają, że zachowanie i sposób działania trojana wskazuje na profesjonalne podejście tak często obecnie spotykane w oprogramowaniu atakującym konkurencyjne produkty firmy Microsoft. W styczniu 2009 roku podobna kopia tego złośliwego oprogramowania została znaleziona w pirackiej wersji Adobe Photoshop CS4 (także torrent). Widać ktoś dobrze zna rynek Macowy i wie, że i tutaj fani nielegalnego oprogramowania pobierają takie aplikacje. Kolejna ciekawa choć oczywista droga do infekcji systemu. Myślę, że cyberprzestępcy powoli dostrzegają potencjał rosnącej liczby użytkowników tych systemów i będą coraz częściej skupiać swoją energię w kierunku infekcji tegoż systemu operacyjnego.

Czekałem, czekałem i w końcu się oficjalnie doczekałem ;] Specjaliści z firmy Symantec w swoim biuletynie dotyczącym wirusów opisali trojana, który służy jako klient sieci botnet i jest dystrybuowany z piracką wersją (via bittorrent) oprogramowania iWork 2009. Co ciekawe firma Apple ogłosiła nowy pakiet na konferencji MacWorld 2009, co spotkało się z ożywionym zainteresowaniem ukradzenia tegoż produktu i przyczyniło się do pobrania przez kilkadziesiąt tysięcy osób zainfekowanej wersji aplikacji. Po instalacji uruchamiane są dwie nowe usługi systemowe OSX.Iservice i OSX.Iservice.B (z uprawnieniami administratora), które zajmują się uzyskaniem haseł użytkowników i podłączeniem do sieci botnet. Badacze z firmy Symantec przyznają, że zachowanie i sposób działania trojana wskazuje na profesjonalne podejście tak często obecnie spotykane w oprogramowaniu atakującym konkurencyjne produkty firmy Microsoft. W styczniu 2009 roku podobna kopia tego złośliwego oprogramowania została znaleziona w pirackiej wersji Adobe Photoshop CS4 (także torrent). Widać ktoś dobrze zna rynek Macowy i wie, że i tutaj fani nielegalnego oprogramowania pobierają takie aplikacje. Kolejna ciekawa choć oczywista droga do infekcji systemu. Myślę, że cyberprzestępcy powoli dostrzegają potencjał rosnącej liczby użytkowników tych systemów i będą coraz częściej skupiać swoją energię w kierunku infekcji tegoż systemu operacyjnego.Źródło: http://www.techtree.com/India/News/Symantec_Discovers_First_Ever_Mac_Botnet/551-101234-582.html

-

Było wyśmienicie czyli o Seconference opowieść krótka

- Data dodania:

- 20 4.09

- Kategorie:

- newsy

Po kilku dniach zwiedzania słonecznego Krakowa udało się szczęśliwie powrócić do domu i przemyśleć kilka spraw związanych z samą konferencją. Ogólnie oceniając, jestem zadowolony. Organizatorzy postarali się zarówno pod względem cenowym (0 zł wjazd), organizacyjno-prelegentowym (wypas hotel dla prelegentów spoza stolicy Smoka, obiad dla prelegenta z małżonką/dziewczyną/chłopakiem itd., zwrot kosztów podróży – czyli pełen szacunek i świadomość pozostawienia w sercu prelegenta pozytywnych wydźwięków :), jak i organizacyjno-uczestnikowym (ciężko się wypowiedzieć ale obserwując całość jako bierny uczestnik sądzę, iż słuchacze byli zadowoleni. Raz gdy zagadałem głośniej to uczestnik w wąsach się obrócił i zbeształ mnie wzrokiem by po 5 minutach odebrać telefon, którego nie wyciszył ;) czyli zainteresowanie było na pewno odpowiednie :), choć odbyło się lekkie przesunięcie czasowe wykładów to jak informowali wcześniej organizatorzy, luz tenże był w planach. Dodatkowo nagrody w postaci książek z zakresu bezpieczeństwa wszelakiego losowane co wykład uatrakcyjniały jeszcze bardziej obecność na Seconference. Merytorycznie zaś było równie interesująco (w tym miejscu oczywiście szczególnie ciepło pozdrawiam wykładowców, a zwłaszcza biesiadników z wieczornego pogadania w knajpie czyli Piotrka Koniecznego, który zdradził mi w stanie upojenia alkoholowego tajemnicę dotyczącą systemu uruchamiającego ogień w paszczy Smoka oraz Gynvaela, który po 9tym soku przekazał mi tajne info na temat buga w serwisie youtube, a znajdującego się bezpośrednio w bibliotece do przetwarzania importowanych filmów ;) i mogę odważnie napisać, iż mam nadzieję, że ta konferencja będzie rosła w siłę z każdą następną edycją. Jeszcze raz wielkie dzięki dla słuchających, współprelegentów i współimprezowiczów.

Po kilku dniach zwiedzania słonecznego Krakowa udało się szczęśliwie powrócić do domu i przemyśleć kilka spraw związanych z samą konferencją. Ogólnie oceniając, jestem zadowolony. Organizatorzy postarali się zarówno pod względem cenowym (0 zł wjazd), organizacyjno-prelegentowym (wypas hotel dla prelegentów spoza stolicy Smoka, obiad dla prelegenta z małżonką/dziewczyną/chłopakiem itd., zwrot kosztów podróży – czyli pełen szacunek i świadomość pozostawienia w sercu prelegenta pozytywnych wydźwięków :), jak i organizacyjno-uczestnikowym (ciężko się wypowiedzieć ale obserwując całość jako bierny uczestnik sądzę, iż słuchacze byli zadowoleni. Raz gdy zagadałem głośniej to uczestnik w wąsach się obrócił i zbeształ mnie wzrokiem by po 5 minutach odebrać telefon, którego nie wyciszył ;) czyli zainteresowanie było na pewno odpowiednie :), choć odbyło się lekkie przesunięcie czasowe wykładów to jak informowali wcześniej organizatorzy, luz tenże był w planach. Dodatkowo nagrody w postaci książek z zakresu bezpieczeństwa wszelakiego losowane co wykład uatrakcyjniały jeszcze bardziej obecność na Seconference. Merytorycznie zaś było równie interesująco (w tym miejscu oczywiście szczególnie ciepło pozdrawiam wykładowców, a zwłaszcza biesiadników z wieczornego pogadania w knajpie czyli Piotrka Koniecznego, który zdradził mi w stanie upojenia alkoholowego tajemnicę dotyczącą systemu uruchamiającego ogień w paszczy Smoka oraz Gynvaela, który po 9tym soku przekazał mi tajne info na temat buga w serwisie youtube, a znajdującego się bezpośrednio w bibliotece do przetwarzania importowanych filmów ;) i mogę odważnie napisać, iż mam nadzieję, że ta konferencja będzie rosła w siłę z każdą następną edycją. Jeszcze raz wielkie dzięki dla słuchających, współprelegentów i współimprezowiczów.Prezentacja dostępna jest na stronie konferencji oraz:

http://www.slideshare.net/logicaltrust/cyberprzestpcy-jutra-ile-kosztuj

ps: Jeśli ktoś ma sugestie dotyczące mojej prelekcji (zwłaszcza krytyczne) to zapraszam do komentarzy lub kontaktu klikanego.

-

Już jutro (w piątek) darmowa konferencja dotyczącą bezpieczeństwa – SEConference w Krakowie

- Data dodania:

- 16 4.09

- Kategorie:

- newsy

Serdecznie zapraszam na konferencję SEConference, która odbędzie się w Krakowie 17 kwietnia 2009 roku. Dlaczego serdecznie? Powody są cztery :] Po pierwsze dlatego, że każda sensowna inicjatywa związana z szerzeniem merytorycznych wartości związanych z bezpieczeństwem jest według mnie ważna. Po drugie dlatego, że wstęp na tę konferencję jest całkowicie darmowy. Po trzecie dlatego, że nasz blog jest patronem medialnym konferencji i po czwarte dlatego, że będę miał osobistą przyjemność poopowiadać uczestnikom o aspektach poruszanych często na tym blogu. Jeszcze raz zapraszam :]

Tak, tak uważni czytelnicy na pewno zauważyli, że jest to treść wiadomości sprzed miesiąca i nie włożyłem nawet odrobiny serca weń i będą mieli rację :] Znaczną część serca włożyłem w prezentację, która będą przyjemność (mam nadzieję) mieli obejrzeć uczestnicy tej konferencji już wkrótce… ;] Do zobaczenia. Jeśli będą na sali czytelnicy naszego bloga – pokażcie się, podejdźcie zagadać po wykładzie, w przerwie itd. Wierzę w otwartość nie tylko w kwestii wolnego oprogramowania :) DoZo…

-

Usługa Google Code wykorzystywana przez przestępców do hostowania złośliwego kodu

- Data dodania:

- 14 4.09

- Kategorie:

- newsy

Złośliwe oprogramowanie, którym chcemy infekować komputery musi gdzieś być hostowane. Po pierwsze można wykorzystać część sieci botnet i użyć już zarażonych komputerów. Rozwiązanie o tyle niewygodne, że komputery te często są wyłączane oraz mogą posiadać słabej jakości dostęp do sieci. Druga możliwość to przejęty hosting. Tutaj ze stabilnością i szybkością jest już lepiej, ale zawsze istnieje możliwość wyłączenia usługi przez dostawcę oraz należy pamiętać, że jest to nielegalne ;]. W trzeciej wersji wykupujemy kuloodporny hosting, który posiada same zalety ale niestety zwiększa koszty inwestycji bo trzeba za niego płacić. Szukając czegoś darmowego, wydajnego, szybkiego dochodzimy do firmy, która znana jest wszystkim użytkownikom odmętów internetu, a mianowicie firmy Google. Usługa Google Code pozwala na umieszczanie na stronie swojego projektu programistycznego różnej maści plików. Cyberprzestępcy szybko zorientowali się, że można ten fakt w oczywisty sposób wykorzystać. Ciekaw jestem w jaki sposób Google zacznie weryfikować takie pliki. Może wszystkie .exe będą skanowane za pomocą usług takich jak VirusTotal.com? Problem jak zawsze ciekawy ale na szczęście na pewno specjaliści z Google coś na to poradzą :]

Złośliwe oprogramowanie, którym chcemy infekować komputery musi gdzieś być hostowane. Po pierwsze można wykorzystać część sieci botnet i użyć już zarażonych komputerów. Rozwiązanie o tyle niewygodne, że komputery te często są wyłączane oraz mogą posiadać słabej jakości dostęp do sieci. Druga możliwość to przejęty hosting. Tutaj ze stabilnością i szybkością jest już lepiej, ale zawsze istnieje możliwość wyłączenia usługi przez dostawcę oraz należy pamiętać, że jest to nielegalne ;]. W trzeciej wersji wykupujemy kuloodporny hosting, który posiada same zalety ale niestety zwiększa koszty inwestycji bo trzeba za niego płacić. Szukając czegoś darmowego, wydajnego, szybkiego dochodzimy do firmy, która znana jest wszystkim użytkownikom odmętów internetu, a mianowicie firmy Google. Usługa Google Code pozwala na umieszczanie na stronie swojego projektu programistycznego różnej maści plików. Cyberprzestępcy szybko zorientowali się, że można ten fakt w oczywisty sposób wykorzystać. Ciekaw jestem w jaki sposób Google zacznie weryfikować takie pliki. Może wszystkie .exe będą skanowane za pomocą usług takich jak VirusTotal.com? Problem jak zawsze ciekawy ale na szczęście na pewno specjaliści z Google coś na to poradzą :]Źródło: http://sunbeltblog.blogspot.com/2009/03/google-code-site-used-as-malware.html

-

Szalony bot zabija swojego żywyciela

- Data dodania:

- 13 4.09

- Kategorie:

- newsy

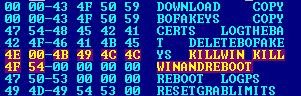

Wysyłanie spamu, atakowanie usług, kradzież danych to najpopularniejsze funkcje zawarte w botach. Warto jednak pamiętać, że część botów posiada bardziej rozszerzony zasób uzbrojenia. Jedną z takich ciekawych instrukcji jest unicestwienie systemu operacyjnego, z którego korzysta bot. Co prawda unicestwienie systemu operacyjnego równa się zabiciu bota (do czasu przywrócenia systemu ;) jednak znane są wszystkim przypadki Kamikaze, Terrorystów samobójców i nie warto marnować czasu na zastanawianie się „czemu”, a należy wiedzieć, że taki prezent może do nas przyjść jeśli tylko ktoś kto przejął nasz komputer będzie miał na to ochotę. Metoda ta jest w bardziej popularna w trojanach bankowych. A jak poszczególne warianty trojanów niszczą system. Ano tak:

Wysyłanie spamu, atakowanie usług, kradzież danych to najpopularniejsze funkcje zawarte w botach. Warto jednak pamiętać, że część botów posiada bardziej rozszerzony zasób uzbrojenia. Jedną z takich ciekawych instrukcji jest unicestwienie systemu operacyjnego, z którego korzysta bot. Co prawda unicestwienie systemu operacyjnego równa się zabiciu bota (do czasu przywrócenia systemu ;) jednak znane są wszystkim przypadki Kamikaze, Terrorystów samobójców i nie warto marnować czasu na zastanawianie się „czemu”, a należy wiedzieć, że taki prezent może do nas przyjść jeśli tylko ktoś kto przejął nasz komputer będzie miał na to ochotę. Metoda ta jest w bardziej popularna w trojanach bankowych. A jak poszczególne warianty trojanów niszczą system. Ano tak: -

Bez JAJ czyli koniec ważności konta GaduGadu

- Data dodania:

- 12 4.09

- Kategorie:

- newsy

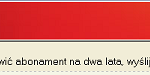

Dostałem w prezencie świątecznym od rodziny ładny obrazek, mianowicie zrzut ekranu obrazujący próbę wyłudzenia pieniędzy. Komunikat przysłany za pomocą komunikatora GaduGadu informował, że okres użytkowania Twojego GG dobiegł końca i aby przedłużyć możliwość korzystania z usługi należy wysłać płatnego SMSa o określonej treści. Jak widać każdy próbuje na swój sposób walczyć z kryzysem i znając zaangażowanie użytkowników i przywiązanie do swoich numerów oraz samej usługi komunikatora podejrzewam, że taki interes się opłaca :] Ciekawe jakie byłyby wyniki eksperymentu, w którym do losowych numerów przesyłałbym podobną treść ale nakazującą kliknąć w link atakujący przeglądarkę użytkownika albo nawet wysłać e-mail do mnie, potwierdzający wolę przedłużenia korzystania z konta. Pewnie połowa użytkowników z wielką chęcią zawalczyłaby o swoje konto. W końcu do wiadomości typu: „Hej jestem nieznajomą, zobacz moje zdjęcia pod adresem: …” już się przyzwyczailiśmy, a takie nowości mogą ponownie sprawić, że uwierzymy w nowe oszustwo. Sądzicie, że sprawcy takich działań powinni być odszukiwani i karani?

Dostałem w prezencie świątecznym od rodziny ładny obrazek, mianowicie zrzut ekranu obrazujący próbę wyłudzenia pieniędzy. Komunikat przysłany za pomocą komunikatora GaduGadu informował, że okres użytkowania Twojego GG dobiegł końca i aby przedłużyć możliwość korzystania z usługi należy wysłać płatnego SMSa o określonej treści. Jak widać każdy próbuje na swój sposób walczyć z kryzysem i znając zaangażowanie użytkowników i przywiązanie do swoich numerów oraz samej usługi komunikatora podejrzewam, że taki interes się opłaca :] Ciekawe jakie byłyby wyniki eksperymentu, w którym do losowych numerów przesyłałbym podobną treść ale nakazującą kliknąć w link atakujący przeglądarkę użytkownika albo nawet wysłać e-mail do mnie, potwierdzający wolę przedłużenia korzystania z konta. Pewnie połowa użytkowników z wielką chęcią zawalczyłaby o swoje konto. W końcu do wiadomości typu: „Hej jestem nieznajomą, zobacz moje zdjęcia pod adresem: …” już się przyzwyczailiśmy, a takie nowości mogą ponownie sprawić, że uwierzymy w nowe oszustwo. Sądzicie, że sprawcy takich działań powinni być odszukiwani i karani?Treść wiadomości:

Twój okres użytkowania GG dobiega końca. Aby odnowić abonament na dwa lata, wyślij SMS-a na podany numer 91977 o treści: game z3rn28

-

W ilości siła czyli o reklamach, które potrafią zaskoczyć

- Data dodania:

- 11 4.09

- Kategorie:

- newsy

Nie mam na myśli zaskakiwania swoją oryginalnością oprawy wizualnej tudzież muzycznej, lecz pomysłowością tego jak reklama może reklamowaćreklamowaćx500. Na tym blogu możecie obejrzeć film, na którym reklama internetowa pomijając zwykłe się wyświetlanie czyli podstawową funkcjonalność – dodatkowo otwiera ponad 500 połączeń odnoszących się do innych reklam. Na filmie możecie zauważyć jak po prawej stronie wyświetlane są w czasie rzeczywistym połączenia do innych linków, a wszystko to za sprawą jednej reklamy. Oczywiście wszystko zupełnie w tle i prawie nie zauważalne dla zwykłego użytkownika (zwolnienie transferu, obciążenie systemu, zwis przeglądarki itp.). W zasadzie można stwierdzić, że taka kampania reklamowa zwraca się 500 krotnie szybciej albo kosztuje 500 razy mniej. Niestety należy sobie zdać sprawę, że takie kliknięcia jedynie zwiększają statystyki odwiedzin (za które najpewniej płacone jest temu kto reklamę wystawił) ale nie oznaczają realnych klientów odwiedzających stronę reklamodawcy czyli jest to po prostu zwykłe oszustwo. Miejcie się na baczności Ci, którzy z reklam korzystacie bo być może ktoś będzie w pewnym momencie chciał wykorzystać Was :]

Nie mam na myśli zaskakiwania swoją oryginalnością oprawy wizualnej tudzież muzycznej, lecz pomysłowością tego jak reklama może reklamowaćreklamowaćx500. Na tym blogu możecie obejrzeć film, na którym reklama internetowa pomijając zwykłe się wyświetlanie czyli podstawową funkcjonalność – dodatkowo otwiera ponad 500 połączeń odnoszących się do innych reklam. Na filmie możecie zauważyć jak po prawej stronie wyświetlane są w czasie rzeczywistym połączenia do innych linków, a wszystko to za sprawą jednej reklamy. Oczywiście wszystko zupełnie w tle i prawie nie zauważalne dla zwykłego użytkownika (zwolnienie transferu, obciążenie systemu, zwis przeglądarki itp.). W zasadzie można stwierdzić, że taka kampania reklamowa zwraca się 500 krotnie szybciej albo kosztuje 500 razy mniej. Niestety należy sobie zdać sprawę, że takie kliknięcia jedynie zwiększają statystyki odwiedzin (za które najpewniej płacone jest temu kto reklamę wystawił) ale nie oznaczają realnych klientów odwiedzających stronę reklamodawcy czyli jest to po prostu zwykłe oszustwo. Miejcie się na baczności Ci, którzy z reklam korzystacie bo być może ktoś będzie w pewnym momencie chciał wykorzystać Was :] -

Lepszy szczery nigeryjski scamer niż …

- Data dodania:

- 09 4.09

- Kategorie:

- newsy

Naprawdę lubię ludzi szczerych i bardzo takowych szanuję, a jeszcze ciekawiej jest gdy są oni kulturalni i dobrze wychowani. Dlatego spodobał mi się zaprezentowany obok zrzut ekranu ukazujący próbę oszukania (nigerian scam) użytkownika komunikatora, w której rzekoma ofiara bardzo szybko przejęła pałeczkę i doprowadziła do kapitulacji scamera. Dialog w wolnym tłumaczeniu wygląda mniej więcej tak:

Naprawdę lubię ludzi szczerych i bardzo takowych szanuję, a jeszcze ciekawiej jest gdy są oni kulturalni i dobrze wychowani. Dlatego spodobał mi się zaprezentowany obok zrzut ekranu ukazujący próbę oszukania (nigerian scam) użytkownika komunikatora, w której rzekoma ofiara bardzo szybko przejęła pałeczkę i doprowadziła do kapitulacji scamera. Dialog w wolnym tłumaczeniu wygląda mniej więcej tak:Scamer: Witaj. Jak się masz. Nazywam się Robert Dutu i mam dla Ciebie bardzo ważną biznesową propozycję do rozważenia. Czy możemy o tym poklikać?

Mike: Niech zgadnę. Posiadasz miliony dolarów, które chcesz mi przekazać, a których i tak nie dostanę, natomiast Ty naciągniesz mnie na oddanie Ci masy pieniędzy.

Scamer: Masz rację.

Mike: Dziękuję za szczerość.

Scamer: Proszę bardzo, miło się klikało.

Mike: Powodzenia w poszukiwaniu idioty.

Scamer: Dzięki!

Źródło: http://thenextweb.com/2009/03/23/monday-morning-madness-earth-nigerian-scammer/

-

O tym jak Interia prawie monitoruje swoje usługi pod kątem webspamu

- Data dodania:

- 07 4.09

- Kategorie:

- newsy

O tym, że monitorowanie bardzo dużej infrastruktury jest kłopotliwe – wiem. O tym, że najlepiej (czytaj: najłatwiej) kwestie monitoringu treści niemrawych przerzucić na użytkowników – niech klikają i zgłaszają – wiem. Ale nie mogę zrozumieć dlaczego w Interii nie zechciało się komuś (czytaj: nie było zasobów, decyzji, finansów, koszty przewyższały inwestycje itd.) napisać oprogramowania, które choćby w małym stopniu monitorowałoby część usług pod kątem tego czy nie zadomowiła się na nich ciemna strona mocy. Przez ostatnie kilka dni otrzymuję spam zachęcający mnie do zakupu medykamentów, po którym będzie mi stał godzinami oraz zakupu fałszywych zegarków (proszę nie łączcie wielu godzin stania z zegarkami, gdyż w tym przypadku zdecydowanie są to różne usługi :). Zasadniczo usługi darmowych hostingów/przekierowań firmy Interia zostały wykorzystane do automatycznego przekierowania użytkowników na strony sklepów (np. cyberstoreindex.at oraz cyberstoreinfo.at). Sprawdziłem swoje wiadomości z ponad 7 ostatnich dni. Jak się okazało nadal część linków sprawnie działała co mnie trochę zdziwiło. Czytaj dalej »

O tym, że monitorowanie bardzo dużej infrastruktury jest kłopotliwe – wiem. O tym, że najlepiej (czytaj: najłatwiej) kwestie monitoringu treści niemrawych przerzucić na użytkowników – niech klikają i zgłaszają – wiem. Ale nie mogę zrozumieć dlaczego w Interii nie zechciało się komuś (czytaj: nie było zasobów, decyzji, finansów, koszty przewyższały inwestycje itd.) napisać oprogramowania, które choćby w małym stopniu monitorowałoby część usług pod kątem tego czy nie zadomowiła się na nich ciemna strona mocy. Przez ostatnie kilka dni otrzymuję spam zachęcający mnie do zakupu medykamentów, po którym będzie mi stał godzinami oraz zakupu fałszywych zegarków (proszę nie łączcie wielu godzin stania z zegarkami, gdyż w tym przypadku zdecydowanie są to różne usługi :). Zasadniczo usługi darmowych hostingów/przekierowań firmy Interia zostały wykorzystane do automatycznego przekierowania użytkowników na strony sklepów (np. cyberstoreindex.at oraz cyberstoreinfo.at). Sprawdziłem swoje wiadomości z ponad 7 ostatnich dni. Jak się okazało nadal część linków sprawnie działała co mnie trochę zdziwiło. Czytaj dalej » -

Autorzy złośliwego oprogramowania zaszywają wiadomości skierowane firm antywirusowych

- Data dodania:

- 05 4.09

- Kategorie:

- newsy

Warto przyglądać się danym, które znajdują się wewnątrz plików złośliwego oprogramowania. Czasami ich autorzy pozostawiają swoiste wiadomości skierowane do na przykład firmy Microsoft lub firm antywirusowych. Umieszczanie swoich postulatów na stronach internetowych nie jest popularną formą gdyż może czasami zostać zdemaskowane, a dzięki takiemu sprytnemu sposobowi istnieje wysokie prawdopodobieństwo, że autor wiadomości pozostanie na wolności. Jak się okazuje podobnych przypadków było już kilka. W jednej z binarek oprogramowania złośliwego Zbot odnaleziono zdanie komentujące artykuł firmy Avira na temat poprzedniego zdania zawartego we wcześniejszej wersji oprogramowania :] W pierwszym przypadku twórca napisał:

Warto przyglądać się danym, które znajdują się wewnątrz plików złośliwego oprogramowania. Czasami ich autorzy pozostawiają swoiste wiadomości skierowane do na przykład firmy Microsoft lub firm antywirusowych. Umieszczanie swoich postulatów na stronach internetowych nie jest popularną formą gdyż może czasami zostać zdemaskowane, a dzięki takiemu sprytnemu sposobowi istnieje wysokie prawdopodobieństwo, że autor wiadomości pozostanie na wolności. Jak się okazuje podobnych przypadków było już kilka. W jednej z binarek oprogramowania złośliwego Zbot odnaleziono zdanie komentujące artykuł firmy Avira na temat poprzedniego zdania zawartego we wcześniejszej wersji oprogramowania :] W pierwszym przypadku twórca napisał:Hello stupid developers of Avira AntiVir. You can use this string as signature of this PE=). RZSD

Po pojawieniu się artykułu na ten temat twórca w następnej wersji wpisał: Czytaj dalej »

-

SMShing czyli phishing w wersji SMS się rozkręca

- Data dodania:

- 03 4.09

- Kategorie:

- newsy

Forma rozpowszechniania złośliwego oprogramowania poprzez elementy inne niźli komputer pojawiają się coraz częściej w naszej prawdziwej rzeczywistości. Jeszcze niedawno pisaliśmy o fałszywych mandatach za złe parkowanie, które nakłaniały do odwiedzenia strony, która zawierała trojana, a już znowu przestępcy wymyślili coś nowego. Okazuje się, że wysyłany jest masowy SMShing z informacją, w stylu „Ktoś opublikował Twoje szczegółowe dane osobowe i bankowe pod adresem: tu_zły_adres, musisz je usunąć natychmiast.”. A pod rzekomym adresem czai się oczywiście nic innego jak trojan Ambler. Jak na razie smsy pojawiły się w krajach sąsiadujących z nami czyli Anglii :) i Niemczech. Należy poczekać aż dowędrują do nas. Ciekawe jak na taki przyszłościowy rodzaj ataku będą przygotowani operatorzy. Czy będą w stanie nakładać odpowiednie filtry, a także odpowiednio wcześniej wykrywać za pomocą odpowiednich korelacji, występowanie takich ataków? Się okaże. Ja wciąż czekam na dużą akcję, w której spamujące lub phishingujące urządzenia będą wykorzystywały technologię telefonii internetowej VoIP i automatycznie odtwarzane wiadomości. W zasadzie na tę chwilę z wielkimi możliwościami centrali Asterisk (OpenSource) takie coś możliwe jest z przysłowiowym palcem na enterze… Poczekamy, zobaczymy :] Tfu, usłyszymy…

-

Botnet używa zakodowanego obrazka GIF jako kanału komunikacyjnego

- Data dodania:

- 01 4.09

- Kategorie:

- newsy

Jak ciężko jest analizować sieć, przez którą przesyłane są setki tysięcy pakietów na sekundę w kierunku komunikacji sieci botnet wiedzą wszyscy bardziej zaangażowani administratorzy sieci. W gąszczu chaosu komunikacyjnego odnaleźć te wyjątkowe dane, które nie dość, że nie wiemy jak wyglądają to jeszcze mogą być skrzętnie ukryte. Już migracja cyberprzestępców w stronę udawania ruchu WWW znacznie utrudniła analizę ruchu sieciowego pod kątem złowieszczej komunikacji. WWW stało się najpopularniejszym medium i krok ten był bardzo sprytnym posunięciem. Jak się okazuje można było pójść o krok dalej i nie mam na myśli szyfrowanej komunikacji P2P bo taka już jest znana i wykorzystywana była choćby w botnecie Storm.

Badacze z firmy FireEye odkryli bardzo ciekawą próbkę komunikującą się za pomocą obrazka GIF. Czytaj dalej »