- Data dodania:

- 29 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Prawie bo tylko 573 928 szczegółowych danych z kart płatniczych zostało skradzionych podczas prawie 3 miesięcznego okresu, w którym nieznani sprawcy monitorowali systemy transakcyjne. Przykra to sprawa, choć z drugiej strony należy cieszyć się, że w końcu została zauważona. Firma objęła darmowym programem rocznego monitoringu przez system wykrywający nadużycia oraz pokrywa koszty poinformowania narażonych klientów o całym zajściu. W wielu stanach taki obowiązek jest nałożony przez prawo, jednak z mojego punktu widzenia takie podejście do sprawy jest jakimś rozwiązaniem. Firma przeprasza, przyznaje się do błędu, analizuje przypadek, obejmuję klienta programem ochronnym. Każda firma, która nie chce zniknąć z rynku po takiej wpadce powinna jako niezbędne minimum potraktować podane tu przykładowe sposoby reakcji. Oczywiście, że gdyby dodała do tego wypłatę 1 miliona dolarów dla każdej osoby, której dane ujawniła – nie napisałbym złego słowa (w sumie nie napisałem :). Ciekawe kiedy polskie prawo i polskie firmy zaczną na poważnie podchodzić do problemów naruszenia sfer prywatności swoich klientów. Czasami coś w tej kwestii drga ale zazwyczaj pozostaje to w sferze czasami. A Wy jak sądzicie?

Źródło: http://cyberinsecure.com/network-solutions-breached-more-than-500000-credit-and-debit-cards-exposed/

- Data dodania:

- 27 7.09

- Kategorie:

- analizy, newsy, statystyki

- Autor:

- Patryk Krawaczyński [nfsec.pl]

Ataki za pomocą sieci botnet nieustannie wzrastają. Cybergangi używają przejętych maszyn do rozsyłania spamu, kradzieży tożsamości czy przeprowadzania ataków DDoS. Poniżej znajduje się lista najbardziej przestępczych botnetów w Ameryce, którą sporządziła firma zajmująca się bezpieczeństwem sieciowym. Lista ta została oparta na wielkości oraz aktywności botnetów na terenie USA.

Ataki za pomocą sieci botnet nieustannie wzrastają. Cybergangi używają przejętych maszyn do rozsyłania spamu, kradzieży tożsamości czy przeprowadzania ataków DDoS. Poniżej znajduje się lista najbardziej przestępczych botnetów w Ameryce, którą sporządziła firma zajmująca się bezpieczeństwem sieciowym. Lista ta została oparta na wielkości oraz aktywności botnetów na terenie USA.

Nr 1. Zeus [liczba zainfekowanych komputerów: 3.6 miliona]:

Główne przeznaczenie przestępcze: Trojan Zeus używa techniki keyloggerów do wykradania wrażliwych danych (takich jak loginy, hasła, kody, numery kont) z zainfekowanych komputerów. Wstrzykuje fałszywe formularze HTML do bankowych stron logowania w celu kradzieży danych. Czytaj dalej »

- Data dodania:

- 24 7.09

- Kategorie:

- analizy, newsy

- Autor:

- Borys Łącki

Ten sam temat, ten sam trojan w środku, jedna i ta sama binarka, dokładnie ta sama treść e-maila. Prosto, zwięźle i na temat. W ilości bardzo konkretnej i to jest najważniejsze. Dawno nie widziałem tak ostro napierającej kampanii. Temat wiadomości: You have received an eCard. Zwykły ecard.zip, a w załączniku ecard.exe. Przez 24 godziny akcji promocyjnej otrzymałem na swoje kilka kont pocztowych łącznie 132 wiadomości!!! I wciąż przychodzą nowe :] Ktoś mocno testuje atak na całego :] Wczoraj po pojawieniu się pierwszych kilkunastu wiadomości w przeciągu godziny, wrzuciłem plik do serwisu VirusTotal i jedynie 14 z 41 silników antywirusowych skutecznie oceniło zagrożenie. Sandbox firmy Sunbelt aktualnie pracuje nad raportem wynikowym tego pliku. Treść wiadomości e-mail jest cały czas taka sama: Czytaj dalej »

- Data dodania:

- 24 7.09

- Kategorie:

- analizy, newsy

- Autor:

- Borys Łącki

Chciałem jak człowiek cywilizowany sprawdzić jak wygląda polecana przez przyjaciółkę Marta Krupa w celu zmiany obecnej już od jakiegoś czasu na pulpicie wytartej Paris Hilton. Wpisałem w wyszukiwarkę jedyną i słuszną (;]) marta krupa by w odnośniku numer dwa przeczytać, że: Forget the Hiltons – Joanna Krupa and her hot kid sister Marta are the sexiest siblings in the world. Ktoś dosłownie czytał w moich myślach. Pomyślałem, że usługa dopasowania reklamy do odbiorcy Google Adsense staje się coraz bardziej zaawansowana. Chwilę poklikałem i zabrałem się za link numer dziewięć czyli: Joanna & Marta Krupa nude… Joanna & Marta Krupa naked exclusive aby dogłębnie zpenetrować interesującą mnie tematykę ;]

Chciałem jak człowiek cywilizowany sprawdzić jak wygląda polecana przez przyjaciółkę Marta Krupa w celu zmiany obecnej już od jakiegoś czasu na pulpicie wytartej Paris Hilton. Wpisałem w wyszukiwarkę jedyną i słuszną (;]) marta krupa by w odnośniku numer dwa przeczytać, że: Forget the Hiltons – Joanna Krupa and her hot kid sister Marta are the sexiest siblings in the world. Ktoś dosłownie czytał w moich myślach. Pomyślałem, że usługa dopasowania reklamy do odbiorcy Google Adsense staje się coraz bardziej zaawansowana. Chwilę poklikałem i zabrałem się za link numer dziewięć czyli: Joanna & Marta Krupa nude… Joanna & Marta Krupa naked exclusive aby dogłębnie zpenetrować interesującą mnie tematykę ;]

Czytaj dalej »

- Data dodania:

- 21 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Przekręty przekrętami ale żeby tak jawnie kpić z mojego IQ poniżej 6? Dostałem SMSa od „2000” o następującej treści:

Wiadomość z bramki Nazwa_MojegoOperatora_GSM od www.Nazwa_MojegoOperatora_GSM.pl: Automatycznie aktywowano usluge Namierz Mnie. Aby zrezygnowac wyslij SMS o tresci GAME RTCMFT na bezplatny numer 91977.

Co jak co, ale próby uwiarygodnienia treści poprzez wrzucenie nazwy firmy mojego operatora to bodajże wykorzystywanie czyjejś prawnie chronionej nazwy. Kłamstwo informujące o bezpłatności numeru, a na końcu wprowadzanie klienta w błąd, a wręcz zastraszanie! Co za czasy, co za świat. Jeszcze 80 lat temu nikomu by do głowy nie przyszło, że taaakie rzeczy to tylko w …… ;]

Dostaliście takich więcej?

PS: Proszę osobę, która aktywowała usługę i mnie w tej chwili namierza o zaprzestanie!

- Data dodania:

- 19 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Jakieś dwa miesiące temu świat obiegła super_interesująca_czaderska informacja o rozbieranych zdjęciach piosenkarki korzystającej z pseudonimu Rihanna. Cyberprzestępcy bardzo szybko wykorzystali tę wiadomość do rozprzestrzeniania złośliwego oprogramowania. Stworzyli kampanie pozycjonująca strony WWW (Black SEO), która wywindowała w górę poszczególne newsy zawierające linki do trojanów. Wpisując w wyszukiwarkę Google frazę: rihanna nude otrzymywaliśmy listę linków, z których kilka zawierało strony zachęcające do obejrzenia video. Oczywiście z uwagi na brak odpowiednich kodeków do video zmuszani byliśmy do pobrania ich i zainstalowania. Kto się nabrał, ten miał pecha. Mi najbardziej spodobało się to, że jedna ze stron serwujących link do złośliwego oprogramowania to Technet czyli portal firmy Microsoft z masą przydatnych, technicznych informacji i nie tylko. Między innymi dlatego, że przez pozycjonerów został wykorzystany fakt, że strona ta będzie wysoko w wynikach Google z uwagi na swoją rangę i pozycję na rynku stron WWW. Przygotowali oni kod, który umieścili w profilu jednego z założonych specjalnie na te okazję użytkowników. Jak widać monitorować należy użytkowników swojego portalu pod każdym kątem, a zwłaszcza pod kątem wykorzystywania portalu do niecnych celów.

Jakieś dwa miesiące temu świat obiegła super_interesująca_czaderska informacja o rozbieranych zdjęciach piosenkarki korzystającej z pseudonimu Rihanna. Cyberprzestępcy bardzo szybko wykorzystali tę wiadomość do rozprzestrzeniania złośliwego oprogramowania. Stworzyli kampanie pozycjonująca strony WWW (Black SEO), która wywindowała w górę poszczególne newsy zawierające linki do trojanów. Wpisując w wyszukiwarkę Google frazę: rihanna nude otrzymywaliśmy listę linków, z których kilka zawierało strony zachęcające do obejrzenia video. Oczywiście z uwagi na brak odpowiednich kodeków do video zmuszani byliśmy do pobrania ich i zainstalowania. Kto się nabrał, ten miał pecha. Mi najbardziej spodobało się to, że jedna ze stron serwujących link do złośliwego oprogramowania to Technet czyli portal firmy Microsoft z masą przydatnych, technicznych informacji i nie tylko. Między innymi dlatego, że przez pozycjonerów został wykorzystany fakt, że strona ta będzie wysoko w wynikach Google z uwagi na swoją rangę i pozycję na rynku stron WWW. Przygotowali oni kod, który umieścili w profilu jednego z założonych specjalnie na te okazję użytkowników. Jak widać monitorować należy użytkowników swojego portalu pod każdym kątem, a zwłaszcza pod kątem wykorzystywania portalu do niecnych celów.

- Data dodania:

- 18 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Każdy porządnie napisany trojan powinien posiadać szereg mechanizmów, które sprawdzają czy został uruchomiony w wirtualnej maszynie. Po co? A po to, żeby wszelkie możliwe próby podglądania co robi trojan, w jaki sposób się komunikuje, które pliki modyfikuje, spełzły na niczym. Jakakolwiek próba podpinania się pod złośliwe oprogramowanie debugerami, także powinna zostać wykryta, a trojan powinien przestawać działać (najlepiej aby jeszcze usuwał swoją wersję). Metod jest wiele i różnych, czasami mniej lub bardziej skutecznych. W skróconej analizie (pełna wersja wymaga subskrypcji) rodziny aplikacji od grupy Rustock, możemy przeczytać, że ostatnio modną metodą w zakresie wykrywania popularnego pakietu do wirtualnych systemów VMWare, jest odczytywanie ID szyny PCI. Na podstawie uzyskanych wartości rozpoznawane jest czy aplikacja jest uruchamiana w środowisku wirtualnym czy prawdziwym gdyż w systemie wirtualnym pobrane ID ma inne wartości. Co aplikacja to metoda :] Sposobów jest wiele i różnych, ważne aby były skuteczne. Oczywiście im więcej metod połączymy w jedną całość, tym większa szansa na dłuższe przeżycie w realnym świecie naszej złośliwej aplikacji.

Źródło: http://sunbeltblog.blogspot.com/2009/07/more-on-rustock.html

- Data dodania:

- 17 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Ukazał się nowy raport firmy Marshal zajmującej się analizą złośliwego oprogramowania, a głównie w konktekście obecności SPAMu na naszych serwerach pocztowych. W dokumencie aspektów jest wiele, a z najważniejszych możemy wymienić:

- Liczba wysyłanego SPAMu po znacznym spadku po wyłączeniu dostawcy McColo w listopadzie pół roku temu – powróciła do zatrważających wartości

- 75% SPAMu to spam farmaceutyczny

- Canadian Pharmacy jest liderem niekwestionowanym w zakresie klienta usług SPAMerskich. W ciągu ostatnich kilku miesięcy ich produkty były reklamowane przez wszystkie 8 największych sieci botnet

- Dystrybucja fałszywego oprogramowania antywirusowego rośnie w siłę i jest prowadzona kanałami typu SPAM, wiadomości na portalach społecznościowych oraz wyszukiwarki

- Masowe podmiany stron WWW w celu infekcji odwiedzających je klientów są nadal poważnym problemem. Przestępcy zwyczajowo wykradają dane wymagane do uwierzytelnienia procesu logowania do strony WWW

- Mikrobloggerski portal Twitter jest zalewany SPAMem z linkami skróconymi za pomocą odpowiednich serwisów.

Jakby nie patrzeć, w żadnym aspekcie nie jest lepiej, jest tylko gorzej. Czyli nasze przewidywania jak zawsze ;] się sprawdziły :]

Źródło: http://www.marshal8e6.com/trace/i/Marshal8e6-Security-Threats-Released,trace.1031~.asp

- Data dodania:

- 15 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Czekałem na jakąś wyrafinowaną metodę omijania filtra, o którym pisałem ostatnio. Na prawdę byłem ciekaw jakich to skomplikowanych mechanizmów użyją mądrzy ludzie aby zabezpieczenia Gadu Gadu wzięły w łeb. Fakt. Długo czekać nie musiałem, jednak sama metoda zaskoczyła mnie swoją prostotą na tyle, że w pierwszej chwili pomyślałem, że to po prostu żart. W drugiej jednak biorąc pod uwagę fakt, że ofiary różnych akcji GGowych są po prostu głupi tfu, nie są przeszkoleni tudzież uświadomieni – zrozumiałem, że mimo tak prostego rozwiązania – dla większości ludzi, którzy i tak nabraliby się na durne teksty, ten sposób będzie wystarczający :] Tyle bełkotu, a gdzie konkrety zapytacie, więc aby nie marnować specjalnie bitów tak bardzo cennych w czasach kryzysu, poniżej zamieszczam zacytowaną wiadomość próbującą pokonać moje mentalne zabezpieczenia:

22:28:4565791: siema

22:28:4565791: mozesz dostac darmowa gre na telefon – ale nie moge ci wyslac linka – kliknij w gadu gadu potem w ustawienia i zaznacz pokazuj linki od nieznajomych

22:28:4565791: potem odezwij sie na numer :

22:28:4565791: 2625367

I co? Zatkauo kakauo? ;]

PS: Serdeczne podziękowania i pozdrowienia dla szefa kuchni oraz całego personelu Hotelu i oczywiście współuczestników mile spędzanych aktualnie chwil :]

- Data dodania:

- 12 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Już oficjalnie wiadomo, że w wyniku infekcji robakiem Conficker, miasto Manchaster straciło około 1.5 miliona funtów. Zaczęło się od uniemożliwienia korzystania z systemu wystawiającego mandaty kierowcom nagranym przez kamery autobusów. W ten sposób kary uniknęło 1609 mandatobiorców. Następnie brak możliwości wysyłania e-maili, drukowania dokumentów itd. czyli normalnej pracy. Same mandaty to mała kwota 43 000 funtów, ale koszty usuwania złośliwego oprogramowania z wszystkich systemów to już około 600 000 funtów. Następnie 169 000 kosztów dodatkowych i następne 600 000 funtów na wdrożenie nowego systemu informatycznego opartego o klienckie terminale i strategie kopii zapasowych i szybkiego przywracania do działania zdegradowanych usług. Zostały nałożone blokady na przenośne pamięci USB, które znacznie wpłynęły na wynikłe szkody. Wychodzi na to, że kolejna instytucja nauczyła się w przykry sposób (najbardziej przykry jednak dla podatników), że lepiej starać się zapobiegać niż naprawiać po szkodzie…

Źródło: http://cyberinsecure.com/conficker-infection-left-manchester-unable-to-issue-traffic-tickets/

- Data dodania:

- 11 7.09

- Kategorie:

- fun, newsy

- Autor:

- Borys Łącki

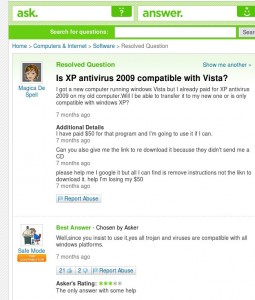

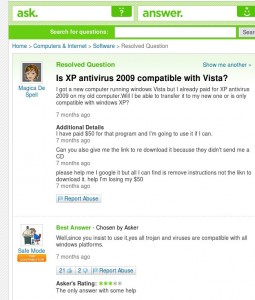

Bardzo wręcz uwielbiam humor w wersji Max. Myślę, że wszyscy kojarzą popularne w ostatnich latach aplikacje udające antywirusy. Dużo wyskakujących okienek z informacjami, że jesteśmy zawirusowani i po uiszczeniu opłaty możemy zakupić pełną wersję oprogramowania antywirusowego, która to pomoże nam wyjść cało z udawanej opresji. Rekordem dla mnie jest post na Yahoo answers o to czy taka aplikacja będzie kompatybilna z systemem Vista – gdyż użytkownik, który zakupił pełną wersję oprogramowania obawia się, że na jego nowym komputerze to oprogramowanie nie będzie działało. Miszcz i finito. Oczywiście osoba odpowiadająca na pytanie stara się zachować powagę sytuacji odpowiadając, że aplikacja ta będzie kompatybilna, gdyż trojany i wirusy są kompatybilne dla platform Windowsowych ;]

Bardzo wręcz uwielbiam humor w wersji Max. Myślę, że wszyscy kojarzą popularne w ostatnich latach aplikacje udające antywirusy. Dużo wyskakujących okienek z informacjami, że jesteśmy zawirusowani i po uiszczeniu opłaty możemy zakupić pełną wersję oprogramowania antywirusowego, która to pomoże nam wyjść cało z udawanej opresji. Rekordem dla mnie jest post na Yahoo answers o to czy taka aplikacja będzie kompatybilna z systemem Vista – gdyż użytkownik, który zakupił pełną wersję oprogramowania obawia się, że na jego nowym komputerze to oprogramowanie nie będzie działało. Miszcz i finito. Oczywiście osoba odpowiadająca na pytanie stara się zachować powagę sytuacji odpowiadając, że aplikacja ta będzie kompatybilna, gdyż trojany i wirusy są kompatybilne dla platform Windowsowych ;]

PS: Kliknijcie sobie w miniaturkę obrazu aby powiększyć

Źródło: http://answers.yahoo.com/question/index?qid=20081130123314AAe3klv

- Data dodania:

- 09 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Zarabiać jak wiemy można na różne sposoby, a najłatwiej zarabiać jest na błędach ludzkich. Taki mechanizm jest właśnie wykorzystywany przez ekipę bazującą na tym, że po pierwsze poszukujemy określonego oprogramowania do pobrania, a po drugie nie znamy oficjalnych domen internetowych poszukiwanych produktów. Zarejestrowali oni kilkadziesiąt domen internetowych, których nazwa opiera się częściowo o nazwę poszukiwanego produktu np. avasthome .com, kaspersky-full .info, openoffice-plus .info itp. Odwiedzając witrynę, serwer stara się rozpoznać nasz język aby lepiej dopasować treść znajdującą się na stronie. Treść ta to zwyczajowo kilka zrzutów ekranu z danej aplikacji, krótki opis instalacji i możliwości oraz odnośnik do pobrania aplikacji. Oczywiście po kliknięciu w przygotowany link, zostajemy przekierowani do strony, która nakazuje zapłacić nam za pomocą SMSa określoną kwotę w celu uzyskania aplikacji. Zadziwia skala przedsięwzięcia gdyż obsługiwane jest 29 krajów i systemów platności via SMS. Osobiście nie odważyłem się zapłacić 10 zł za możliwość pobrania OpenOffice, którego mogę darmowo i legalnie pobrać z sieci z innego adresu :]

Zarabiać jak wiemy można na różne sposoby, a najłatwiej zarabiać jest na błędach ludzkich. Taki mechanizm jest właśnie wykorzystywany przez ekipę bazującą na tym, że po pierwsze poszukujemy określonego oprogramowania do pobrania, a po drugie nie znamy oficjalnych domen internetowych poszukiwanych produktów. Zarejestrowali oni kilkadziesiąt domen internetowych, których nazwa opiera się częściowo o nazwę poszukiwanego produktu np. avasthome .com, kaspersky-full .info, openoffice-plus .info itp. Odwiedzając witrynę, serwer stara się rozpoznać nasz język aby lepiej dopasować treść znajdującą się na stronie. Treść ta to zwyczajowo kilka zrzutów ekranu z danej aplikacji, krótki opis instalacji i możliwości oraz odnośnik do pobrania aplikacji. Oczywiście po kliknięciu w przygotowany link, zostajemy przekierowani do strony, która nakazuje zapłacić nam za pomocą SMSa określoną kwotę w celu uzyskania aplikacji. Zadziwia skala przedsięwzięcia gdyż obsługiwane jest 29 krajów i systemów platności via SMS. Osobiście nie odważyłem się zapłacić 10 zł za możliwość pobrania OpenOffice, którego mogę darmowo i legalnie pobrać z sieci z innego adresu :]

Źródło: http://ddanchev.blogspot.com/2009/07/legitimate-software-typosquatted-in-sms.html

- Data dodania:

- 02 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Już ponad miesiąc temu w gorączce medialnej wrzawy wywołanej grypą świńską pojawiły się odnośniki do stron zawierających fałszywe aplikacje antywirusowe. Wyszukując za pomocą wyszukiwarki Google słów kluczowych „swine flu protection” (ochrona przed świńską grypą) już na 8smym miejscu mogliśmy trafić na niebezpieczny odnośnik. W przypadku zwrotu „swine flu statistics” (statystyki świńskiej grypy) taki link pojawiał się już na 2gim miejscu. Widać, że black SEO pozycjonerzy się postarali :]

Źródło: http://sunbeltblog.blogspot.com/2009/05/swine-flu-search-poisoning.html

- Data dodania:

- 01 7.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Wielka firma ubezpieczeniowa Aviva przyznała się do utraty około pół tysiąca danych osobowych swoich klientów. Co ciekawe, głównym winnym został program komputerowy, a dokładnie złośliwe oprogramowanie. Osobom, których dane zostały skradzione, została zaoferowana darmowa roczna usługa ochrony cyfrowych tożsamości w ramach ochrony przed ewentualną szkodą. Takich przypadków jest coraz więcej i będzie jeszcze więcej. Spóźnialskim przypominam, że czas zabrać się do pracy i zacząć myśleć o konsekwencjach takich przypadków.

Źródło: http://cyberinsecure.com/insurance-company-aviva-breached-sensitive-personal-data-leaked-due-to-malware-infection/

Ataki za pomocą sieci

Ataki za pomocą sieci

Zarabiać jak wiemy można na różne sposoby, a najłatwiej zarabiać jest na błędach ludzkich. Taki mechanizm jest właśnie wykorzystywany przez ekipę bazującą na tym, że po pierwsze poszukujemy określonego oprogramowania do pobrania, a po drugie nie znamy oficjalnych domen internetowych poszukiwanych produktów. Zarejestrowali oni kilkadziesiąt domen internetowych, których nazwa opiera się częściowo o nazwę poszukiwanego produktu np. avasthome .com, kaspersky-full .info, openoffice-plus .info itp. Odwiedzając witrynę, serwer stara się rozpoznać nasz język aby lepiej dopasować treść znajdującą się na stronie. Treść ta to zwyczajowo kilka zrzutów ekranu z danej aplikacji, krótki opis instalacji i możliwości oraz odnośnik do pobrania aplikacji. Oczywiście po kliknięciu w przygotowany link, zostajemy przekierowani do strony, która nakazuje zapłacić nam za pomocą SMSa określoną kwotę w celu uzyskania aplikacji. Zadziwia skala przedsięwzięcia gdyż obsługiwane jest 29 krajów i systemów platności via SMS. Osobiście nie odważyłem się zapłacić 10 zł za możliwość pobrania OpenOffice, którego mogę darmowo i legalnie pobrać z sieci z innego adresu :]

Zarabiać jak wiemy można na różne sposoby, a najłatwiej zarabiać jest na błędach ludzkich. Taki mechanizm jest właśnie wykorzystywany przez ekipę bazującą na tym, że po pierwsze poszukujemy określonego oprogramowania do pobrania, a po drugie nie znamy oficjalnych domen internetowych poszukiwanych produktów. Zarejestrowali oni kilkadziesiąt domen internetowych, których nazwa opiera się częściowo o nazwę poszukiwanego produktu np. avasthome .com, kaspersky-full .info, openoffice-plus .info itp. Odwiedzając witrynę, serwer stara się rozpoznać nasz język aby lepiej dopasować treść znajdującą się na stronie. Treść ta to zwyczajowo kilka zrzutów ekranu z danej aplikacji, krótki opis instalacji i możliwości oraz odnośnik do pobrania aplikacji. Oczywiście po kliknięciu w przygotowany link, zostajemy przekierowani do strony, która nakazuje zapłacić nam za pomocą SMSa określoną kwotę w celu uzyskania aplikacji. Zadziwia skala przedsięwzięcia gdyż obsługiwane jest 29 krajów i systemów platności via SMS. Osobiście nie odważyłem się zapłacić 10 zł za możliwość pobrania OpenOffice, którego mogę darmowo i legalnie pobrać z sieci z innego adresu :]