Firma Kaspersky przedstawiła prognozy dotyczące krajobrazu zagrożeń IT na lata 2011-2020. Przewidywania te są oparte na analizie głównych zmian i incydentów w sferze bezpieczeństwa IT na przestrzeni ostatnich dziesięciu lat, jak również wyłaniających się trendów w rozwoju komputerów PC, telefonów komórkowych oraz systemów operacyjnych. Analitycy z Kaspersky Lab dokonali podsumowania najważniejszych trendów ostatnich dziesięciu lat (2001-2010):

Archiwum autora

-

Cyberprzestępczość w latach 2011-2020

- Data dodania:

- 16 3.11

- Kategorie:

- newsy

-

Web Warriors : The Global Battle In Cyberspace

Internet jest reklamowany jako jeden z najważniejszych wynalazków w historii współczesnego człowieka i tak, jak odkrycie atomu – jego zdolność do wykorzystania dla ludzkości dorównuje jego potencjałowi do wyzwolenia masowego zniszczenia. Web Warriors (oficjalne tłumaczenie: Wojna w Internecie) jest jednogodzinnym filmem dokumentalnym, który oferuje nawet dość trzeźwe spojrzenie na przestępstwa komputerowe i świat zabezpieczeń z dwóch punktów widzenia.

-

Raport dotyczący bezpieczeństwa serwisów internetowych

- Data dodania:

- 19 1.10

- Kategorie:

- analizy, statystyki

Firma zajmująca się bezpieczeństwem serwisów internetowych – Cenzic wydała raport dotyczący tendencji i liczb ataków na serwisy WWW w pierwszym jak i drugim kwartale 2009 roku. W wielkim skrócie przedstawia się on następująco:

-

Top botnetów 2009 roku – podsumowanie

- Data dodania:

- 03 1.10

- Kategorie:

- analizy, statystyki

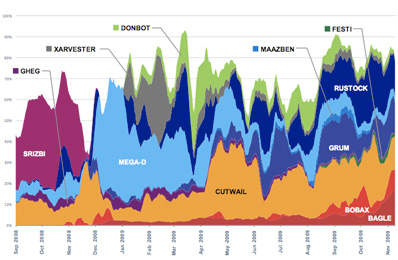

Wykres aktywności top botnetów 2009 roku.

Codziennie, mniej więcej około 89,5 biliona wiadomości (w tym SPAM, phishing, malware i inne robactwo) jest wysyłanych przez komputery opanowane przez sieci botnet. Inne wykorzystywane są do ataków DDoS i jakoś to się kręci z roku na rok. W roku 2009 królami balu byli:

-

Need For Bots (Top 10 Most Wanted)

- Data dodania:

- 27 7.09

- Kategorie:

- analizy, newsy, statystyki

Ataki za pomocą sieci botnet nieustannie wzrastają. Cybergangi używają przejętych maszyn do rozsyłania spamu, kradzieży tożsamości czy przeprowadzania ataków DDoS. Poniżej znajduje się lista najbardziej przestępczych botnetów w Ameryce, którą sporządziła firma zajmująca się bezpieczeństwem sieciowym. Lista ta została oparta na wielkości oraz aktywności botnetów na terenie USA.

Ataki za pomocą sieci botnet nieustannie wzrastają. Cybergangi używają przejętych maszyn do rozsyłania spamu, kradzieży tożsamości czy przeprowadzania ataków DDoS. Poniżej znajduje się lista najbardziej przestępczych botnetów w Ameryce, którą sporządziła firma zajmująca się bezpieczeństwem sieciowym. Lista ta została oparta na wielkości oraz aktywności botnetów na terenie USA.Nr 1. Zeus [liczba zainfekowanych komputerów: 3.6 miliona]:

Główne przeznaczenie przestępcze: Trojan Zeus używa techniki keyloggerów do wykradania wrażliwych danych (takich jak loginy, hasła, kody, numery kont) z zainfekowanych komputerów. Wstrzykuje fałszywe formularze HTML do bankowych stron logowania w celu kradzieży danych. Czytaj dalej »

-

Fałszywe URL’e zalewają sieć.

- Data dodania:

- 17 5.09

- Kategorie:

- newsy

Według Websense Security Labs sieciowi napastnicy uderzają w literówki popełniane przez Internautów. Dążąc do tego floodują (czyt. zasypują) Internet adresami związanymi z serwisami społecznościowymi takimi jak FaceBook, MySpace czy Twitter. Fałszywe domeny oczywiście nie mają nic wspólnego z oryginalnymi serwisami, a służą jedynie do wyciągnięcia wrażliwych danych (loginy, hasła, PINy, nr kont) lub wstrzyknięcia złośliwego oprogramowania.

Według Websense Security Labs sieciowi napastnicy uderzają w literówki popełniane przez Internautów. Dążąc do tego floodują (czyt. zasypują) Internet adresami związanymi z serwisami społecznościowymi takimi jak FaceBook, MySpace czy Twitter. Fałszywe domeny oczywiście nie mają nic wspólnego z oryginalnymi serwisami, a służą jedynie do wyciągnięcia wrażliwych danych (loginy, hasła, PINy, nr kont) lub wstrzyknięcia złośliwego oprogramowania. -

Trojany bankowe.

- Data dodania:

- 27 12.08

- Kategorie:

- analizy, narzędzia, newsy, statystyki

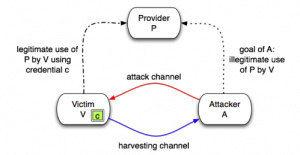

Zespół skupiony wokół specjalisty od honeynetów, Thorstena Holza z uniwersytetu w Mannheim, opublikował analizę przypadków działania trojanów bankowych. Studium przypadku skupiło się wokół specyficznej grupy koni trojańskich i keyloggerów. Grupa ta została zakwalifikowana do tzw. „ataków naśladowania”, czyli ataków w których napastnik pragnie ukraść dane uwierzytelniające od ofiary w celu podszycia się u usługodawcy (tutaj banków) pod ofiarę. W ten rodzaj ataków często wpadają mechanizmy używane przez phishing. Jak wiadomo, w tego rodzaju ataku napastnik używa jako kanału – wiadomości e-mail – by wymusić na ofiarze wejście na sfałszowaną stronę, gdzie pozyskiwane są jego dane dostępowe np. do banku on-line.

Zespół skupiony wokół specjalisty od honeynetów, Thorstena Holza z uniwersytetu w Mannheim, opublikował analizę przypadków działania trojanów bankowych. Studium przypadku skupiło się wokół specyficznej grupy koni trojańskich i keyloggerów. Grupa ta została zakwalifikowana do tzw. „ataków naśladowania”, czyli ataków w których napastnik pragnie ukraść dane uwierzytelniające od ofiary w celu podszycia się u usługodawcy (tutaj banków) pod ofiarę. W ten rodzaj ataków często wpadają mechanizmy używane przez phishing. Jak wiadomo, w tego rodzaju ataku napastnik używa jako kanału – wiadomości e-mail – by wymusić na ofiarze wejście na sfałszowaną stronę, gdzie pozyskiwane są jego dane dostępowe np. do banku on-line. -

Robak Facebook’a podkopuje reputacje Google

- Data dodania:

- 30 10.08

- Kategorie:

- analizy, ciekawostki, newsy

Dla większości użytkowników serwisu Facebook normą jest otrzymywanie od znajomych wiadomości z linkami do różnych lokalizacji, zawierających ciekawe, śmieszne czy kontrowersyjne treści. Aktualnie jeden link do klipu video dość często wysyłany na skrzynki użytkowników robi dość dużą furorę. Nic w tym dziwnego, prowadzi on do stron Google (marka = wysoka reputacja = większe zaufanie do publikowanych treści) – niestety nie jest nam dane oglądnięcie multimedialnej publikacji dopóki nie ściągniemy i zainstalujemy bardzo specjalnego kodeka. Oczywiście link do kodeka nie jest zwyczajnym linkiem, ponieważ prowadzi do konia trojańskiego hostowanego przez inny serwer. Firma Fortinet, która wykryła owy incydent oznajmiła, że strony serwisowe Google zostały oczywiście wybrane ze względu na dużą reputację tej marki, która pośrednio kojarzy się zwykłym użytkownikom z filtrami spamu i phishingu.

-

Asus Eee Box rozdawany z gratisem

- Data dodania:

- 13 10.08

- Kategorie:

- ciekawostki, newsy

Asus Eee Box jest mini-desktopem wyposażonym w procesor Atom 1,5 GHz, interfejs WiFi, czytnik kart pamięci, 1 GB RAMu i dysk twardy o pojemności 80 GB. Standardowo zainstalowanym systemem jest Windows XP uruchamiany spod interfejsu Express Gate. Bardzo ciekawym zjawiskiem jest fakt, iż niektóre modele zostały sprzedane z pre-instalowanym szkodliwym oprogramowaniem. Firma Asus potwierdziła informację, że na partycji „D:\” znajduje się ukryty plik recykled.exe zainfekowany według firmy Symantec robakiem W32/Usbalex, który tworzy plik autorun.inf powodujący możliwość zainfekowania systemu na dysku C:\ czy replikacji na nośniki przenośne za każdym razem, gdy użytkownik wyświetli zawartość dysku D:\.

Asus Eee Box jest mini-desktopem wyposażonym w procesor Atom 1,5 GHz, interfejs WiFi, czytnik kart pamięci, 1 GB RAMu i dysk twardy o pojemności 80 GB. Standardowo zainstalowanym systemem jest Windows XP uruchamiany spod interfejsu Express Gate. Bardzo ciekawym zjawiskiem jest fakt, iż niektóre modele zostały sprzedane z pre-instalowanym szkodliwym oprogramowaniem. Firma Asus potwierdziła informację, że na partycji „D:\” znajduje się ukryty plik recykled.exe zainfekowany według firmy Symantec robakiem W32/Usbalex, który tworzy plik autorun.inf powodujący możliwość zainfekowania systemu na dysku C:\ czy replikacji na nośniki przenośne za każdym razem, gdy użytkownik wyświetli zawartość dysku D:\. -

„Cyberprzestępczość” Jewgienij’a Kasperskiego

Dzisiaj na rozkładówce dyrektor generalny firmy Kaspersky Lab, a raczej jego bardzo interesujący tekst pt. „Cyberprzestępczy wyścig zbrojeń” mówiący m.in. o tym, że cyberprzestępczość nigdy nie zginie nie tylko jako zjawisko samo w sobie, ale także jako biznes (jak wiadomo z naszych wcześniejszych wpisów i samego prezentowanego dzieła bardzo dochodowy), o bardzo małym ryzyku niepowodzenia… Dlaczego? Zapraszam do lektury. Nie tylko o cyberprzestępczości, ale również o rootkitach.

-

Zero tolerancji dla nieszczęścia ludzkiego

- Data dodania:

- 21 9.08

- Kategorie:

- newsy

Dość, że w Teksas uderzył huragan IKE siejąc potężne zniszczenia to w dodatku strona internetowa Gwardii Narodowej Teksasu została zaatakowana przez nie znające żadnych zasad moralnych osoby, które wykorzystały jej popularność po ostatnich zdarzeniach do instalowania szkodliwego oprogramowania na komputerach odwiedzających ją osób. Po informacji otrzymanej od Roger’a Thomson’a (lidera prac badawczo-naukowych w firmie antywirusowej AVG) strona została zdjęta z Sieci na dwa dni i udostępniona w zeszły piątek. Thomson odkrył, że po wejściu na wybrane strony Gwardii uruchamiany jest mechanizm łączący się prawdopodobnie z serwerami z Rosji, z których to następuje instalacja programu typu rootkit (oczywiście jeśli nasz komputer nie jest odpowiednio zabezpieczony). Czytaj dalej »

Dość, że w Teksas uderzył huragan IKE siejąc potężne zniszczenia to w dodatku strona internetowa Gwardii Narodowej Teksasu została zaatakowana przez nie znające żadnych zasad moralnych osoby, które wykorzystały jej popularność po ostatnich zdarzeniach do instalowania szkodliwego oprogramowania na komputerach odwiedzających ją osób. Po informacji otrzymanej od Roger’a Thomson’a (lidera prac badawczo-naukowych w firmie antywirusowej AVG) strona została zdjęta z Sieci na dwa dni i udostępniona w zeszły piątek. Thomson odkrył, że po wejściu na wybrane strony Gwardii uruchamiany jest mechanizm łączący się prawdopodobnie z serwerami z Rosji, z których to następuje instalacja programu typu rootkit (oczywiście jeśli nasz komputer nie jest odpowiednio zabezpieczony). Czytaj dalej » -

Malware ostro na topie

- Data dodania:

- 28 8.08

- Kategorie:

- analizy, newsy, statystyki

Nowy raport firmy ScanSafe wskazuje, że aktywność szkodliwego oprogramowania w samym okresie miesiąca lipca 2008 była większa niż przez cały rok 2007. Najnowszy „Globalny Raport Zagrożeń” firmy – odnotował 87 procentowy wzrost aktywności malware w okresie od miesiąca czerwca do lipca – gdzie głównym mechanizmem wykorzystującym przy ataku był SQL Injection. Lipiec stał się również sławny pod kątem wiadomości e-mail zawierających treści inżynierii społecznej, mające w swoim prawdziwym działaniu nakłonienie użytkowników do instalacji Koni Trojańskich oraz innego oprogramowania umożliwiającego przejęcie kontroli nad osobistymi komputerami ofiar. Czytaj dalej »

Nowy raport firmy ScanSafe wskazuje, że aktywność szkodliwego oprogramowania w samym okresie miesiąca lipca 2008 była większa niż przez cały rok 2007. Najnowszy „Globalny Raport Zagrożeń” firmy – odnotował 87 procentowy wzrost aktywności malware w okresie od miesiąca czerwca do lipca – gdzie głównym mechanizmem wykorzystującym przy ataku był SQL Injection. Lipiec stał się również sławny pod kątem wiadomości e-mail zawierających treści inżynierii społecznej, mające w swoim prawdziwym działaniu nakłonienie użytkowników do instalacji Koni Trojańskich oraz innego oprogramowania umożliwiającego przejęcie kontroli nad osobistymi komputerami ofiar. Czytaj dalej » -

Gracze RPG i autostart na cenzurowanym

- Data dodania:

- 06 7.08

- Kategorie:

- analizy, newsy, statystyki

Firma ESET znana z oprogramowania antywirusowego NOD32, podobnie jak firma Symantec (Norton AntiVirus) publikuje raporty dotyczące najczęściej występujących zagrożeń w Sieci. Dzięki takim raportom użytkownicy są w stanie zapoznać się z aktualnymi zagrożeniami oraz trendami. Najnowszy raport ESET został właśnie sporządzony na podstawie danych zebranych dla miesiąca czerwca 2008 roku. Podobnie jak w poprzednich miesiącach nadal utrzymuje się tendencja dla koni trojańskich wykradających dane graczy sieciowych RPG (ang. Gra Fabularna – Role-Playing Game – patrz również: Gra ważniejsza od konta w banku?), programów typu adware oraz wirusów i robaków używających mechanizmu autostart do swojej replikacji. Czytaj dalej »

Firma ESET znana z oprogramowania antywirusowego NOD32, podobnie jak firma Symantec (Norton AntiVirus) publikuje raporty dotyczące najczęściej występujących zagrożeń w Sieci. Dzięki takim raportom użytkownicy są w stanie zapoznać się z aktualnymi zagrożeniami oraz trendami. Najnowszy raport ESET został właśnie sporządzony na podstawie danych zebranych dla miesiąca czerwca 2008 roku. Podobnie jak w poprzednich miesiącach nadal utrzymuje się tendencja dla koni trojańskich wykradających dane graczy sieciowych RPG (ang. Gra Fabularna – Role-Playing Game – patrz również: Gra ważniejsza od konta w banku?), programów typu adware oraz wirusów i robaków używających mechanizmu autostart do swojej replikacji. Czytaj dalej » -

Infekcje stron WWW poprzez Adobe Flash Player!

- Data dodania:

- 30 5.08

- Kategorie:

- newsy

Od kilku dni specjaliści od zabezpieczeń z firmy SANS oraz Symantec obserwują masowe ataki na strony WWW, które umożliwiają infekcję komputerów osób odwiedzających te witryny. Do tego celu używana jest animacja flash wykorzystująca znaną dotąd lukę w produktach z serii Adobe Flash Player.

Od kilku dni specjaliści od zabezpieczeń z firmy SANS oraz Symantec obserwują masowe ataki na strony WWW, które umożliwiają infekcję komputerów osób odwiedzających te witryny. Do tego celu używana jest animacja flash wykorzystująca znaną dotąd lukę w produktach z serii Adobe Flash Player. -

Strom razem z Zango i przeciw Zango

Analitycy z firmy antywirusowej Trend Micro podczas analizy kawałka kodu robaka Storm natrafili na dowody sugerujące, że robak ten instaluje adware związany z firmą działającą w branży reklamowej – Zango. Firma Zango zajmując oficjalne stanowisko wobec zarzutów zdementowała teorię spiskową zakładaną przez Trend Micro.

Analitycy z firmy antywirusowej Trend Micro podczas analizy kawałka kodu robaka Storm natrafili na dowody sugerujące, że robak ten instaluje adware związany z firmą działającą w branży reklamowej – Zango. Firma Zango zajmując oficjalne stanowisko wobec zarzutów zdementowała teorię spiskową zakładaną przez Trend Micro.

Czytaj dalej » -

Srizbi rośnie w największy na świecie botnet

- Data dodania:

- 13 5.08

- Kategorie:

- newsy, rekordy, statystyki

Botnet o nazwie Srizbi ciągle rośnie w ogromną siłę – stanowiąc już 50% światowego spamu oraz filtrowanej treści na pojedynczą firmę zajmującą się bezpieczeństwem sieciowym. Jeśli wierzyć danym opracowanym przez firmę Marshal (której silniki skanujące sieć porównywalne są ze światowymi firmami z branży) jako wartościom nominalnym – Srizbi jest aktualnie największym botnetem w Internecie, większym i bardziej przerażającym niż sam Storm.

Botnet o nazwie Srizbi ciągle rośnie w ogromną siłę – stanowiąc już 50% światowego spamu oraz filtrowanej treści na pojedynczą firmę zajmującą się bezpieczeństwem sieciowym. Jeśli wierzyć danym opracowanym przez firmę Marshal (której silniki skanujące sieć porównywalne są ze światowymi firmami z branży) jako wartościom nominalnym – Srizbi jest aktualnie największym botnetem w Internecie, większym i bardziej przerażającym niż sam Storm.

Czytaj dalej » -

Im prezes mądrzejszy tym prezes biedniejszy

- Data dodania:

- 12 5.08

- Kategorie:

- ciekawostki, newsy

-

Rock Phish wprowadza nowy atak kombinowany

- Data dodania:

- 24 4.08

- Kategorie:

- ciekawostki, newsy

RSA, dział zabezpieczeń firmy EMC, wykrył nową technikę infekcji łączącą ataki typu phishing i konia trojańskiego o nazwie Zeus. Celem ataków jest kradzież danych osobowych i rozpowszechnianie szkodliwego oprogramowania służącego do kradzieży danych finansowych. Rock Phish to działająca prawdopodobnie z Europy grupa przestępców, którzy od 2004 r. atakują instytucje finansowe na całym świecie.

RSA, dział zabezpieczeń firmy EMC, wykrył nową technikę infekcji łączącą ataki typu phishing i konia trojańskiego o nazwie Zeus. Celem ataków jest kradzież danych osobowych i rozpowszechnianie szkodliwego oprogramowania służącego do kradzieży danych finansowych. Rock Phish to działająca prawdopodobnie z Europy grupa przestępców, którzy od 2004 r. atakują instytucje finansowe na całym świecie. -

Na, co? Komu? Te listy…

- Data dodania:

- 17 4.08

- Kategorie:

- newsy

Firma zajmująca się produkcją oprogramowania związanego z bezpieczeństwem – PC Tools uznała, że top listy incydentów związanych z malware sporządzane przez wiele firm związanych z bezpieczeństwem sieciowym nie mają żadnego praktycznego zastosowania. Problemem według australijskiej firmy polega na tym, że wykazy tego typu, wypuszczane przez wiele firm oprogramowania ochronnego są średniej jakości – co ma świadczyć to tylko o ich obojętności względem praktycznych wskazówek jak radzić sobie ze specyficznym rodzajem malware.

Firma zajmująca się produkcją oprogramowania związanego z bezpieczeństwem – PC Tools uznała, że top listy incydentów związanych z malware sporządzane przez wiele firm związanych z bezpieczeństwem sieciowym nie mają żadnego praktycznego zastosowania. Problemem według australijskiej firmy polega na tym, że wykazy tego typu, wypuszczane przez wiele firm oprogramowania ochronnego są średniej jakości – co ma świadczyć to tylko o ich obojętności względem praktycznych wskazówek jak radzić sobie ze specyficznym rodzajem malware. -

Będą nas miliony!

- Data dodania:

- 03 4.08

- Kategorie:

- newsy, statystyki

Firma oprogramowania antywirusowego F-Secure przewiduje, że do końca roku powstanie milion wirusów. Skala występowania złośliwego oprogramowania jeszcze nigdy nie była wyższa. Laboratoria F-Secure otrzymują średnio 25 tys. próbek niebezpiecznych aplikacji dziennie. Jeżeli tendencja się utrzyma, całkowita liczba wirusów i trojanów przekroczy do końca 2008 r. próg jednego miliona. Jednocześnie, choć wirusów powstaje więcej niż kiedykolwiek, ludzie często zgłaszają, że mają z nimi mniejszą styczność niż kiedyś. Jednym z powodów tego wrażenia jest fakt, że autorzy złośliwego oprogramowania po raz kolejny zmieniają taktykę, którą stosują przy infekowaniu komputerów.

Firma oprogramowania antywirusowego F-Secure przewiduje, że do końca roku powstanie milion wirusów. Skala występowania złośliwego oprogramowania jeszcze nigdy nie była wyższa. Laboratoria F-Secure otrzymują średnio 25 tys. próbek niebezpiecznych aplikacji dziennie. Jeżeli tendencja się utrzyma, całkowita liczba wirusów i trojanów przekroczy do końca 2008 r. próg jednego miliona. Jednocześnie, choć wirusów powstaje więcej niż kiedykolwiek, ludzie często zgłaszają, że mają z nimi mniejszą styczność niż kiedyś. Jednym z powodów tego wrażenia jest fakt, że autorzy złośliwego oprogramowania po raz kolejny zmieniają taktykę, którą stosują przy infekowaniu komputerów.