Sposobów na zarażanie złośliwym oprogramowaniem jest wiele. Exploitowanie usług na komputerze, exploitowanie przeglądarki internetowej czy innej aplikacji, fałszywe kodeki video, interesujące wiadomości e-mail, linki z komunikatorów czy nawet SMSów (czekam na masowe automatyczne komunikaty głosowe, odtwarzane przez telefon [voip?], nakłaniające do odwiedzenia witryny WWW [jakieś zalążki już się pojawiały ale nadal nie masowe :]), itd.

Archiwum (kwiecień, 2008)

-

Jedna literka, a tak wiele znaczy

- Data dodania:

- 28 4.08

- Kategorie:

- analizy, statystyki

-

30 lat minęło, jak jeden dzień

- Data dodania:

- 26 4.08

- Kategorie:

- ciekawostki, newsy

Jak donoszą pewne źródła, spam towarzyszy nam już prawie trzy dekady. Pierwszą wiadomość posiadającą wszekie znamiona spamu, posłano 3 maja 1978. Zapewne niektórzy czytelnicy wydzierali się w niebogłosy z powodu mokrej pieluchy, względnie dopiero byli w planach ;-)

Tamten email mimo, że nie przeszedł niezauważony, nie wywołał żadnej zapisanej reflekcji na temat przyszłości emaila jako-takiego. A szkoda, bo na dzień dzisiejszy 80, w porywach do 90% całej światowej korespondencji to spam, wypluwany przez botnety (np. Srizbi i koledzy) w ilości szacowanej na około 120

bilionówmiliardów wiadomości dziennie i przynoszący milionowe zyski podmiotom przestępczym.

Czytaj dalej » -

Znany haker „rgod” nie żyje

- Data dodania:

- 25 4.08

- Kategorie:

- newsy

Daniel, przyjaciel rgod’a na jego stronie domowej informuje o niespodziewanej śmierci tego wielkiego włoskiego hakera php/sql…

Odkrywane przez rgod’a luki, za każdym razem wzbudzały we mnie podziw. Exploitował – nieexploitowalne, odkrywał – nieodkryte, pokonywał – niepokonane, niejednokrotnie przekonując wielkich tego świata, że można przekroczyć – nieprzekraczalne…

Wielki szacunek…

(2008.04.30) Uzupełnienie:

Czytaj dalej » -

Jak walczyć z krytyką – wydanie chińskie

- Data dodania:

- 25 4.08

- Kategorie:

- ciekawostki, newsy

Historia jest odrobinę offtopicowa, niemniej jednak uważam, że jest na tyle interesująca, że warto ją przybliżyć.

Zaczęło się od tego, że pewien dziennikarz CNN, niejaki Jack Cafferty, popełnił mało wybredną krytykę w jednym z prowadzonych przez siebie programów publicystycznych. Określił rząd CHRL mianem „najemnych zbirów i bandytów” (ang. goons and thugs), a towary produkowane w Chinach „szmelcem” (ang. junk). Pomijając w jakim stopniu jest to prawda, a w jakim nie – obrażony rząd postanowił interweniować.

Czytaj dalej » -

Rock Phish wprowadza nowy atak kombinowany

- Data dodania:

- 24 4.08

- Kategorie:

- ciekawostki, newsy

RSA, dział zabezpieczeń firmy EMC, wykrył nową technikę infekcji łączącą ataki typu phishing i konia trojańskiego o nazwie Zeus. Celem ataków jest kradzież danych osobowych i rozpowszechnianie szkodliwego oprogramowania służącego do kradzieży danych finansowych. Rock Phish to działająca prawdopodobnie z Europy grupa przestępców, którzy od 2004 r. atakują instytucje finansowe na całym świecie.

RSA, dział zabezpieczeń firmy EMC, wykrył nową technikę infekcji łączącą ataki typu phishing i konia trojańskiego o nazwie Zeus. Celem ataków jest kradzież danych osobowych i rozpowszechnianie szkodliwego oprogramowania służącego do kradzieży danych finansowych. Rock Phish to działająca prawdopodobnie z Europy grupa przestępców, którzy od 2004 r. atakują instytucje finansowe na całym świecie. -

Windows, MacOS, RealPlayer i Flash to malware – według Richarda Stallmana

- Data dodania:

- 22 4.08

- Kategorie:

- ciekawostki, newsy

Kilka dni temu na jednym z blogów poświeconych bezpieczeństwu (www.0x000000.com), trafiłem na interesujący wywiad z Richardem Stallmanem. Osoba znana chyba wszystkim zwolennikom wolnego oprogramowania jako kontrowersyjny acz swoisty guru tego ruchu. Współtwórca projektu GNU, Free Software Foundation, licencji GNU GPL, aplikacji gcc, emacs, gdb – czyli postać o prawie historycznym znaczeniu.

-

Na, co? Komu? Te listy…

- Data dodania:

- 17 4.08

- Kategorie:

- newsy

Firma zajmująca się produkcją oprogramowania związanego z bezpieczeństwem – PC Tools uznała, że top listy incydentów związanych z malware sporządzane przez wiele firm związanych z bezpieczeństwem sieciowym nie mają żadnego praktycznego zastosowania. Problemem według australijskiej firmy polega na tym, że wykazy tego typu, wypuszczane przez wiele firm oprogramowania ochronnego są średniej jakości – co ma świadczyć to tylko o ich obojętności względem praktycznych wskazówek jak radzić sobie ze specyficznym rodzajem malware.

Firma zajmująca się produkcją oprogramowania związanego z bezpieczeństwem – PC Tools uznała, że top listy incydentów związanych z malware sporządzane przez wiele firm związanych z bezpieczeństwem sieciowym nie mają żadnego praktycznego zastosowania. Problemem według australijskiej firmy polega na tym, że wykazy tego typu, wypuszczane przez wiele firm oprogramowania ochronnego są średniej jakości – co ma świadczyć to tylko o ich obojętności względem praktycznych wskazówek jak radzić sobie ze specyficznym rodzajem malware. -

Niebezpieczna reklama Flash w serwisie USATODAY.com

- Data dodania:

- 17 4.08

- Kategorie:

- ciekawostki, newsy

Po raz kolejny potwierdza się teza, że nie ma bezpiecznych stron internetowych. Sądząc, że: „odwiedzamy jedynie zaufane, znane i poważne witryny więc jesteśmy bezpieczni” – możemy pewnego dnia mocno się zdziwić. Do serwisu dużego amerykańskiego dziennika usatoday.com (Google PageRank – 8), została dodana reklama w technologii Flash zawierająca szkodliwy kod. Po wyświetleniu reklamy, przeglądarka internetowa automatycznie minimalizowała się, a oczom użytkownika ukazywał się komunikat o problemie z komputerem. Wyskakujące okno zachęcało do pobrania oprogramowania usuwającego problem. Nawet w przypadku użycia przycisku „Anuluj”, użytkownik zostawał przekierowany do strony fałszywie informującej o odkrytym przez skaner oprogramowaniu typu malware. Oczywiście strona zalecała niezwłoczną instalację aplikacji pomagającej chronić dane użytkownika. Co ciekawe serwer WWW hostujący aplikację to „nginx”, często wykorzystywany przez botnet Storm. Instalowane oprogramowanie należy do rodziny trojana Renos.

Zastanawia mnie jeszcze czy reklama została dodana legalnie przez utworzone konto reklamodawcy, czy być może do legalnej reklamy została dodana złośliwa treść poprzez na przykład błąd w systemie CMS lub poprzez poznanie haseł dostępu. Po raz wtóry okazuje się, że poszczególne ataki zaczynają przybierać coraz to bardziej skomplikowane formy, a agresorów spodziewać się możemy z najmniej oczekiwanej strony. Bądźcie uważni :} -

All your DATAbase are belong to us

- Data dodania:

- 16 4.08

- Kategorie:

- analizy, statystyki

Ostatnie kilka lat to okres wzmożonej aktywności przestępców, w zakresie kradzieży informacji z baz danych. Powód jest dość oczywisty – proceder ten stał się bardzo intratnym zajęciem, przy jednoczesnym niewielkim nakładzie kosztów. Dodatkowo rosnąca popularność wszelakich usług opartych o dane osobowe oraz rozwój technologii przepływu informacji sprawiły, że żyjemy w świecie, w którym to informacja jest najcenniejszą walutą. Niejednokrotnie byłem świadkiem wypowiadanych zdań typu: „ile bym dał za informacje o klientach konkurencji”, „moja baza klientów to najcenniejsza rzecz w całej firmie” – w branżach daleko odbiegających od sektora IT. Informacje o kradzieżach czy „zagubieniach” laptopów i innych nośników danych, przemycanie danych przez pracowników firm czy wreszcie bezpośrednie ataki wykorzystujące słabości samych baz danych lub interfejsów dostępu do danych (SQL injection), doprowadzić mają do jednego – do przejęcia cennych informacji. Media karmią nas wybranymi przypadkami, gdzie ilość utraconych danych sięga setek tysięcy czy milionów rekordów lub sama specyfika danych (jak choćby szczegółowe informacje o świadkach koronnych, dane tajnych służb itp.) sprawia, że notka o wycieku jest warta publikacji. Jednak statystyki dowodzą, że ataków tego typu jest coraz więcej i odbywają się na coraz większą skalę. Przestępcy poznali wartość „informacji” i będą starali się zdobyć ich jak najwięcej.

Ostatnie kilka lat to okres wzmożonej aktywności przestępców, w zakresie kradzieży informacji z baz danych. Powód jest dość oczywisty – proceder ten stał się bardzo intratnym zajęciem, przy jednoczesnym niewielkim nakładzie kosztów. Dodatkowo rosnąca popularność wszelakich usług opartych o dane osobowe oraz rozwój technologii przepływu informacji sprawiły, że żyjemy w świecie, w którym to informacja jest najcenniejszą walutą. Niejednokrotnie byłem świadkiem wypowiadanych zdań typu: „ile bym dał za informacje o klientach konkurencji”, „moja baza klientów to najcenniejsza rzecz w całej firmie” – w branżach daleko odbiegających od sektora IT. Informacje o kradzieżach czy „zagubieniach” laptopów i innych nośników danych, przemycanie danych przez pracowników firm czy wreszcie bezpośrednie ataki wykorzystujące słabości samych baz danych lub interfejsów dostępu do danych (SQL injection), doprowadzić mają do jednego – do przejęcia cennych informacji. Media karmią nas wybranymi przypadkami, gdzie ilość utraconych danych sięga setek tysięcy czy milionów rekordów lub sama specyfika danych (jak choćby szczegółowe informacje o świadkach koronnych, dane tajnych służb itp.) sprawia, że notka o wycieku jest warta publikacji. Jednak statystyki dowodzą, że ataków tego typu jest coraz więcej i odbywają się na coraz większą skalę. Przestępcy poznali wartość „informacji” i będą starali się zdobyć ich jak najwięcej.

Czytaj dalej » -

Bezczelność nie zna granic

- Data dodania:

- 15 4.08

- Kategorie:

- ciekawostki

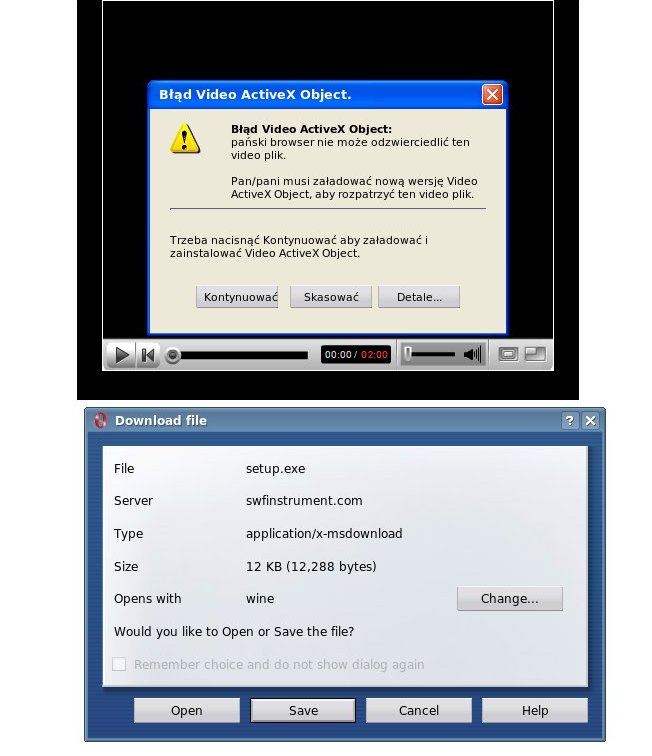

Infekowanie systemów poprzez nakłanianie użytkownika do pobrania kodeków video, w celu obejrzenia zareklamowanego spamem filmiku – to metoda stara i nad wyraz skuteczna. Na chwilę obecną fałszywe kodeki dostępne są zarówno na platformę Windows jak i Mac. Sposób ten jest wykorzystywany od dawna i specjalnie nie zwracał już mojej uwagi, aż do ostatnich doniesień o nowej fali ataków tego typu. Okazało się, że botnet Storm w najzwyklejszy sposób nakłania do pobrania kodeków o nazwie [uwaga!]: Storm Codec. Zacząłem zastanawiać się jak bardzo twórcy botnetu muszą zdawać sobie sprawę ze swoich możliwości, bo nazwanie kodeka, nazwą botnetu – w moim przekonaniu świadczy o całkowitej beztrosce w/w. Rozumiem [tak jak odbywa się to dotychczas], że używanie nazw typu DivX Codec, WinMedia Codec, VCodec mających w choćby najmniejszy sposób sugerować ich funkcjonalność, jest jak najbardziej sensowne i logiczne. Tym razem twórcy malwaru specjalnie nie przejmują się nazewnictwem. Zakładam, że jeśli pozwolili sobie na taką swobodę, bardzo dobrze zdają sobie sprawę, że użytkownik tak czy siak nie zwraca uwagi na nazwy itp. sprawy, gdyż jest po prostu zainteresowany obejrzeniem filmiku.

Infekowanie systemów poprzez nakłanianie użytkownika do pobrania kodeków video, w celu obejrzenia zareklamowanego spamem filmiku – to metoda stara i nad wyraz skuteczna. Na chwilę obecną fałszywe kodeki dostępne są zarówno na platformę Windows jak i Mac. Sposób ten jest wykorzystywany od dawna i specjalnie nie zwracał już mojej uwagi, aż do ostatnich doniesień o nowej fali ataków tego typu. Okazało się, że botnet Storm w najzwyklejszy sposób nakłania do pobrania kodeków o nazwie [uwaga!]: Storm Codec. Zacząłem zastanawiać się jak bardzo twórcy botnetu muszą zdawać sobie sprawę ze swoich możliwości, bo nazwanie kodeka, nazwą botnetu – w moim przekonaniu świadczy o całkowitej beztrosce w/w. Rozumiem [tak jak odbywa się to dotychczas], że używanie nazw typu DivX Codec, WinMedia Codec, VCodec mających w choćby najmniejszy sposób sugerować ich funkcjonalność, jest jak najbardziej sensowne i logiczne. Tym razem twórcy malwaru specjalnie nie przejmują się nazewnictwem. Zakładam, że jeśli pozwolili sobie na taką swobodę, bardzo dobrze zdają sobie sprawę, że użytkownik tak czy siak nie zwraca uwagi na nazwy itp. sprawy, gdyż jest po prostu zainteresowany obejrzeniem filmiku. Swoją drogą jestem ciekaw czy ktoś pójdzie na całość i nazwie taki kodek na przykład: TerazPrzejmęKontrolęNadTwoimKomputerem. Skuteczność byłaby zapewne minimalnie mniejsza, a radość ogromniejsza :]

Źródło: http://www.marshal.com/trace/traceitem.asp?article=626

-

Bezprzewodowe sieci agresywne

- Data dodania:

- 14 4.08

- Kategorie:

- analizy

Przeczytałem niedawno wpis w jednym blogu i chciałbym się podzielić kilkoma spostrzeżeniami oraz przemyśleniami, które były skutkiem lektury.

Pomysł jest nienowy, ale wydaje się interesujący: uruchomić niezabezpieczoną bezprzewodową sieć z dostępem do internetu i atakować podłączających się do niej klientów. Pomysł jest piękny w swojej prostocie ;-). Kto nie skorzysta z sieci za darmo? Myślę, że nawet osobnicy z wysokim poziomem paranoi daliby się złapać na wabik. W dobie technologii mobilnych i miniaturyzacji taka idea jest nawet całkiem realna.

Teraz bardziej mroczna część rozważań. Zastanówmy się nad kilkoma skutkami ubocznymi takiego – teoretycznie – darmowego połączenia. W co można podstępnie wciągnąć użytkownika posiadając całkowitą kontrolę nad bramą zapewniającą dostęp do internetu?

Czytaj dalej » -

Nie jest dobrze – ostrzegają eksperci

- Data dodania:

- 13 4.08

- Kategorie:

- newsy

Eksperci z całego świata zebrani na konferencji RSA 2008 odbywającej się w San Francisco zgadzają się co do jednego: „Botnety są bardzo poważnym zagrożeniem i nie jesteśmy w stanie rozwiązać tego problemu”. Wysokiej rangi pracownicy takich firm i instytucji jak: Internet Security Advisors Group, Avert Operation (McAfee), National Cyber Security Division of the US Department of Homeland Security, National Cyber Security Alliance potwierdzają, że na chwilę obecną botnety są jednym z najważniejszych zagrożeń sieci internet. Mimo podkreśleń specjalnego agenta FBI, iż coraz więcej cyberkryminalistów zostaje skazanych, statystyki pokazują, że nie ma jednolitej i skutecznej strategii na walkę z botnetami, że ilość złośliwego oprogramowania pracującego w sieciach botnet rośnie z roku na rok i nic nie wskazuje aby trend ten miał się znacząco zmienić. Na konferencji wielu specjalistów podkreślało coraz większą rolę końcowego użytkownika, który powinien dbać o bezpieczeństwo własnego komputera oraz dostawców usług internetowych (ISP), którym powinno zależeć na tym aby z ich usług korzystali klienci nie będący częścią sieci botnet. Innymi słowy tematyka botnetów będzie nam towarzyszyła jeszcze przez długi, długi czas…

Konferencja RSA 2008 http://www.rsaconference.com/ to konferencja o 17 letniej tradycji, która skupiła w tym roku ponad 17.000 uczestników oraz 550 mówców.

-

Ponad milion komputerów pod cudzą kontrolą

- Data dodania:

- 13 4.08

- Kategorie:

- analizy, rekordy, statystyki

Podczas aktualnie trwającej konferencji RSA miał miejsce wykład dyrektora departamentu ds. analizy malware firmy SecureWorks. W swoim wystąpieniu zaprezentował on badania dotyczące botnetów rozsyłająch spam i ich ranking, a dokładnie Pierwszą Jedenastkę.

Szacując przy użyciu metod statystycznych Stewart twierdzi, że czołowe botnety Internetu posiadają około miliona przejętych maszyn i mogą wysłać nawet do 100 bilionów sztuk spamu dziennie. Sam botnet Srizbi zajmujący czołową pozycję na liście, posiada we władaniu 350000 komputerów i wysyła dziennie około 60 bilionów sztuk spamu. Co ciekawe Storm (szacowany na około 85000 zombie z czego tylko około 35000 spamuje), zajmuje dopiero piąte miejsce i został przez autora uznany jako „niewiele znaczący”. Tą informacja wygląda interesujące zestawiona z raportem Symanteca dotyczącym zagrożeń internetowych w którym można wyczytać, że 71% wszystkich wiadomości wysyłanych w drugiej połowie 2007 roku to spam. W tym przypadku najwyraźniej ma zastosowanie statystyczna zasada Pareto – większość spamu jest wysyłana przez niewielką ilość potentatów tej branży. Coraz większe przepustowości dostępu do Internetu oferowane użytkownikowi końcowemu działają na zdecydowany plus tej statystyki…

Drugą pozycję na liście Stewarta zajmuje botnet Bobax (ewentualnie Kraken), o którego historii można poczytać w innym wpisie, szacowany tym razem już tylko na około 180000 komputerów.

Oczywiście wszystkie metody statystyczne budują tylko pewien, niekoniecznie prawdziwy, obraz jakiegoś zjawiska. Zawsze należy pamiętać, że człowiek wychodzący z psem na spacer statystycznie mają po 3 nogi.

-

Statystyki, cyferki… #2

- Data dodania:

- 10 4.08

- Kategorie:

- ciekawostki, statystyki

Statystyk i cyferek ciąg dalszy. Jak donosi raport zagrożeń internetowych firmy Symantec, w ubiegłym najbardziej popularne były ataki na portale społecznościowe. W pierwszej połowie roku 2007 było ich około 6000, podczas gdy w drugiej połowie – już ponad 11000. Ataki to najczęściej wszelkiego rodzaju XSSy, i błędy oprogramowania, których efektem były niespodzianki niespodzianki opisane tutaj (w języku angielskim), tutaj czy tutaj (w języku angielskim).

W dalszej części raportu znajdujemy inne ciekawe liczby, np.:

- najczęściej atakowanym wszelkiego rodzaju atakami DDoS były Stany Zjednoczone, 61% wszystkich ataków frunęło za ocean ;-)

- 25% ataków DDoS wyszło ze Stanów Zjednoczonych

- 71% odnotowanych infekcji to trojany wszelkiej maści

- w pierwszej połowie roku 2007 wykryto około 33000 hostów służących za platformę phishingową, w drugiej połowie było to już około 88000

- 66% wszystkich hostów phishingowych zostało zlokalizowane w Stanach Zjednoczonych

- 66 do 72% wszystkich ataków phishingowych było wymierzonych w sektor bankowy

- w pierwszej połowie roku, podobnie jak w drugiej, honeypoty Symanteca wykryły po około 4000 serwerów C&C

- w pierwszej połowie roku Symantec wykrył 6 luk typu 0-day, w drugiej połowie – 9.

- w drugiej połowie roku obserwowano średnio około 62000 aktywnych i zainfekowanych komputerów użytkownika. W porównaniu do pierwszej połowy roku odnotowano wzrost o 17%.

-

Kraken jednak nie taki straszny?

Interesujący temat porusza blog Security Fix. Podnosi on zarzut w stosunku do firmy Damballa, że ich rewelacje na temat botnetu Kraken nie są, zbyt rzetelne. Firma ta podobno jakiś czas temu przeprowadziła badania dotyczące innego botnetu (nazwanego Bobax), który po kilku mutacjach i wzroście objętości został przechrzczony na Krakena. Co ciekawsze, Damballa już kiedyś opublikowała podobne badanie dotyczące innych botnetów, i wtedy też odezwał się Symantec bagatelizując rewelacje Damballi.

Czyżby objawienie kolejnego trolla? Najwidoczniej…Czytaj także: wpis o Damballi i Krakenie.

-

Umarł król, niech żyje król

Najwyraźniej botnet Storm stracił koronę. Do niedawna uważany za największy, został zdetronizowany przez botnet nazwany roboczo Kraken.

W/gWedług odkrywców,z firmy Damballa, na botnet składa się armia 400 000 zombie.Ciekawy jest fakt, że Kraken zaatakował głównie komputery korporacyjne około 80 firm ze znanej listy Fortune 500 Forbesa. Widać ktoś odkrył, że nie tylko komputery użytkownika końcowego mogą być przydatne jako część armii zombie.

Kraken wykorzystuje do komunikacji własny protokół oparty o TCP i UDP, co nowością raczej nie jest, jednak cała transmisja jest szyfrowana. To dla odmiany jest nowość, ponieważ większość „standardowych” botów korzysta w dalszym ciągu z protokołów nieszyfrowanych. Widać szyfrowanie transmisji już nie zajmuje tyle mocy obliczeniowej co kiedyś.

Bardzo interesujący jest natomiast sposób komunikacji z C&C. Kraken ma wbudowane mechanizmy redundancji, które w razie likwidacji jednej centrali, pozwalają się połączyć do innej. Znamienne, że operatorzy botnetu nie wybrali modelu fast-flux, być może zwykły failover na dwie czy trzy dodatkowe centrale w zupełności wystarczy.

Botnet został wykryty pod koniec zeszłego roku, jednak jego wczesne ślady są datowane nawet na rok 2006. Jak widać, w tym „biznesie” zdecydowanie pomaga brak rozgłosu. Serwery C&C są zlokalizowane we Francji oraz w Rosji.

-

Stare, ale jare metody ataku na użytkownika

- Data dodania:

- 07 4.08

- Kategorie:

- newsy

Spamtrapy firmy Trend Micro złapały interesującego maila, który pokazuje w jaki sposób można wykorzystać stare i sprawdzone metody w kombinowanym ataku na użytkownika.

Zapewne większość użytkowników systemu Windows kojarzy co to jest „Patch Tuesday”. Tym, którzy jeszcze nie wiedzą, powiem tylko, że Microsoft wprowadził obyczaj zbiorczego aktualizowania swojego systemu raz na miesiąc (dokładnie w drugi wtorek miesiąca), co pozwala na uniknięcie wielu problemów o których można więcej poczytać w Wikipedii.

Na czym polega atak? Spam, wyglądający jak legalna korespondencja Microsoftu, namawia do zainstalowania aktualizacji z załącznika na ostatnio wykryte podatności w Outlooku oraz Microsoft Exchange Server. Gdyby jakieś złośliwe oprogramowanie nie pozwoliło użytkownikowi na kliknięcie w załącznik, w emailu znajduje się także link do strony, z której można pobrać ową „aktualizację” pobrać. Co następuje po zaktualizowaniu systemu, nie trzeba tłumaczyć ;-).

Jak widać, nie ma to jak stare i sprawdzone metody, oczywiście po drobnej modyfikacji ;-). I jak zwykle, najsłabszym ogniwem przy tego typu ataku jest człowiek, bezgranicznie ufający w prawdę przenoszoną drogą elektroniczną.

-

Bothunters.pl na blipie

- Data dodania:

- 03 4.08

- Kategorie:

- newsy

Od jakiegoś czasu najnowsze informacje z życie botów i okolic serwujemy przy wykorzystaniu blipa. Serdecznie zapraszamy.

-

Będą nas miliony!

- Data dodania:

- 03 4.08

- Kategorie:

- newsy, statystyki

Firma oprogramowania antywirusowego F-Secure przewiduje, że do końca roku powstanie milion wirusów. Skala występowania złośliwego oprogramowania jeszcze nigdy nie była wyższa. Laboratoria F-Secure otrzymują średnio 25 tys. próbek niebezpiecznych aplikacji dziennie. Jeżeli tendencja się utrzyma, całkowita liczba wirusów i trojanów przekroczy do końca 2008 r. próg jednego miliona. Jednocześnie, choć wirusów powstaje więcej niż kiedykolwiek, ludzie często zgłaszają, że mają z nimi mniejszą styczność niż kiedyś. Jednym z powodów tego wrażenia jest fakt, że autorzy złośliwego oprogramowania po raz kolejny zmieniają taktykę, którą stosują przy infekowaniu komputerów.

Firma oprogramowania antywirusowego F-Secure przewiduje, że do końca roku powstanie milion wirusów. Skala występowania złośliwego oprogramowania jeszcze nigdy nie była wyższa. Laboratoria F-Secure otrzymują średnio 25 tys. próbek niebezpiecznych aplikacji dziennie. Jeżeli tendencja się utrzyma, całkowita liczba wirusów i trojanów przekroczy do końca 2008 r. próg jednego miliona. Jednocześnie, choć wirusów powstaje więcej niż kiedykolwiek, ludzie często zgłaszają, że mają z nimi mniejszą styczność niż kiedyś. Jednym z powodów tego wrażenia jest fakt, że autorzy złośliwego oprogramowania po raz kolejny zmieniają taktykę, którą stosują przy infekowaniu komputerów. -

Kolejny operator botnetu przyznaje się do winy

- Data dodania:

- 01 4.08

- Kategorie:

- newsy

Owen Thor Walker o którym można poczytać na innym wpisie przyznał się do sześciu zarzutów związanych z prowadzeniem botnetu (między innymi: nieautoryzowany dostęp do komputera, wykorzystywanie komputera do czynów zabronionych, posiadanie oprogramowania do czynów niezgodnych z prawem).

Przypomnijmy, że przedsiębiorczemu młodemu człowiekowi grozi do 5 lat wakacji w ośrodku zamkniętym, jednak ze względu na jego przyznanie się do winy oraz zdiagnozowany syndrom Aspergera przed ogłoszeniem wyroku nie zostanie osadzony. Wyrok zostanie ogłoszony 28 maja br.