- Data dodania:

- 29 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Jeszcze nie dziś ale zapewne jutro. Jak słusznie zauważyła ekipa z firmy Sunbelt na swoim blogu, na pewno cyberprzestępcy połakomią się na ten nowy kąsek bardzo szybko. Czerwony krzyż w przeciągu kilku dni z użyciem płatnych serwisów (wykonujemy połączenie na specjalny numer lub wysyłamy SMSa i nasz rachunek jest obciążany odpowiednią kwotą) zebrał dla ofiar tragedii na Haiti – 22 miliony dolarów, a licząc wszystkie dni kampanii – uzbierali już ponad 103 miliony dolarów. Na pewno więc potężny potencjał czai się za przysłowiowymi drzwiami, a może raczej za ekranem telefonu komórkowego. Zapewne doczekamy się niedługo nowych form dialerów, które po zainfekowaniu przenośnego urządzenia, telefonu, tabletu będą wykonywały połączenia na mocno płatne numery.

Jeszcze nie dziś ale zapewne jutro. Jak słusznie zauważyła ekipa z firmy Sunbelt na swoim blogu, na pewno cyberprzestępcy połakomią się na ten nowy kąsek bardzo szybko. Czerwony krzyż w przeciągu kilku dni z użyciem płatnych serwisów (wykonujemy połączenie na specjalny numer lub wysyłamy SMSa i nasz rachunek jest obciążany odpowiednią kwotą) zebrał dla ofiar tragedii na Haiti – 22 miliony dolarów, a licząc wszystkie dni kampanii – uzbierali już ponad 103 miliony dolarów. Na pewno więc potężny potencjał czai się za przysłowiowymi drzwiami, a może raczej za ekranem telefonu komórkowego. Zapewne doczekamy się niedługo nowych form dialerów, które po zainfekowaniu przenośnego urządzenia, telefonu, tabletu będą wykonywały połączenia na mocno płatne numery.

W związku z wypadkami na Haiti ekipa z SANSu zauważyła, że bardzo szybko zareagowali pozycjonerzy związani ze złośliwym oprogramowaniem, gdyż pierwsze 6 wyników wyszukiwarki Google na zapytanie haiti earthquake donation odnosi się do zainfekowanych stron kierujących nieświadomego użytkownika do kolejnych zarażonych stron. Innymi słowy gdyby połączyć jeden atak z drugim ktoś dorobiłby się ładnej sumki :]

- Data dodania:

- 28 1.10

- Kategorie:

- newsy, statystyki

- Autor:

- Borys Łącki

Europejska organizacja ENISA (the European Network and Information Security Agency) zajmująca się cyberbezpieczeństwem opublikowała raport na temat niechcianej poczty. Wynika z niego jasno, że 95.6% wiadomości przetwarzanych przez 92 usługodawców z 30 krajów Europy (26 z 27 krajów Unii) to SPAM. W poprzednim raporcie procentowy udział realnych wiadomości wynosił 6%. Łączna liczba zbadanych adresów mailowych przekroczyła 80 milionów. Zaproszenia do udziału w badaniu zostały wysłane do 1 700 firm.

- Dla 70% respondentów problem SPAMu jest problemem bardzo ważnym.

- Dla 1/4 firm obsługa związana z problemami około spamowymi zajmuje ponad 10% całościowego czasu pracy CallCenter.

- 1/3 dużych dostawców (powyżej 1 miliona obsługiwanych kont) usług mailowych przyznaje, że budżet na walkę ze SPAMem wycenia na około 1 milion Euro rocznie.

- Walka z niechcianą pocztą odbywa się na wielu frontach np. technicznym, prawnym, zapobiegawczym.

- Blacklistowanie jest najpopularniejszą metodą wykrywania niechcianej poczty (jednak dostawcy mają nadzieję, że poprawią się reakcje na zgłoszenia związane ze złymi trafieniami), następnie filtrowanie treści, uwierzytelnianie nadawcy, blacklistowanie adresów URL, greylisting.

- Średnio 5 różnych technik jest wykorzystywanych przy odsiewaniu plewu od ziarna.

- Najważniejszym aspektem walki ze SPAMem jest zapewnienie odpowiedniej jakości usług dla klienta, koszty związane z obsługą klienta, transfer klienta, koszty transferu po stronie dostawcy.

- Do uwierzytelniania najczęściej wykorzystywany jest mechanizm SMTP AUTH i dopiero prawie dwa razy rzadziej SPF, SMTP TLS, POP3 before SMTP.

- Ponad 3/4 dostawców zeznaje, że ich serwery były nieprawidłowo dodane do Blacklist, a także że prawidłowe serwery były dodawane do Blacklist.

- 3% wiadomości zawiera wirusy wykrywane przez systemy antywirusowe.

Źródło: http://www.enisa.europa.eu/media/press-releases/spam-survey-2009-the-fight-against-spam

- Data dodania:

- 27 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Firma uspokaja co prawda swoich klientów, że wyciek nie obejmuje danych bankowych oraz haseł użytkowników, jednak sam fakt, że akcja miała miejsce musiał dość mocno nadszarpnąć reputacją firmy. Serwis Mail on Sunday odnalazł zręcznego osobnika korzystającego z imienia Daniel, który twierdzi, że posiada i chętnie udostępni na sprzedaż dane z bazy Landbrokes. Na dowód udostępnił skromną próbkę 10 000 wpisów. Daniel twierdzi, że dane otrzymał 2 lata temu, gdy pracował jako konsultant bezpieczeństwa. Prezent dostał od jednego z pracowników firmy. Okradziona firma przeprasza ograniczoną liczbę klientów, których dotknęła przykrość. Ciekawe czy ktoś pójdzie do więzienia czy dane się pojawią w sieci i czy faktycznie skradzione dane obejmowały ponad 4 miliony rekordów. Okazuje się po raz wtóry, że pracownik jest najsłabszym ogniwem firmy i całe te polityki bezpieczeństwa tworzone rzekomo na przekór sensowności – mają znaczenie :]

Źródło: http://cyberinsecure.com/ladbrokes-gamblers-database-breached-45-million-details-are-for-sale/

- Data dodania:

- 26 1.10

- Kategorie:

- newsy

- Autor:

- Tadeusz Kowalczyk

Kilka dni temu dość głośno było o kradzieży 32 milionów haseł użytkowników serwisu RockYou. Analiza tych haseł, wykonana przez reasercher’ów firmy Imperva Application Defense Center, wykazała że najczęściej używanym hasłem było ‘123456’. Takie hasło miało 290 731 użytkowników. Drugie miejsce zajęło hasło ‘12345′ z liczbą 79 078 użytkowników. Trzecim najpopularniejszym hasłem było ‘123456789′ – 76 790 użytkowników.

Moje ulubione hasło ‘password,’ było używane tylko przez 61 958 indywidualistów.

Może nie jest tak źle, biorąc pod uwagę całkowitą liczbę użytkowników ;)

Więcej tutaj: http://www.scmagazineus.com/rockyou-hack-reveals-most-common-password-123456/article/162071/

- Data dodania:

- 26 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Network Solutions jest jednym z pięciu czołowych rejestratorów domen internetowych, który zarządzał ok. 6.5 mln domen w styczniu 2009 roku. Niezależnie od biznesu domenowego, świadczą także usługi takie jak hosting, marketing online czy usługi e-commerce. Kilka dni temu okazało się, że ktoś najpewniej używając do ataku podatności Remote File Include, podmienił zawartość kilkuset stron internetowych. Z niejasnych informacji firmy odnoszę wrażenie, że problemem była aktywna opcja register_globals w konfiguracji serwerów, która w połączeniu z błędną aplikacją doprowadziła do zmasowanego ataku. W kontekście dużej liczby klientów Network Solutions taki atak nie jest może zbyt spektakularny, jednak fakt, że w podobny sposób zostało zaatakowanych wiele serwerów i domen wskazuje na zorganizowaną akcję. Na podmienionych stronach pojawiły się treści skierowane przeciwko Izraelowi. I oczywiście, że w głównej mierze byli winni zapewne klienci, którzy używali podatnego na atak oprogramowania, jednak warto zauważyć, że w ostatnich latach coraz częściej firmy hostingowe starają się w doraźny sposób pomagać swoim klientom w rozwiązywaniu problemów związanych z bezpieczeństwem. Ciekaw jestem, kiedy standardem staną się przypomnienia od firm hostujących na przykład o nowej wersji oprogramowania, z którego korzysta klient i konieczności aktualizacji. W pewnym momencie być może zostanie uruchomiona usługa, w której nieaktualne oprogramowanie (w przypadku krytycznych błędów) na przykład po danym okresie – zostanie zastąpione automatycznym komunikatem typu „Trwają prace związane z modernizacją serwisu… Proszę czekać” ;] . Kto wie :]

Źródło: http://cyberinsecure.com/hundreds-of-websites-hosted-at-network-solutions-defaced

- Data dodania:

- 22 1.10

- Kategorie:

- newsy, statystyki

- Autor:

- Borys Łącki

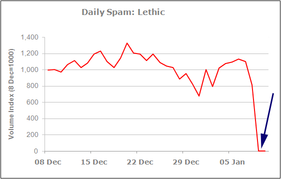

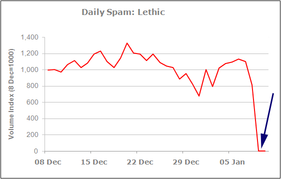

Tym razem dostało się sieci botnet o nazwie Lethic. Firma Neustar we współpracy z wieloma dostawcami usług internetowych (ISP) po rozpracowaniu algorytmu komunikacji i generowania kolejnych domen służących do połączenia się z zarządcami, doprowadziła do chwilowego całkowitego zaprzestania wysyłania SPAMu przez boty. Ekipa z firmy M86Security zajmującej się analizą wysyłanego SPAMu potwierdziła, że liczba wysyłanych wiadomości spamowych spadła do zera. Botnet Lethic znany był im od około dwóch lat i przez ten okres zdołał zdobyć pozycję, w której był odpowiedzialny za wysyłanie około 8-10% całej światowej niechcianej poczty. Średnia liczba wysyłanych wiadomości per bot na godzinę wynosiła od 12 do 60 tysięcy. Jak długo boty pozostaną bez opieki władców tego niestety nie wiadomo

Tym razem dostało się sieci botnet o nazwie Lethic. Firma Neustar we współpracy z wieloma dostawcami usług internetowych (ISP) po rozpracowaniu algorytmu komunikacji i generowania kolejnych domen służących do połączenia się z zarządcami, doprowadziła do chwilowego całkowitego zaprzestania wysyłania SPAMu przez boty. Ekipa z firmy M86Security zajmującej się analizą wysyłanego SPAMu potwierdziła, że liczba wysyłanych wiadomości spamowych spadła do zera. Botnet Lethic znany był im od około dwóch lat i przez ten okres zdołał zdobyć pozycję, w której był odpowiedzialny za wysyłanie około 8-10% całej światowej niechcianej poczty. Średnia liczba wysyłanych wiadomości per bot na godzinę wynosiła od 12 do 60 tysięcy. Jak długo boty pozostaną bez opieki władców tego niestety nie wiadomo

- Data dodania:

- 21 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Można napisać, że taki pech. 32 miliony użytkowników ma pecha gdyż ich hasła zostały wykradzione z serwisu w wyniku ataku SQL Injection. Zupełnie drobnym tylko szczegółem jest fakt, że wszystkie hasła były przechowywane w bazie w postaci niezakodowanej czyli takiej jakimi te hasła po prostu są :] Serwis, który tworzy usługi dla takich gigantów jak Facebook, Bebo czy MySpace zupełnie się chyba zapomniał i doprowadził do tak niestety tragicznej w skutkach sytuacji. I chyba w ramach pseudo skruchy główny bezpiecznik, przepraszam oficer bezpieczeństwa serwisu przyznaje, że hasła te są często mogą być wykorzystywane do innych usług pechowych użytkowników :] Najweselsze jest to, że serwis RockYou gdy natknął się na informacje, że ich baza danych została zagrożona (została opublikowana przez włamywacza informacja, że mają pecha :) , starał się sprawę zatuszować i twierdził, że sprawa dotyczy wyłącznie starych wersji i generalnie nie ma sensu informować użytkowników o tejże przygodzie. Niestety mieli znów pecha bo okazało się, że zostały opublikowane informacje bardziej szczegółowe takie jak loginy i hasła, a do tego informacja, że hasła były niekodowane. No cóż, jest takie przysłowie – kto w bezpieczeństwie próżnuje, tego we dwa chu… ten ma pecha… Zupełny brak odpowiedzialności tak moim skromniutkim bardzo zdaniem. Tym bardziej przy tak imponującej liczbie użytkowników.

Źródło: http://cyberinsecure.com/rockyoucom-sql-injection-flaw-exposes-32-million-accounts-passwords/

- Data dodania:

- 20 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

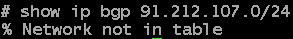

Firma Riccom z uwagi na swój negatywny wydźwięk w przestrzeni usług internetowych została całkowicie odłączona od sieci. Głównie zaangażowana we współpracę i sprzedaż usług bardzo znanemu gangowi cyberprzestępców Koobface w końcu dostała wesoły prezent i zakończyła możliwość dalszego świadczenia usług ISP. Jest to już w zasadzie kolejny przypadek, kiedy firmy podłączające usługodawcę wolą dla zachowania dobrej opinii, odłączyć nieuczciwego klienta. Trend jest jeszcze dość powolny ale dzięki takim właśnie wciąż raczkującym akcjom będziemy mogli w dalekiej przyszłości delektować się świeżą i przaśnie bezpieczną przestrzenią sieci internetowych :] I garść szczegółów technicznych: Czytaj dalej »

Firma Riccom z uwagi na swój negatywny wydźwięk w przestrzeni usług internetowych została całkowicie odłączona od sieci. Głównie zaangażowana we współpracę i sprzedaż usług bardzo znanemu gangowi cyberprzestępców Koobface w końcu dostała wesoły prezent i zakończyła możliwość dalszego świadczenia usług ISP. Jest to już w zasadzie kolejny przypadek, kiedy firmy podłączające usługodawcę wolą dla zachowania dobrej opinii, odłączyć nieuczciwego klienta. Trend jest jeszcze dość powolny ale dzięki takim właśnie wciąż raczkującym akcjom będziemy mogli w dalekiej przyszłości delektować się świeżą i przaśnie bezpieczną przestrzenią sieci internetowych :] I garść szczegółów technicznych: Czytaj dalej »

- Data dodania:

- 19 1.10

- Kategorie:

- analizy, statystyki

- Autor:

- Patryk Krawaczyński [nfsec.pl]

Firma zajmująca się bezpieczeństwem serwisów internetowych – Cenzic wydała raport dotyczący tendencji i liczb ataków na serwisy WWW w pierwszym jak i drugim kwartale 2009 roku. W wielkim skrócie przedstawia się on następująco:

Czytaj dalej »

Czytaj dalej »

- Data dodania:

- 18 1.10

- Kategorie:

- fun, newsy

- Autor:

- Borys Łącki

Czasami gdy któryś badacz bezpieczeństwa stref ciemnych zasłuży – zostaje przez cybergang pozdrowiony – oczywiście zazwyczaj w dość negatywny sposób. Tym razem jednak, jedna z najpopularniejszych grup cyberprzestępczych pokusiła się o globalne życzenia noworoczne! Podziękowali firmom i prywatnym osobnikom za spędzony rok i życzyli dużo dobrego ;] Zawarli też swego rodzaju deklarację dotyczącą kradzieży poufnych danych z zarażonych komputerów. W zasadzie świat stanął na głowie :] Ich wiadomość brzmiała mniej więcej tak: Czytaj dalej »

Czasami gdy któryś badacz bezpieczeństwa stref ciemnych zasłuży – zostaje przez cybergang pozdrowiony – oczywiście zazwyczaj w dość negatywny sposób. Tym razem jednak, jedna z najpopularniejszych grup cyberprzestępczych pokusiła się o globalne życzenia noworoczne! Podziękowali firmom i prywatnym osobnikom za spędzony rok i życzyli dużo dobrego ;] Zawarli też swego rodzaju deklarację dotyczącą kradzieży poufnych danych z zarażonych komputerów. W zasadzie świat stanął na głowie :] Ich wiadomość brzmiała mniej więcej tak: Czytaj dalej »

- Data dodania:

- 17 1.10

- Kategorie:

- newsy, statystyki

- Autor:

- Borys Łącki

Jak donosi blog Sunbelt dział zajmujący się wykrywaniem fałszywego oprogramowania antywirusowego nakłaniającego do zakupu pełnej wersji pseudo programu umożliwiającego usunięcie fałszywego wirusa z naszego systemu – odkryto już 50-tą wersję złośliwej aplikacji z rodziny IGuardPC, a co za tym idzie rodzina ta niczym mafia na pełnych obrotach zdobyła pierwsze miejsce pod względem liczebności wersji swojego oprogramowania. Rodzina rozpoczęła swą historię w sierpniu 2008 roku aby aktualnie generować nową wersję swojego oprogramowania co każde 48 godzin. Oczywiście w celu ogłupienia systemów wykrywających złośliwe oprogramowanie.

Jak donosi blog Sunbelt dział zajmujący się wykrywaniem fałszywego oprogramowania antywirusowego nakłaniającego do zakupu pełnej wersji pseudo programu umożliwiającego usunięcie fałszywego wirusa z naszego systemu – odkryto już 50-tą wersję złośliwej aplikacji z rodziny IGuardPC, a co za tym idzie rodzina ta niczym mafia na pełnych obrotach zdobyła pierwsze miejsce pod względem liczebności wersji swojego oprogramowania. Rodzina rozpoczęła swą historię w sierpniu 2008 roku aby aktualnie generować nową wersję swojego oprogramowania co każde 48 godzin. Oczywiście w celu ogłupienia systemów wykrywających złośliwe oprogramowanie.

Podział na generacje i poszczególne wersje złośliwego oprogramowania: Czytaj dalej »

- Data dodania:

- 16 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Wiele się wydarzyło ale sądzę, że jeszcze więcej się w tym roku wydarzy. Aktualnie 90 procent wiadomości typu e-mail to spam, gotówka z kont bankowych i kart płatniczych jest wykradana systematycznie przez zorganizowane grupy cyberprzestępcze, wyszukiwarki internetowe są systematycznie zalewane wynikami kierującymi użytkownika do fałszywych systemów antywirusowych, a setki tysięcy stron internetowych jest podmieniana jednej nocy na wersje atakujące oglądającego. Takie czasy i będzie według mnie jeszcze ciekawiej. Najwięksi tego świata (w kwestiach cyberbezpieczeństwa) zapowiadają interesujące trendy i te, które według mnie mogą mieć sens w tym roku to:

- ataki skierowane na aplikacje Acrobat Reader i Flash,

- jeszcze bardziej wyrafinowane trojany bankowe (bankery),

- coraz więcej sieci botnet z technologią Fast-Flux,

- jeszcze więcej komunikacji typu P2P w sieciach botnet,

- technologia rozpoznawania człowieka CAPTCHA będzie coraz częściej przełamywana przez wynajmowane zasoby ludzkie,

- jeszcze więcej sukcesów w kwestiach walki z cyberprzestępstwami,

- zwiększony nacisk na ataki skierowane w sieci wymiany plików,

- zwiększenie ataków na platformę Mac oraz platformy mobilne,

- Chrome OS i HTML 5 będzie utrudnieniem dla atakujących,

- rozpocznie się atakowanie usługi Google Wave,

- iPhone i Android zostaną zaatakowane,

- serwisy skracające adresy będą wykorzystywane przez phisherów,

- jeszcze więcej fałszywego oprogramowania antywirusowego,

- zwiększona liczba ataków przeciwko serwisom i usługom społecznościowym,

- więcej spamu skierowanego na komunikatory,

- Windows 7 będzie atakowane na różne sposoby.

Źródło: http://sunbeltblog.blogspot.com/2009/12/2010-prediction-roundup.html

- Data dodania:

- 15 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Standardowo dostało się serwisom o odpowiedniej popularności (choć zapewne nie w Polsce). Witryny takie jak na przykład lawyers.com czy appleinsider.com (ranking Alexa na poziomie 5174) zostały zaatakowane aby finalnie kierować oglądających je użytkowników na niebezpieczne witryny, które zawierały fałszywe oprogramowanie antywirusowe nakłaniające do zakupu oprogramowania dezinfekującego – oczywiście wyświetlające także fałszywy komunikat o zarażeniu wirusem. Co ciekawe do samego ataku zarażającego została wykorzystana podatność zwana XSS czyli Cross-Site Scriptingiem, a tym razem został użyty mechanizm braku filtrowania wartości wprowadzanych do wyszukiwarki witryn. Zapewne mechanizm wyświetlania ostatnio wyszukiwanych wartości lub wartości najczęściej wyszukiwanych w wyniku błędnej walidacji, doprowadził do wyświetlania kodu, który kierował użytkowników na odpowiednio przygotowane strony. Pamiętajmy, że era zaufanych stron internetowych już dawno odeszła w niepamięć i nigdy nie wiemy co czaić się może na naszych ulubionych stronach erot…^H^H^H^H komputerowych :}

Standardowo dostało się serwisom o odpowiedniej popularności (choć zapewne nie w Polsce). Witryny takie jak na przykład lawyers.com czy appleinsider.com (ranking Alexa na poziomie 5174) zostały zaatakowane aby finalnie kierować oglądających je użytkowników na niebezpieczne witryny, które zawierały fałszywe oprogramowanie antywirusowe nakłaniające do zakupu oprogramowania dezinfekującego – oczywiście wyświetlające także fałszywy komunikat o zarażeniu wirusem. Co ciekawe do samego ataku zarażającego została wykorzystana podatność zwana XSS czyli Cross-Site Scriptingiem, a tym razem został użyty mechanizm braku filtrowania wartości wprowadzanych do wyszukiwarki witryn. Zapewne mechanizm wyświetlania ostatnio wyszukiwanych wartości lub wartości najczęściej wyszukiwanych w wyniku błędnej walidacji, doprowadził do wyświetlania kodu, który kierował użytkowników na odpowiednio przygotowane strony. Pamiętajmy, że era zaufanych stron internetowych już dawno odeszła w niepamięć i nigdy nie wiemy co czaić się może na naszych ulubionych stronach erot…^H^H^H^H komputerowych :}

Źródło: http://cyberinsecure.com/high-ranking-websites-spread-malware-through-cross-site-scripting-vulnerabilities/

- Data dodania:

- 14 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Cyberprzestępcom udało się przetransferować ponad trzy milionów dolarów z rachunków bankowych Duanesburg Central School District w ciągu trzech dni w grudniu. Bank zdołał odzyskać 2.5 mln skradzionych dolarów, ale pól miliona nadal brakuje. Okradziony powiat dowiedział się o dziwnych transferach z chwilą gdy jeden z pracowników banku zadzwonił w celu potwierdzenia przelewu na 759 000 dolarów!!! Natychmiast zostało wszczęte postępowanie, w którym brały udział FBI oraz Policja z Nowego Jorku. Bank rozpoczął agresywną walkę w kierunku odzyskania kasy i udało się przywrócić stan konta na kwotę 2.5 miliona dolarów. Nie są jeszcze znane szczegóły dotyczące kradzieży, natomiast zachodzi podejrzenie, że akcja rozpoczęła się od infekcji złośliwym oprogramowaniem. Jednakże część dowodów wskazuje, że przestępcy nie byli szczególnie biegli na tym polu. Pieniądze były wyprowadzane w dużych kwotach (zazwyczaj transferowane są kwoty poniżej 10 000 dolarów w celu zmylenia systemów wykrywających malwersacje), a dodatkowo od razu przesyłane były do kont zagranicznych. Zazwyczaj najpierw przesyła się kwoty do różnych kont zdobytych przez tzw. muły, o których pisaliśmy już jakiś czas temu aby następnie transferować pieniądze do kont zagranicznych. W takiej sytuacji odzyskanie pieniędzy jest o wiele trudniejsze. W tym wypadku przestępcy wybrali metodę: szybcy i wściekli i zaowocowała ona jak na razie nagrodą w wysokości pół miliona zielonych :]

Cyberprzestępcom udało się przetransferować ponad trzy milionów dolarów z rachunków bankowych Duanesburg Central School District w ciągu trzech dni w grudniu. Bank zdołał odzyskać 2.5 mln skradzionych dolarów, ale pól miliona nadal brakuje. Okradziony powiat dowiedział się o dziwnych transferach z chwilą gdy jeden z pracowników banku zadzwonił w celu potwierdzenia przelewu na 759 000 dolarów!!! Natychmiast zostało wszczęte postępowanie, w którym brały udział FBI oraz Policja z Nowego Jorku. Bank rozpoczął agresywną walkę w kierunku odzyskania kasy i udało się przywrócić stan konta na kwotę 2.5 miliona dolarów. Nie są jeszcze znane szczegóły dotyczące kradzieży, natomiast zachodzi podejrzenie, że akcja rozpoczęła się od infekcji złośliwym oprogramowaniem. Jednakże część dowodów wskazuje, że przestępcy nie byli szczególnie biegli na tym polu. Pieniądze były wyprowadzane w dużych kwotach (zazwyczaj transferowane są kwoty poniżej 10 000 dolarów w celu zmylenia systemów wykrywających malwersacje), a dodatkowo od razu przesyłane były do kont zagranicznych. Zazwyczaj najpierw przesyła się kwoty do różnych kont zdobytych przez tzw. muły, o których pisaliśmy już jakiś czas temu aby następnie transferować pieniądze do kont zagranicznych. W takiej sytuacji odzyskanie pieniędzy jest o wiele trudniejsze. W tym wypadku przestępcy wybrali metodę: szybcy i wściekli i zaowocowała ona jak na razie nagrodą w wysokości pół miliona zielonych :]

Źródła: http://cyberinsecure.com/over-3-million-dollars-stolen-from-schools-bank-account-500000-still-missing/

- Data dodania:

- 12 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Niecały miesiąc temu strona główna największego na świecie serwisu mikroblogowego czyli Twitter.com została podmieniona przez irańską cyberarmię (Iranian Cyber Army). Grupa ta o bardzo wdzięcznej nazwie – wykorzystała fakt, iż panele zarządzające domenami u dostawców tychże, są często zabezpieczone złymi hasłami, a mechanizmy odzyskiwania haseł do panelu umożliwiają drobne przekręty. Dziś udało im się podmienić główną stronę wyszukiwarki Baidu czyli najpopularniejszej wyszukiwarki internetowej w Chinach, tak – popularniejszej nawet od Google.

Niecały miesiąc temu strona główna największego na świecie serwisu mikroblogowego czyli Twitter.com została podmieniona przez irańską cyberarmię (Iranian Cyber Army). Grupa ta o bardzo wdzięcznej nazwie – wykorzystała fakt, iż panele zarządzające domenami u dostawców tychże, są często zabezpieczone złymi hasłami, a mechanizmy odzyskiwania haseł do panelu umożliwiają drobne przekręty. Dziś udało im się podmienić główną stronę wyszukiwarki Baidu czyli najpopularniejszej wyszukiwarki internetowej w Chinach, tak – popularniejszej nawet od Google.

W dużym uproszczeniu całość ataku wygląda tak, Czytaj dalej »

- Data dodania:

- 12 1.10

- Kategorie:

- analizy, newsy, statystyki

- Autor:

- Borys Łącki

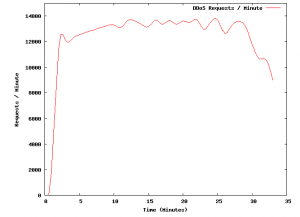

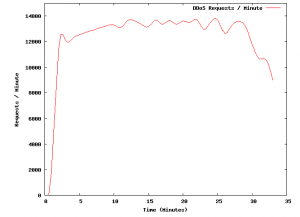

Organizacja SANS postanowiła opublikować dokument opisujący perypetie dotyczące ostatniego ataku DDoS wymierzonego w ich serwery stron WWW. Sam atak nie był rozległy, nie wykorzystywał miliona zarażonych komputerów, a jednak odniósł zamierzony skutek. Witryna przestała działać. Prawie 14 000 zapytań na minutę do serwera WWW umiejętnie, a wręcz skutecznie zabiło podstawową działalność. Kilka informacji z analizy może zawsze przydać się jeśli będziemy ofiarą podobnego ataku. Zainteresowanych odsyłam do linka na dole tekstu, a dla tych bardziej leniwych postaram się streścić co najciekawsze fragmenty.

Organizacja SANS postanowiła opublikować dokument opisujący perypetie dotyczące ostatniego ataku DDoS wymierzonego w ich serwery stron WWW. Sam atak nie był rozległy, nie wykorzystywał miliona zarażonych komputerów, a jednak odniósł zamierzony skutek. Witryna przestała działać. Prawie 14 000 zapytań na minutę do serwera WWW umiejętnie, a wręcz skutecznie zabiło podstawową działalność. Kilka informacji z analizy może zawsze przydać się jeśli będziemy ofiarą podobnego ataku. Zainteresowanych odsyłam do linka na dole tekstu, a dla tych bardziej leniwych postaram się streścić co najciekawsze fragmenty.

- pierwszą oznaką niespodzianki był SMS informujący o problemach z serwerem WWW,

- usługa SSH odpowiadała ale bardzo, bardzo powoli,

- administratorzy będący na nocnej zmianie zalogowali się szybciej i odnotowali load na poziomie 700 wygenerowany głównie przez serwery WWW,

- szybka analiza (tail access.log) plików dziennika serwera WWW wykazała, że masowo jest wywoływany plik search.html, który odwoływał się do bazy danych,

- szybka zamiana pliku search.html na statyczną zawartość i drastyczne zmniejszenie obciążenia pokazały, że trop jest prawidłowy,

- taki sam UserAget z około 40 różnych adresów IP i blokada adresów na firewallu,

- kilka zapytań wciąż wykorzystywało protokół IP w wersji 6 (IPv6) więc ponownie blokada adresów na firewallu,

- przed zmasowanym atakiem, zostało nawiązane jedno połączenie z irańskiego adresu IP (Teheran),

- pierwsze zapytanie zawierało dane Cookie i miało inny User-Agent oraz Referrer,

- kolejne adresy IP wskazują na perskie adresy blogów,

- na dziesięć kontaktów technicznych, które mogły pomóc – odezwały się 4,

- atakujące systemy to Windowsy w wydaniu serwerowym od wersji 2000 do 2008,

- najpewniej atakujące skrypty .ASP zostały przesłane do wykradzionych kont FTP,

- warto było kontaktować się z osobami odpowiedzialnymi za adresy źródłowe, dostarczyli oni wielu cennych informacji oraz oczyścili swoje zarażone systemy.

Źródło: http://isc.sans.org/presentations/jan4ddos.pdf

- Data dodania:

- 11 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Około miesiąca temu firma ScanSafe zauważyła, że relatywnie nowy gang cyberprzestępców rozpoczął w listopadzie 2009 kampanię z użyciem ataków SQL Injection, w której podmienili ponad 294 000 witryn (tyle zostało odkrytych) zarażając je kodem z użyciem ramki iframe. Kod kierował przeglądarkę użytkownika pod witrynę 318x_com, gdzie czekało 5 exploitów wykorzystujących znane błędy w popularnych aplikacjach (Flash, IE oraz inne aplikacje Microsoftu). Oczywiście infekując system trojanem po pozytywnej infekcji. Ślady i sposób działania wskazują na nową formację wykorzystującą wyrafinowane metody obejście zabezpieczeń (lub ich braku :) witryn WWW.

Około miesiąca temu firma ScanSafe zauważyła, że relatywnie nowy gang cyberprzestępców rozpoczął w listopadzie 2009 kampanię z użyciem ataków SQL Injection, w której podmienili ponad 294 000 witryn (tyle zostało odkrytych) zarażając je kodem z użyciem ramki iframe. Kod kierował przeglądarkę użytkownika pod witrynę 318x_com, gdzie czekało 5 exploitów wykorzystujących znane błędy w popularnych aplikacjach (Flash, IE oraz inne aplikacje Microsoftu). Oczywiście infekując system trojanem po pozytywnej infekcji. Ślady i sposób działania wskazują na nową formację wykorzystującą wyrafinowane metody obejście zabezpieczeń (lub ich braku :) witryn WWW.

Źródło: http://cyberinsecure.com/almost-300000-webpages-infect-visitors-through-invisible-iframe-link/

- Data dodania:

- 08 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

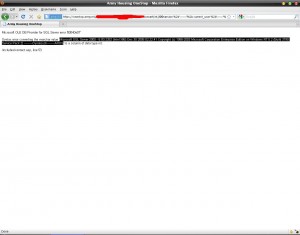

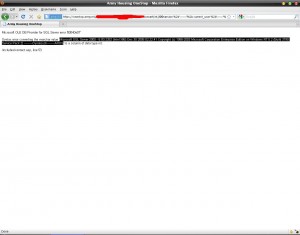

Znany wszystkim osobnik ukazujący od kilku tygodni błędy związane z bezpieczeństwem witryn WWW największych firm świata IT zabrał się tym razem za wojskową stronę Amerykańskiej Armii czyli domenę army.mil. Udało mu się z pełnym sukcesem uzyskać dostęp do bazy danych, którą okazał się: Microsoft SQL Server 2000 – 8.00.2282 (Intel X86) Dec 30 2008 02:22:41 Copyright (c) 1988-2003 Microsoft Corporation Enterprise Edition on Windows NT 5.2 (Build 3790: Service Pack 2. A chyba najprzyjemniejszymi danymi są informacje dotyczące logowania takie jak nazwa użytkownika i hasło. #Username: Dynatouch, #Password: AHOS. Oczywiście nie zakodowane w żaden sposób :]

Znany wszystkim osobnik ukazujący od kilku tygodni błędy związane z bezpieczeństwem witryn WWW największych firm świata IT zabrał się tym razem za wojskową stronę Amerykańskiej Armii czyli domenę army.mil. Udało mu się z pełnym sukcesem uzyskać dostęp do bazy danych, którą okazał się: Microsoft SQL Server 2000 – 8.00.2282 (Intel X86) Dec 30 2008 02:22:41 Copyright (c) 1988-2003 Microsoft Corporation Enterprise Edition on Windows NT 5.2 (Build 3790: Service Pack 2. A chyba najprzyjemniejszymi danymi są informacje dotyczące logowania takie jak nazwa użytkownika i hasło. #Username: Dynatouch, #Password: AHOS. Oczywiście nie zakodowane w żaden sposób :]

Źródło: http://tinkode.baywords.com/index.php/2010/01/army-mil-full-disclosure/

- Data dodania:

- 03 1.10

- Kategorie:

- analizy, statystyki

- Autor:

- Patryk Krawaczyński [nfsec.pl]

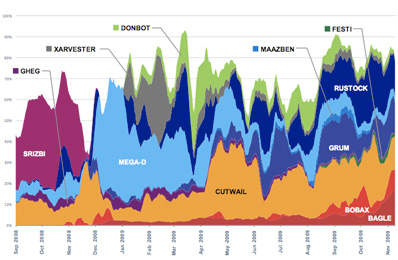

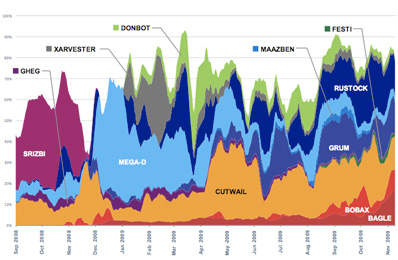

Wykres aktywności top botnetów 2009 roku.

Codziennie, mniej więcej około 89,5 biliona wiadomości (w tym SPAM, phishing, malware i inne robactwo) jest wysyłanych przez komputery opanowane przez sieci botnet. Inne wykorzystywane są do ataków DDoS i jakoś to się kręci z roku na rok. W roku 2009 królami balu byli:

Czytaj dalej »

- Data dodania:

- 03 1.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

W Chinach wdrażają bardziej szczegółową weryfikację dokumentów wymaganych podczas rejestracji domen internetowych. Co prawda głównie z uwagi na walkę z pornografią i niechcianymi dla rządu treściami ale jednak. Dotychczas wystarczyło wypełnić wniosek online, a następnie opłacić transakcję i … już :] Teraz będzie trochę trudniej gdyż będzie należało dostarczyć papierową wersję wnioskuu wraz z kopią dowodu tożsamości (w przypadku firm będzie to zezwolenie prowadzenia działalności gospodarczej). Sama akcja może znacząco obniżyć sprzedaż domen organizacjom cyberprzestępczym, choć znając życie po prostu te zakupy utrudni. Z drugiej strony jeśli ktoś może dokonać zakupu w innym kraju w szybszy sposób – to czemu się męczyć… Zobaczymy jak to się wszystko w tej materii poukłada w tym roku :]

Źródło: http://www.heise-online.pl/security/news/item/Chiny-zaostrzaja-reguly-rejestracji-domen-internetowych-886496.html

Jeszcze nie dziś ale zapewne jutro. Jak słusznie zauważyła ekipa z firmy Sunbelt na swoim blogu, na pewno cyberprzestępcy połakomią się na ten nowy kąsek bardzo szybko. Czerwony krzyż w przeciągu kilku dni z użyciem płatnych serwisów (wykonujemy połączenie na specjalny numer lub wysyłamy SMSa i nasz rachunek jest obciążany odpowiednią kwotą) zebrał dla ofiar tragedii na Haiti – 22 miliony dolarów, a licząc wszystkie dni kampanii – uzbierali już ponad 103 miliony dolarów. Na pewno więc potężny potencjał czai się za przysłowiowymi drzwiami, a może raczej za ekranem telefonu komórkowego. Zapewne doczekamy się niedługo nowych form dialerów, które po zainfekowaniu przenośnego urządzenia, telefonu, tabletu będą wykonywały połączenia na mocno płatne numery.

Jeszcze nie dziś ale zapewne jutro. Jak słusznie zauważyła ekipa z firmy Sunbelt na swoim blogu, na pewno cyberprzestępcy połakomią się na ten nowy kąsek bardzo szybko. Czerwony krzyż w przeciągu kilku dni z użyciem płatnych serwisów (wykonujemy połączenie na specjalny numer lub wysyłamy SMSa i nasz rachunek jest obciążany odpowiednią kwotą) zebrał dla ofiar tragedii na Haiti – 22 miliony dolarów, a licząc wszystkie dni kampanii – uzbierali już ponad 103 miliony dolarów. Na pewno więc potężny potencjał czai się za przysłowiowymi drzwiami, a może raczej za ekranem telefonu komórkowego. Zapewne doczekamy się niedługo nowych form dialerów, które po zainfekowaniu przenośnego urządzenia, telefonu, tabletu będą wykonywały połączenia na mocno płatne numery.

Cyberprzestępcom udało się przetransferować ponad trzy milionów dolarów z rachunków bankowych Duanesburg Central School District w ciągu trzech dni w grudniu. Bank zdołał odzyskać 2.5 mln skradzionych dolarów, ale pól miliona nadal brakuje. Okradziony powiat dowiedział się o dziwnych transferach z chwilą gdy jeden z pracowników banku zadzwonił w celu potwierdzenia przelewu na 759 000 dolarów!!! Natychmiast zostało wszczęte postępowanie, w którym brały udział FBI oraz Policja z Nowego Jorku. Bank rozpoczął agresywną walkę w kierunku odzyskania kasy i udało się przywrócić stan konta na kwotę 2.5 miliona dolarów. Nie są jeszcze znane szczegóły dotyczące kradzieży, natomiast zachodzi podejrzenie, że akcja rozpoczęła się od infekcji złośliwym oprogramowaniem. Jednakże część dowodów wskazuje, że przestępcy nie byli szczególnie biegli na tym polu. Pieniądze były wyprowadzane w dużych kwotach (zazwyczaj transferowane są kwoty poniżej 10 000 dolarów w celu zmylenia systemów wykrywających malwersacje), a dodatkowo od razu przesyłane były do kont zagranicznych. Zazwyczaj najpierw przesyła się kwoty do różnych kont zdobytych przez tzw. muły, o których pisaliśmy już jakiś czas temu aby następnie transferować pieniądze do kont zagranicznych. W takiej sytuacji odzyskanie pieniędzy jest o wiele trudniejsze. W tym wypadku przestępcy wybrali metodę: szybcy i wściekli i zaowocowała ona jak na razie nagrodą w wysokości pół miliona zielonych :]

Cyberprzestępcom udało się przetransferować ponad trzy milionów dolarów z rachunków bankowych Duanesburg Central School District w ciągu trzech dni w grudniu. Bank zdołał odzyskać 2.5 mln skradzionych dolarów, ale pól miliona nadal brakuje. Okradziony powiat dowiedział się o dziwnych transferach z chwilą gdy jeden z pracowników banku zadzwonił w celu potwierdzenia przelewu na 759 000 dolarów!!! Natychmiast zostało wszczęte postępowanie, w którym brały udział FBI oraz Policja z Nowego Jorku. Bank rozpoczął agresywną walkę w kierunku odzyskania kasy i udało się przywrócić stan konta na kwotę 2.5 miliona dolarów. Nie są jeszcze znane szczegóły dotyczące kradzieży, natomiast zachodzi podejrzenie, że akcja rozpoczęła się od infekcji złośliwym oprogramowaniem. Jednakże część dowodów wskazuje, że przestępcy nie byli szczególnie biegli na tym polu. Pieniądze były wyprowadzane w dużych kwotach (zazwyczaj transferowane są kwoty poniżej 10 000 dolarów w celu zmylenia systemów wykrywających malwersacje), a dodatkowo od razu przesyłane były do kont zagranicznych. Zazwyczaj najpierw przesyła się kwoty do różnych kont zdobytych przez tzw. muły, o których pisaliśmy już jakiś czas temu aby następnie transferować pieniądze do kont zagranicznych. W takiej sytuacji odzyskanie pieniędzy jest o wiele trudniejsze. W tym wypadku przestępcy wybrali metodę: szybcy i wściekli i zaowocowała ona jak na razie nagrodą w wysokości pół miliona zielonych :]