- Data dodania:

- 10 12.09

- Kategorie:

- narzędzia, newsy

- Autor:

- Borys Łącki

Pojawiły się nowe wersje narzędzi wspomagających wyłapywanie ataków po sieci fruwających. Warto się przyjrzeć nowemu orężowi do walki ze zuem.

Pojawiły się nowe wersje narzędzi wspomagających wyłapywanie ataków po sieci fruwających. Warto się przyjrzeć nowemu orężowi do walki ze zuem.

Po pierwsze Nepenthes Pharm, czyli system oparty o architekturę klient/serwer wraz z serwisem WWW , który centralizuje miejsce przechowywania analizowanych próbek z systemu honeypot nepenthes oraz umożliwia raportowanie z uwzględnieniem wszystkich hostów pułapek. Pharm analizuje logi honeypota pod kątem występujących zmian aby następnie przesłać zebrane dane do głównego serwera. W części odpowiedzialnej za analizy możemy szybko sprawdzić czy odkryta próbka nie pojawiła się już w serwisie VirusTotal.

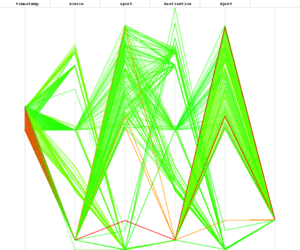

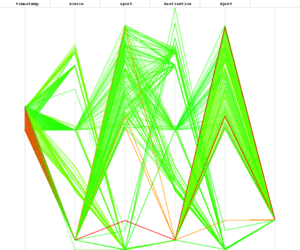

Drugie narzędzie to Picviz czyli aplikacja tworząca obrazy tworzone na podstawie różnych źródeł informacji takich jak choćby logi z aplikacji tcpdump, syslog, iptables, apache itp. Uwzględniając różne kryteria doboru tworzenia obrazu, możemy szybko zauważyć interesujące aspekty naszych danych, co nie byłoby możliwe podczas zwykłej analizy. W zasadzie nie tyle pojawiła się nowa wersja, co został wydany dokument opisujący działanie całej aplikacji.

- Data dodania:

- 18 6.09

- Kategorie:

- narzędzia, newsy

- Autor:

- Borys Łącki

Jak zapewne wiecie lub nie wielomilionowy robak Conficker modyfikuje po zarażeniu system operacyjny w taki sposób, iż możliwe jest zdalne wykrycie znacznej części jego wariantów. Została wydana druga wersja oprogramowania Simple Conficker Scanner wykrywająca nowe wersje robaka. Aplikacja jest napisana w Pythonie i wymaga biblioteki Impacket. Na stronie znajduje się też skompilowana wersja dla systemu Windows. Wynik działania aplikacji:

$ ./scs2.py 10.0.0.1 10.0.0.5

Simple Conficker Scanner v2 — (C) Felix Leder, Tillmann Werner 2009

[UNKNOWN] 10.0.0.1: No response from port 445/tcp.

[UNKNOWN] 10.0.0.2: Unable to run NetpwPathCanonicalize.

[CLEAN] 10.0.0.3: Windows Server 2003 R2 3790 Service Pack 2 [Windows Server 2003 R2 5.2]: Seems to be clean.

[INFECTED] 10.0.0.4: Windows 5.1 [Windows 2000 LAN Manager]: Seems to be infected by Conficker D.

[INFECTED] 10.0.0.5: Windows 5.1 [Windows 2000 LAN Manager]: Seems to be infected by Conficker B or C.

done

- Data dodania:

- 27 1.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Proceder sprzedaży usług, które pomagają pozostać anonimowymi w sieci nie jest specjalnie odkrywczy ani nowy. Jednak część ofert tego typu zwraca moją uwagę z różnych względów i bardzo lubię gdy tego typu usługi są reklamowane z uwzględnieniem najwyższych norm dotyczących przekonania klienta, że właśnie z tej firmy powinien dokonać zakupu usługi. W przypadku opisywanego serwisu http://anyproxy.net możemy zakupić dostępu do listy proxy, dzięki którym pozostaniemy zupełnie anonimowi. O tej zupełności będzie za chwilkę, natomiast ciekawe jest to, że strona (cennik i opis) istnieje w języku wyłącznie rosyjskim co chyba oznacza, że usługa kwitnie za wschodnią granicą, gdzie wielu prześladowanych politycznych uczestników ruchów oporu, stara się pozostać anonimowymi. Zaangażowani użytkownicy zauważa także, że strona jest dostępna zarówno w wersji nieszyfrowanej oraz z opcją połączenia bezpiecznego (https://), z czego podczas połączenia szyfrowanego możemy zauważyć, że witryna posiada podpisany prawidłowo adres przez zewnętrzny urząd certyfikacji. Oznacza to znów tyle, że usługa ma się dobrze i ktoś zainwestował aby sprawiać wrażenie profesjonalistów :] Czytaj dalej »

- Data dodania:

- 23 1.09

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Dla chcącego nic trudnego, ale dziś nie będzie o nowych narzędziach służących celom złym, a wręcz przeciwnie. Jeśli macie ochotę zobaczyć jak działa sieć botnet oparta o komunikację protokołem IRC to warto zainteresować się interesującym narzędziem. Panowie z BreakingPoint opublikowali interesujący moduł do swojej aplikacji umożliwiającej symulowanie ruch maści wszelakiej. Oczywiście moduł ten pomaga stworzyć wirtualną sieć typu botnet i poobserwować jak taki ruch sieciowy wygląda. Możemy stworzyć armię botów, które dołączają się do serwera zarządzającego i udają prawdziwe boty – słuchają rozkazów i emulują prawdziwe zachowanie. Bardzo przydatne narzędzie jeśli ktoś jeszcze na żywo nie miał do czynienia z tego typu ruchem sieciowym. Jak zachwalają autorzy w ciągu 5-6 minut możemy sobie stworzyć środowisko doświadczalne i uruchomić pseudo botnet.

Źródło: http://www.breakingpointsystems.com/community/blog/building-a-better-botnet

- Data dodania:

- 08 9.08

- Kategorie:

- narzędzia

- Autor:

- Borys Łącki

Została wydana najnowsza wersja capture-hpc (2.5.1), narzędzia wspomagającego analizę ataków uderzających bezpośrednio w użytkownika (client-side). Zasadniczo pakiet składa się z klienta uruchamianego na systemie Windows oraz serwera napisanego w języku Java i uruchamianego zarówno pod systemem Linux jak i Windows (wymagane Sun’s Java JRE 1.6.0_02 oraz VMWare Server 1.0.3 z VMware VIX) . Klient ma za zadanie analizować wszelkie zasadnicze zmiany w systemie, a zwłaszcza te, które są wynikiem na przykład zarażenia systemu przez błąd w przeglądarce internetowej (lub jej pluginie czy programie zewnętrznym). Serwer natomiast kolekcjonuje dane uzyskane za pomocą tych metod od klientów (im więcej klientów tym lepiej :). Do najważniejszych zmian należy zaliczyć:

- dodana architektura preprocesora pluginów (

- dodana funkcjonalność unikalnych ID (umożliwią nie pobieranie tego samego adresu URL przez wiele procesów)

- plugin internetexplorerbulk obsługuje unikalne ID

- zaktualizowane oprogramowanie vmware server – 1.0.6, java 6 update 7, NSIS 2.38, boost 1.35.0, visual studio 2008 (wymaga nowych bibliotek VC++!)

- dodane nowe zmienne globalne timeout/delay

- zwiększenie stabilności działania

- poprawka dla pluginu IE (aktualnie zamyka wszystkie okna)

- optymalizacja przyśpieszająca działanie kodu dla plików .zip

Czyli dużo zmian i nie warto się zastanawiać – czas aktualizować. Chyba, że jeszcze nie korzystacie z dobrodziejstw tej aplikacji – zapraszam więc do bliższego zapoznania na stronę projektu.

- Data dodania:

- 19 7.08

- Kategorie:

- narzędzia

- Autor:

- Borys Łącki

Projekt www.honeynet.org udostępnił najnowszą wersję (1.4) płyty CD Honeywall, dzięki której możemy w łatwy sposób zainstalować cały system wraz z potrzebnymi narzędziami przydatnymi podczas przechwytywania i analizy sieci botnet. Z najważniejszym zmian należy nadmienić o przystosowaniu systemu do nowego formatu przechowywania informacji pochodzących z systemów honeypotopodobnych Hflow2 oraz aktualizację systemu bazowego.

Do pobrania stąd.

- Data dodania:

- 08 5.08

- Kategorie:

- narzędzia

- Autor:

- Borys Łącki

Jak doniosła jakiś czas temu strona główna projektu HoneyNet, będącego zdecydowanie pierwszym miejscem, od którego żądny przygód poszukiwacz botnetów powinien rozpocząć wędrówkę – została wydana nowa wersja capture-hpc (2.1), narzędzia wspomagającego analizę ataków uderzających bezpośrednio w użytkownika (client-side).

Jak doniosła jakiś czas temu strona główna projektu HoneyNet, będącego zdecydowanie pierwszym miejscem, od którego żądny przygód poszukiwacz botnetów powinien rozpocząć wędrówkę – została wydana nowa wersja capture-hpc (2.1), narzędzia wspomagającego analizę ataków uderzających bezpośrednio w użytkownika (client-side).

Zasadniczo pakiet składa się z klienta uruchamianego na systemie Windows oraz serwera napisanego w języku Java i uruchamianego zarówno pod systemem Linux jak i Windows (wymagane Sun’s Java JRE 1.6.0_02 oraz VMWare Server 1.0.3 z VMware VIX) . Klient ma za zadanie analizować wszelkie zasadnicze zmiany w systemie, a zwłaszcza te, które są wynikiem na przykład zarażenia systemu przez błąd w przeglądarce internetowej (lub jej pluginie czy programie zewnętrznym). Serwer natomiast kolekcjonuje dane uzyskane za pomocą tych metod od klientów (im więcej klientów tym lepiej :).

Czytaj dalej »

- Data dodania:

- 24 2.08

- Kategorie:

- narzędzia

- Autor:

- Borys Łącki

Australijski oddział projektu Honeynet udostępnił proste narzędzie pomagające w wykrywaniu systemów FastFlux. Idea jego działania jest bardzo prosta, narzędzie sprawdza, czy domena nie resolwuje się na więcej niż zadana ilość adresów IP w czasie poniżej 5 sekund. W/g autorów jest to bardzo efektywna metoda wykrywania domen i adresów IP sieci FF.

Źródło:

http://honeynet.org.au/?q=node/10

- Data dodania:

- 08 1.08

- Kategorie:

- narzędzia

- Autor:

- Borys Łącki

Projekt www.honeynet.org udostępnił nam nową wersję (1.3) systemu Honeywall, dzięki któremu możemy w łatwy sposób zainstalować cały system wraz z potrzebnymi narzędziami przydatnymi podczas przechwytywania i analizy sieci botnet. Zmieniony został bazowy system operacyjny, którym była Fedora, a obecnie jest CentOS.

Do pobrania stąd.

Pojawiły się nowe wersje narzędzi wspomagających wyłapywanie ataków po sieci fruwających. Warto się przyjrzeć nowemu orężowi do walki ze zuem.

Pojawiły się nowe wersje narzędzi wspomagających wyłapywanie ataków po sieci fruwających. Warto się przyjrzeć nowemu orężowi do walki ze zuem.

Jak doniosła jakiś czas temu strona główna projektu

Jak doniosła jakiś czas temu strona główna projektu