- Data dodania:

- 03 4.17

- Kategorie:

- newsy

- Autor:

- Borys Łącki

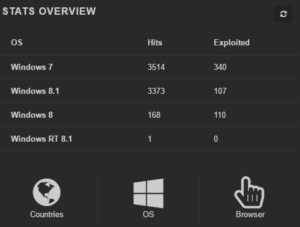

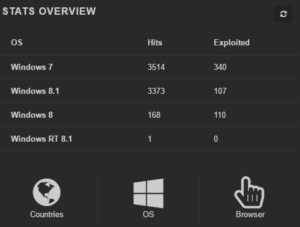

Gdyby ktoś był zainteresowany w jakiej cenie można kupić oprogramowanie do atakowania innych komputerów to poniżej zamieszczam cennik z nowej wersji produktu Nebula Exploit Kit:

Gdyby ktoś był zainteresowany w jakiej cenie można kupić oprogramowanie do atakowania innych komputerów to poniżej zamieszczam cennik z nowej wersji produktu Nebula Exploit Kit:

Dla zaufanych użytkowników istnieje możliwość darmowego przetestowania oprogramowania!

- nowoczesny i przejrzysty interfejs użytkownika

- skanuje pliki i domeny

- obsługuje różne rodzaje plików (exe, dll, js, vbs)

- obsługuje geolokalizację

- zawiera ataki z roku 2016 oraz 2017

- dowolne dodatkowe funkcje na zamówienie

- obsługa własnych domen

- itd.

W modelu subskrybcyjnym:

24h – 100$

7d – 600$

31d – 2000$

- Data dodania:

- 14 2.17

- Kategorie:

- newsy

- Autor:

- Borys Łącki

W ofercie zawierającej opis złośliwego oprogramowania, które potrafi w locie podmieniać wyświetlane strony bankowe, zapisywać wciskane klawisze lub w niezauważalny sposób podłączyć się do komputera i korzystać z niego tak jakby się siedziało tuż obok, cena za taką usługę to 7 500 USD. Cena zawiera 3 miesięczny pakiet darmowych aktualizacji. Jest to jednak wersja tańsza, która nie zawiera możliwości podłączenia się zdalnie do komputera z użyciem VNC. Wersja droższa to koszt rzędu 15 000 USD. Oprogramowanie obsługuje wszystkie najpopularniejsze wersje systemu Windows (XP, Vista, 7-10, Server) oraz najpopularniejsze przeglądarki internetowe (IE, FF, Chrome). Za darmo można przetestować oprogramowanie, otrzymujemy pełne wsparcie produktu oraz panel dostępny po WWW do przeglądania wykradzionych informacji i zarządzania przejętymi komputerami.

Czytaj dalej »

- Data dodania:

- 23 9.16

- Kategorie:

- newsy

- Autor:

- Artur Maciąg

Co to jest Malware (złośliwe oprogramowanie) (23 września 2016)

Malware to rodzaj oprogramowania – program komputerowy – używany do wykonywania złośliwych zadań. Termin malware jest kombinacją dwóch angielskich słów: malicious (złośliwy) i software (oprogramowanie). Cyberprzestępcy instalują malware na Twoim urządzeniu w celu przejęcia nad nim kontroli lub uzyskania dostępu do treści jakie ono zawiera. Po zainstalowaniu tego oprogramowania, atakujący może je użyć do śledzenia Twojej aktywności w sieci, kradzieży Twoich haseł i plików. Kontrolując Twoje urządzenie, cyberprzestępca może je użyć do ataku na innych.

Czytaj dalej »

- Data dodania:

- 31 8.16

- Kategorie:

- newsy

- Autor:

- Artur Maciąg

Wydarzenia z nagłówków gazet (31 sierpnia 2016)

Gdy media podejmują temat istotnego wydarzenia, cyberprzestępcy wykorzystują falę zainteresowania wśród ludzi i rozsyłają im wiadomości związane z tym incydentem, ale mające na celu infekcję komputera, bądź wyłudzenie informacji lub środków finansowych (phishing).

Takie wiadomości mejlowe zazwyczaj zawierają link do złośliwej strony internetowej, zainfekowany załącznik lub bardzo atrakcyjną ofertę, która nie ma pokrycia w rzeczywistości.

Czytaj dalej »

- Data dodania:

- 11 8.16

- Kategorie:

- newsy

- Autor:

- Artur Maciąg

Co to jest Malware (złośliwe oprogramowanie) (11 sierpnia 2016)

Malware to rodzaj oprogramowania – program komputerowy – używany do wykonywania złośliwych zadań. Termin malware jest kombinacją dwóch angielskich słów: malicious (złośliwy) i software (oprogramowanie). Cyberprzestępcy instalują malware na Twoim urządzeniu w celu przejęcia nad nim kontroli lub uzyskania dostępu do treści jakie ono zawiera. Po zainstalowaniu tego oprogramowania, atakujący może je użyć do śledzenia Twojej aktywności w sieci, kradzieży Twoich haseł i plików. Kontrolując Twoje urządzenie, cyberprzestępca może je użyć do ataku na innych.

Czytaj dalej »

- Data dodania:

- 11 7.16

- Kategorie:

- newsy

- Autor:

- Artur Maciąg

Program antywirusowy (11 lipca 2016)

Upewnij się, że posiadasz zainstalowane oprogramowanie antywirusowe na komputerze, telefonie, tablecie i że jest automatycznie aktualizowane. Uświadom sobie, że żaden program antywirusowy nie stanowi 100% ochrony przed złośliwym oprogramowaniem. Mając to na uwadze, poważnie traktuj dobre praktyki polegające na stosowaniu zdrowego rozsądku i zachowania czujności wobec dowolnych komunikatów i wiadomości, które wydają się dziwne lub podejrzane.

Czytaj dalej »

- Data dodania:

- 02 10.15

- Kategorie:

- newsy, uwaga_oszustwo

- Autor:

- Borys Łącki

W dniu dzisiejszym pojawiła się nowa fala sporej kampanii ze złośliwym oprogramowaniem. Zalecamy szczególną ostrożność i nie klikanie w tego typu maile.

Odnośnik do złośliwego oprogramowania, które podszywa się pod fakturę, znajduje się pod adresem:

hxxp:// orange . dokumenty . co . vu / wyswietl-fakture / FWL90599170-001-15.PDF

Adres ten kieruje do:

Czytaj dalej »

- Data dodania:

- 10 9.15

- Kategorie:

- newsy, ujęto_cyberprzestępce

- Autor:

- Borys Łącki

Służby w Europie aresztowały domniemanego twórcę zaawansowanego złośliwego oprogramowania bankowego (m.in. Cytadeli i Dridex). Aresztowani zostali obywatele Rosji oraz Mołdawii i oczekują na ekstradycję do Stanów Zjednoczonych.

W ubiegłym tygodniu, 30-latek z Mołdawii, który był poszukiwany przez władze USA, został aresztowany w Pafos – nadmorskiej miejscowości na Cyprze. Władze uważają, że mężczyzna był odpowiedzialny za kradzież ponad 3.5 miliona dolarów z użyciem złośliwego oprogramowania. Czytaj dalej »

- Data dodania:

- 24 6.15

- Kategorie:

- newsy, ujęto_cyberprzestępce

- Autor:

- Borys Łącki

Twórca złośliwego oprogramowania Blackshades został skazany na wyrok 5 lat pozbawienia wolności. 25 letni Alexander Yucel został aresztowany w Mołdawii w 2013 roku, a jego oprogramowanie zainfekowało ponad pół miliona komputerów na świecie. Warto przypomnieć, że w akcję ujęcia ludzi atakujących za pomocą tego złośliwego oprogramowania, było zaangażowane 19 krajów, aresztowano ponad 90 osób i dokonano ponad 300 przeszukań. Czytaj dalej »

- Data dodania:

- 05 2.14

- Kategorie:

- analizy, newsy

- Autor:

- Borys Łącki

Nie pierwszy i nie ostatni raz w sieci pojawiło się złośliwe oprogramowanie, które jest wielo-platformowe. Uruchamia się na systemach z rodziny Windows, Mac i Linux, jeśli w systemie zainstalowana jest Java. Co zabawne, ten trojan do automatycznej instalacji bez wiedzy użytkownika wykorzystuje podatność właśnie w silniku Java (podatność CVE-2013-2465). Po zainfekowaniu maszyny, w zależności od systemu operacyjnego dokonywane są odpowiednie wpisy umożliwiające uruchomienie się trojana po restarcie komputera. Czytaj dalej »

- Data dodania:

- 01 2.14

- Kategorie:

- cyberprzestępstwo, newsy

- Autor:

- Borys Łącki

FBI oświadczyło, że Rosjanin Aleksandr Andreevich Panin, który był jednym z głównych twórców trojana bankowego SpyEye, został uznany winnym zarzucanych mu przestępstw. Trojan znany jest z tego, że koncentruje się na wykradaniu danych do kont bankowych, oczywiście celem wykradania środków finansowych z tychże. Niektóre wersje trojana SpyEye obsługiwały także smartphony. Czytaj dalej »

FBI oświadczyło, że Rosjanin Aleksandr Andreevich Panin, który był jednym z głównych twórców trojana bankowego SpyEye, został uznany winnym zarzucanych mu przestępstw. Trojan znany jest z tego, że koncentruje się na wykradaniu danych do kont bankowych, oczywiście celem wykradania środków finansowych z tychże. Niektóre wersje trojana SpyEye obsługiwały także smartphony. Czytaj dalej »

- Data dodania:

- 09 1.14

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Elektrownia jądrowa Monju

W japońskiej elektrowni jądrowej Monju, na jednym z ośmiu komputerów administrator wykrył podejrzane zachowanie. Prawdopodobnie za pomocą złośliwego oprogramowania zostały wykradzione dane z komputera. 2 stycznia ponad 30 połączeń pochodzących z Południowej Korei wskazuje na wyciek informacji – maszyna zawierała sporą liczbę e-maili (42 000) oraz materiałów treningowych. Co zabawne w listopadzie 2013 specjalna komisja do spraw elektrowni jądrowych ostrzegła, że elektrownia Monju nie posiada odpowiednich zabezpieczeń przeciwdziałającym atakom terrorystycznym. Czytaj dalej »

- Data dodania:

- 13 9.13

- Kategorie:

- newsy, ujęto_cyberprzestępce

- Autor:

- Borys Łącki

Dosyć ciekawy przypadek ujęcia 19 letniego cyberprzestępcy miał miejsce kilka dni temu w Argentynie. Szacuje się, iż za wykradając pieniądze z kont bankowych za pomocą złośliwego oprogramowania, nastolatek wyprowadzał około 50 000 dolarów miesięcznie! Na swoim bloku miał zainstalowanych kilka kamer by móc odpowiednio wcześnie zorientować się, że mieszkanie jest atakowane przez służby. Policja postanowiła wyłączyć prąd w całej okolicy miejsca gdzie ukrywał się cyberprzestępca. Także dlatego by uniemożliwić mu szybkie usunięcie cyfrowych dowodów. Oczywiście jeśli nie posiadał zasilania zapasowego i np. posiadał podłączone szyfrowane partycje – takie działanie mogło być strzałem w stopę :] Tak czy owak zaskakuje ciekawe rozwiązanie problemu.

- Data dodania:

- 16 3.11

- Kategorie:

- newsy

- Autor:

- Patryk Krawaczyński [nfsec.pl]

Firma Kaspersky przedstawiła prognozy dotyczące krajobrazu zagrożeń IT na lata 2011-2020. Przewidywania te są oparte na analizie głównych zmian i incydentów w sferze bezpieczeństwa IT na przestrzeni ostatnich dziesięciu lat, jak również wyłaniających się trendów w rozwoju komputerów PC, telefonów komórkowych oraz systemów operacyjnych. Analitycy z Kaspersky Lab dokonali podsumowania najważniejszych trendów ostatnich dziesięciu lat (2001-2010):

Czytaj dalej »

- Data dodania:

- 16 2.11

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Już od kilku miesięcy w wiadomościach typu SPAM nie odnotowywane były akcje cobrandingowe czyli łączące radość spamu z rozsyłaniem złośliwych aplikacji. Jednak od kilku dni ponownie możemy uświadczyć połączone kampanie reklamowe ;] Co ciekawe dwie na pierwszy rzut oka podobnie wyglądające marki wirusów, po dokładniejszej analizie okazują się odmiennymi formami. Z jednej strony może świadczyć to o tym, że dwóm grupom cyberprzestępczym kończą się zasoby komputerowe i postanowili zebrać trochę nowych ofiar, a z drugiej może świadczyć to równie dobrze o tym, że jedna grupa produkuje dwa odmienne produkty. Tak czy owak, sugeruję uważać na wiadomości zawierające tematyki: Post Express: Package Available oraz United Parcel Service: Notification, usuwać w zarodku i nie oglądać.

Już od kilku miesięcy w wiadomościach typu SPAM nie odnotowywane były akcje cobrandingowe czyli łączące radość spamu z rozsyłaniem złośliwych aplikacji. Jednak od kilku dni ponownie możemy uświadczyć połączone kampanie reklamowe ;] Co ciekawe dwie na pierwszy rzut oka podobnie wyglądające marki wirusów, po dokładniejszej analizie okazują się odmiennymi formami. Z jednej strony może świadczyć to o tym, że dwóm grupom cyberprzestępczym kończą się zasoby komputerowe i postanowili zebrać trochę nowych ofiar, a z drugiej może świadczyć to równie dobrze o tym, że jedna grupa produkuje dwa odmienne produkty. Tak czy owak, sugeruję uważać na wiadomości zawierające tematyki: Post Express: Package Available oraz United Parcel Service: Notification, usuwać w zarodku i nie oglądać.

- Data dodania:

- 11 2.11

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Metod nakłaniających do instalacji złośliwego oprogramowania jest wiele. Ostatnio pojawił się wirus, które przejmują na zarażonym systemie hasła do portalu Facebook i logując się do serwisu, udają normalnego użytkownika. Używają do tego celu chatu czyli okna rozmów bezpośrednich, w którym nakłaniają swoich znajomych z portalu do wykonania określonej akcji. Wiadomo nie od dziś, iż człowiek skonstruowany jest tak, że swoim znajomym z portalu społecznościowego ufa o wiele bardziej niż reszcie świata. I właśnie ten fakt wykorzystuje złośliwe oprogramowanie.

Metod nakłaniających do instalacji złośliwego oprogramowania jest wiele. Ostatnio pojawił się wirus, które przejmują na zarażonym systemie hasła do portalu Facebook i logując się do serwisu, udają normalnego użytkownika. Używają do tego celu chatu czyli okna rozmów bezpośrednich, w którym nakłaniają swoich znajomych z portalu do wykonania określonej akcji. Wiadomo nie od dziś, iż człowiek skonstruowany jest tak, że swoim znajomym z portalu społecznościowego ufa o wiele bardziej niż reszcie świata. I właśnie ten fakt wykorzystuje złośliwe oprogramowanie.

Pamiętajmy aby zachować szczególną ostrożność w przypadku wiadomości otrzymywanych także od naszych znajomych z serwisów społecznościowych i z rozwagą podchodzić do wszelkich informacji sugerujących ciekawe odnośniki. Być może dzięki temu uda nam się uniknąć sporej porcji przykrości :]

- Data dodania:

- 27 1.11

- Kategorie:

- analizy

- Autor:

- Borys Łącki

Najprawdopodobniej w wyniku przejęcia jednej z firm wykorzystujących kampanie reklamowe w komunikatorze ICQ doszło do interesującej sytuacji. Szereg użytkowników zostało powiadomionych o infekcji ich systemu i instrukcji, która umożliwiała pobranie fałszywej aplikacji antywirusowej, będącej oczywiście trojanem. Sytuacja jest o tyle nieprzyjemna, że nawet w sytuacji gdy użytkownik nie miał uruchomionej przeglądarki internetowej, mógł otrzymać dość wiarygodną graficzną informację nakłaniająca do instalacji programu antywirusowego. Jak widać sposobów ataku jest wiele i zawsze należy mieć się na baczności i nie instalować oprogramowania z niezaufanego źródła!

Najprawdopodobniej w wyniku przejęcia jednej z firm wykorzystujących kampanie reklamowe w komunikatorze ICQ doszło do interesującej sytuacji. Szereg użytkowników zostało powiadomionych o infekcji ich systemu i instrukcji, która umożliwiała pobranie fałszywej aplikacji antywirusowej, będącej oczywiście trojanem. Sytuacja jest o tyle nieprzyjemna, że nawet w sytuacji gdy użytkownik nie miał uruchomionej przeglądarki internetowej, mógł otrzymać dość wiarygodną graficzną informację nakłaniająca do instalacji programu antywirusowego. Jak widać sposobów ataku jest wiele i zawsze należy mieć się na baczności i nie instalować oprogramowania z niezaufanego źródła!

- Data dodania:

- 17 1.11

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Zaginał Dancho Danchev znany z wielu na prawdę szczegółowych analiz cyberprzestępczego świata, którego blog niejednokrotnie cytowaliśmy na naszych łamach. Ostatni wpis na blogu jest z 11 września, a portal ZDNet, do którego Dancho często pisał, podjął wiele prób skontaktowania się z nim, niestety bezskutecznych. Kontaktowali się z Bułgarskim CERTem i firmami antywirusowymi ale nikt nie posiada informacji na jego temat. Portal otrzymał informację, że Dancho żyje ale jest w ogromnych tarapatach, nie używa telefonów i komputerów dlatego będzie ciężko się z nim skontaktować. Czytaj dalej »

- Data dodania:

- 13 12.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Już kilka lat temu na konferencjach związanych z bezpieczeństwem, uzewnętrzniałem się na tematy około botnetowe. W jaki sposób zarażane są komputery, jak sieci botnet się komunikują itp. Bardzo dobrze pamiętam ówczesny trend w rozumieniu ludzi, który obecny do dzisiaj często pokutuje kolejnymi ofiarami. Czytaj dalej »

- Data dodania:

- 07 12.10

- Kategorie:

- newsy

- Autor:

- Borys Łącki

Z uwagi na duże zainteresowanie frazą „Mono Lake” czyli jeziora w Californii, które zasłynęło z ostatnich doniesień NASA, cyberprzestępcy postanowili działać i szybko zarazili wyniki wyszukiwania obrazów firmy Google. Po obejrzeniu obrazków z jeziora, zostajemy automatycznie skierowani do strony, która stara się nakłonić nas do instalacji złośliwego oprogramowania. Oczywiście pod przykrywką instalacji wymaganych aktualizacji Adobe Flash Playera. Nie dajmy się skusić i pamiętajmy by instalować aktualizację ale wyłącznie z pewnego źródła. Czytaj dalej »

Gdyby ktoś był zainteresowany w jakiej cenie można kupić oprogramowanie do atakowania innych komputerów to poniżej zamieszczam cennik z nowej wersji produktu Nebula Exploit Kit:

Gdyby ktoś był zainteresowany w jakiej cenie można kupić oprogramowanie do atakowania innych komputerów to poniżej zamieszczam cennik z nowej wersji produktu Nebula Exploit Kit: