Część cyberprzestępstw, które popełnił Peter Yuryevich Levashov przez ponad 20 lat, w momencie ich realizacji, nie istniała nawet w kodeksach karnych :) Przestępców z tak długim rodowodem nie doprowadza się pod oblicze sądu zbyt często. Ten 38 latek został uznany winnym zarządzania sieciami botnet, które infekowały setki tysięcy komputerów, przejmując dane uwierzytelniające i finansowe, był w na liście Top 10 najbardziej spamujących operatorów sieci botnet (botnety Storm, Waledac, Kelihos). Czytaj dalej »

Archiwum (tag: botnet

)

-

Po 20 latach bycia cyberprzestępcą – został uznany winnym

- Data dodania:

- 18 9.18

- Kategorie:

- newsy, ujęto_cyberprzestępce

-

Aresztowano osobę, która wyłączyła prawie milion routerów

- Data dodania:

- 03 4.17

- Kategorie:

- newsy, ujęto_cyberprzestępce

Angielska policja aresztowała podejrzaną osobę o masowe wyłączenie prawie miliona routerów firmy Deutsche Telekom w listopadzie zeszłego roku. Dzięki współpracy niemieckiej federalnej policji (BKA) oraz UK’s National Crime Agency (NCA) – aresztowano 29 latka podejrzanego o dokonanie tego niecnego występku. Atakujący miał przejęte routery wynajmować do atakowania innych, jednak finalnie ataki doprowadziły do utraty dostępu do sieci Internet samych zainfekowanych (ponad 900 tysięcy urządzeń). Zachodzi podejrzenie, że złośliwe oprogramowanie było zmodyfikowaną wersją sławnego botnetu Mirai, który przejął setki tysięcy urządzeń IoT – routerów, kamer, odtwarzaczy DVR itp. W przypadku wyroku uznającego winnym sabotażu, podejrzany może otrzymać karę pozbawienia wolności do lat 10.

Angielska policja aresztowała podejrzaną osobę o masowe wyłączenie prawie miliona routerów firmy Deutsche Telekom w listopadzie zeszłego roku. Dzięki współpracy niemieckiej federalnej policji (BKA) oraz UK’s National Crime Agency (NCA) – aresztowano 29 latka podejrzanego o dokonanie tego niecnego występku. Atakujący miał przejęte routery wynajmować do atakowania innych, jednak finalnie ataki doprowadziły do utraty dostępu do sieci Internet samych zainfekowanych (ponad 900 tysięcy urządzeń). Zachodzi podejrzenie, że złośliwe oprogramowanie było zmodyfikowaną wersją sławnego botnetu Mirai, który przejął setki tysięcy urządzeń IoT – routerów, kamer, odtwarzaczy DVR itp. W przypadku wyroku uznającego winnym sabotażu, podejrzany może otrzymać karę pozbawienia wolności do lat 10. -

300 tysięcy zainfekowanych domowych routerów

- Data dodania:

- 11 3.14

- Kategorie:

- newsy

Znana organizacja Team Cymru zajmująca się obserwowaniem działalności cyberprzestępców opublikowała, krótkie filmy (minutowe) opisujące atak, w którym ponad 300 tysięcy domowych routerów zostało przejętych przez cyberprzestępców. Na tak zdobytych urządzeniach dokonywana jest rekonfiguracja usług DNS, co może wiązać się w najprostszym scenariuszu z kierowaniem użytkowników korzystających z tych routerów na fałszywe strony internetowe. Czytaj dalej »

Znana organizacja Team Cymru zajmująca się obserwowaniem działalności cyberprzestępców opublikowała, krótkie filmy (minutowe) opisujące atak, w którym ponad 300 tysięcy domowych routerów zostało przejętych przez cyberprzestępców. Na tak zdobytych urządzeniach dokonywana jest rekonfiguracja usług DNS, co może wiązać się w najprostszym scenariuszu z kierowaniem użytkowników korzystających z tych routerów na fałszywe strony internetowe. Czytaj dalej » -

Ponad 2 lata pozbawienia wolności za sieciowe atakowanie konkurencji

- Data dodania:

- 30 8.13

- Kategorie:

- newsy, ujęto_cyberprzestępce

Pavel Vrublevsky właściciel rosyjskiej firmy zajmującej się płatnościami ChronoPay został skazany na wyrok 2.5 roku pozbawienia wolności. Vrublevsky wynajmował od cyberprzestępców usługę atakowania konkurencyjnego serwisu z płatnościami. W roku 2010 zatrudnił właścicieli sieci botnet: Igora i Dmitri Artimovich by użyli botnetu Festi do ataku w firmę Assist. W wyniku ataku firma nie mogła przez wiele dni obsługiwać linii lotniczej Aeroflot w wyniku czego firma poniosła milionowe straty.

Vrublevsky przekazał 20 000 dolarów swojemu oficerowi bezpieczeństwa by ten zakupił odpowiednią usługę. Winny miał od dłuższego czasu do czynienia z różnymi niecnymi procederami, które miały miejsce w cyberprzestrzeni.

-

Nieznana sieć botnet dołącza do sieci TOR

- Data dodania:

- 29 8.13

- Kategorie:

- newsy

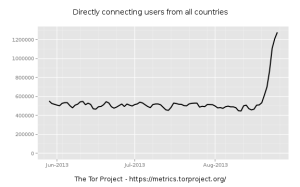

Zauważyliśmy dość ciekawy i drastyczny wzrost użytkowników sieci TOR. W ciągu dwóch tygodni sierpnia liczba użytkowników sieci anonimizującej TOR zwiększyła się dwukrotnie. Możemy domniemywać, że powodem takiego zajścia nie jest nagłe zainteresowanie użytkowników Państw, w których blokuje się swobodny dostęp do informacji i wykorzystują oni sieć TOR by korzystać z wolnych mediów.

Zauważyliśmy dość ciekawy i drastyczny wzrost użytkowników sieci TOR. W ciągu dwóch tygodni sierpnia liczba użytkowników sieci anonimizującej TOR zwiększyła się dwukrotnie. Możemy domniemywać, że powodem takiego zajścia nie jest nagłe zainteresowanie użytkowników Państw, w których blokuje się swobodny dostęp do informacji i wykorzystują oni sieć TOR by korzystać z wolnych mediów.Wszystko wskazuje na to, że olbrzymia sieć botnet czyli setki tysięcy komputerów przejętych przez cyberprzestępców zaczęły wykorzystywać do komunikacji sieć TOR. Zapewne w najbliższych dniach dowiemy się więcej. A może posiadacie jakieś interesujące informacje na ten temat?

-

Stany zjednoczone w czołówce krajów wykorzystywanych przez cyberprzestępców

- Data dodania:

- 31 5.13

- Kategorie:

- newsy, statystyki

Niejednokrotnie pisałem o tym, że informacja o popularności krajów takich jak Rosja, Indie czy Chiny w kontekście wykorzystywania ich przez cyberprzestępców to zwyczajny mit. Jak pokazują badania z ostatnich lat, Stany Zjednoczone oraz wiele europejskich krajów wiedzie prym w kwestii umiejscowienia przez cyberprzestępców serwerów do obsługi wykradzionych maszyn. Postanowiłem szybko sprawdzić czy jestem w stanie dorzucić swoje trzy grosze i oto co sprawdziłem. Czytaj dalej »

Niejednokrotnie pisałem o tym, że informacja o popularności krajów takich jak Rosja, Indie czy Chiny w kontekście wykorzystywania ich przez cyberprzestępców to zwyczajny mit. Jak pokazują badania z ostatnich lat, Stany Zjednoczone oraz wiele europejskich krajów wiedzie prym w kwestii umiejscowienia przez cyberprzestępców serwerów do obsługi wykradzionych maszyn. Postanowiłem szybko sprawdzić czy jestem w stanie dorzucić swoje trzy grosze i oto co sprawdziłem. Czytaj dalej » -

Pierwsze przejęcie polskich domen wykorzystywanych przez botnet Virut

- Data dodania:

- 22 1.13

- Kategorie:

- newsy

NASK jako zarządca domen .pl podjął decyzję o zablokowaniu i przejęciu polskich domen. Domeny między innymi takie jak np. ircgalaxy.pl lub zief.pl aktualnie wskazują na adresy IP CERTu. Jest to pierwsza taka sytuacja w polskim internecie i pokazuje, że świat idzie do przodu :] Domeny były od wielu lat wykorzystywane do komunikacji i wydawania poleceń złośliwemu oprogramowaniu. CERT (Computer Emergency Response Team) Polska jest zespołem powołanym do reagowania na zdarzenia naruszające bezpieczeństwo w sieci Internet – znał problem od kilku lat. Niestety sama znajomość problemu nie oznacza, że można go łatwo rozwiązać ale by to zrozumieć trzeba trochę szerzej spojrzeć na aspekty prawne związane z zakupem domeny. Czytaj dalej »

NASK jako zarządca domen .pl podjął decyzję o zablokowaniu i przejęciu polskich domen. Domeny między innymi takie jak np. ircgalaxy.pl lub zief.pl aktualnie wskazują na adresy IP CERTu. Jest to pierwsza taka sytuacja w polskim internecie i pokazuje, że świat idzie do przodu :] Domeny były od wielu lat wykorzystywane do komunikacji i wydawania poleceń złośliwemu oprogramowaniu. CERT (Computer Emergency Response Team) Polska jest zespołem powołanym do reagowania na zdarzenia naruszające bezpieczeństwo w sieci Internet – znał problem od kilku lat. Niestety sama znajomość problemu nie oznacza, że można go łatwo rozwiązać ale by to zrozumieć trzeba trochę szerzej spojrzeć na aspekty prawne związane z zakupem domeny. Czytaj dalej » -

Jak nie zostać twórcą botnetu herpesnet

Bardzo zabawną analizę botnetu herpesnet dla początkujących możecie odnaleźć tutaj. Na stronie tej krok po kroku specjaliści obnażają błędy, które twórca sieci botnet nieświadomie przygotował, tym samym finalnie wystawiając się na całkowitą kompromitację (zdjęcia, nazwiska itp.). W dużym skrócie wyglądało to tak: Czytaj dalej »

Bardzo zabawną analizę botnetu herpesnet dla początkujących możecie odnaleźć tutaj. Na stronie tej krok po kroku specjaliści obnażają błędy, które twórca sieci botnet nieświadomie przygotował, tym samym finalnie wystawiając się na całkowitą kompromitację (zdjęcia, nazwiska itp.). W dużym skrócie wyglądało to tak: Czytaj dalej » -

Wizualizacja ataków sieciowych z przyszłości i w 3D

Zapraszam do obejrzenia fajnego filmiku monitorującego prawie 200 tysięcy adresów IP z Japonii i ukazującego ataki sieciowe. Oczywiście na żywo, w 3D i w HD :] Z tego co możemy się zorientować po prezentacji rozwiązania NICT Daedalus Cyber-attack alert system, to system wykrywający wykorzystuje fakt, iż zarażone robakiem systemy operacyjne często starają się poszerzyć infekcję na inne komputery. Próbują więc masowo podłączać się do losowo wybranych adresów IP, często do adresów aktualnie niewykorzystywanych. Dzięki temu dość szybko możemy wychwycić popularne robaki i spróbować wyleczyć zainfekowany komputer. Tutaj smaczku dodaje fakt, że wszystko wygląda bardzo przyjemnie. Zapraszam. -

60 sekund z życia zainfekowanych komputerów na świecie

Zapraszam do obejrzenia ciekawego filmu, którzy przedstawia na mapie świata miejsca, w których zainfekowane złośliwym oprogramowaniem komputery stają się częścią kontrolowanych przez cyberprzestępców sieci botnet. Zaznaczę, że film pokazuje wyłącznie 60 sekund komputerowego życia na naszej planecie :]

-

Większość maszyn wyłączonego botnetu Kelihos pochodziła z Polski

- Data dodania:

- 03 4.12

- Kategorie:

- newsy

Kilka miesięcy temu udało się wyłączyć botnet (sieć zarażonych komputerów zombie) Kelihos, który kontrolował kilkadziesiąt tysięcy maszyn. Jak się okazało w kilka miesięcy powstała jego nowa wersja, bazująca na tych samych komponentach co część pierwsza. Dodatkowo twórcy postarali się i zainfekowali w kilka miesięcy ponad 100 tysięcy komputerów! Jednak i tym razem wygrały białe kapelusze i dzięki współpracy firm Kaspersky, CrowdStrike Intelligence Team, Dell SecureWorks, Honeynet Project udało się ponownie wyłączyć sieć botnet i uwolnić tysiące maszyn. Czytaj dalej »

-

100 tysięcy maszyn komunikujących się via IRC

- Data dodania:

- 02 12.11

- Kategorie:

- newsy, statystyki

Od lat zanika trend, w którym do komunikacji przejętych komputerów używa się protokółu IRC. Najczęściej dziś spotykamy komunikację wyglądającą jak zwykły ruch WWW, ewentualnie okraszoną drobnymi modyfikacjami. Mogłoby wydawać się, że sieci botnet w oparciu o protokół IRC już albo nie ma albo są bardzo drobne. Nic bardziej mylnego :]

Na blogu www.exposedbotnets.com możecie obejrzeć jak każdego dnia dodawane są nowe wykryte sieci botnet, głównie komunikujące się za pomocą protokołu IRC. Ostatnio trafił się tam botnet posiadający od 80 – 100 tysięcy maszyn :] Jak widać można prostymi środkami uzyskać dość konkretne wyniki ;] Jako ciekawostkę można zauważyć, że serwery zarządzające hostowane są we Francji (operator Gandi), a nie w jakiejś dalekowschodniej krainie :]

-

100 tysięcy złotych miesięcznie zarobku z botnetu klikającego w reklamy

- Data dodania:

- 26 4.11

- Kategorie:

- newsy

Ekipa z firmy Kaspersky oszacowała na podstawie analizy botnetu Artro, który jest wykorzystywany głównie do tworzenia fałszywych kliknięć w sieci reklamowe, iż zarobki właścicieli botnetu wahają się od 1 000 do 2 000 dolarów dziennie (około 100 000 PLN miesięcznie). Widać więc, że tego typu praca może być dość intratnym zajęciem.

Botnet Artro istnieje od ponad 2 lat i w styczniu 2011 wykryto ponad 140 000 zainfekowanych maszyn w 235 krajach. Komunikacja z botów z serwerem zarządzającym jest szyfrowana, a pobierane pliki wykonywalne mogą być ukrywane w plikach graficznych GIF. Dodatkowo z części krajów w ogóle nie można pobrać plików konfiguracyjnych. Trojan potrafi zarówno sam klikać w określone odnośniki jak i podmieniać na żywo wyniki z wyszukiwarek internetowych.

-

List od właściciela botnetu Pushdo

Do specjalistów z firmy Fireeye zajmujących się analizą i zwalczaniem sieci botnet, dotarł bardzo interesujący list, rzekomo od samego twórcy botnetu Pushdo. W liście tym, autor dziwi się czemu ekipa z Fireeye chce zamknąć jego botnet, bo przecież gdy usuną już wszystkie tego typu aplikacje, to zarówno oni jak i firmy piszący oprogramowanie antywirusowe, nie będą miały pracy ;] Czytaj dalej »

-

Crimeware as a Service czyli jak tanio zbudować swój własny botnet

- Data dodania:

- 30 3.11

- Kategorie:

- newsy

Z nowości prezentowanych przez organizację TeamCymru zajmującą się zwalczaniem cyberprzestępczości, można wychwycić dwie interesujące notki z ostatniego tygodnia. Po pierwsze bardzo popularny trojan SpyEye, nie odbierający funkcjonalnością od popularnego trojana ZeuS, rozpoczął udostępnianie swojego panelu do zarządzania w wersji SaaS (Software as a Service). Za magiczną kwotę od 300 – 500$ miesięcznie możemy uzyskać dostęp do naszej własnej platformy zarządzającej przejmowaniem cudzych systemów operacyjnych (by następnie na przykład wydobywać z nich informacje uwierzytelniające do serwisów bankowych). Nie musimy znać się specjalnie na technicznych aspektach projektu, gdyż sprzedający dostarczą nam gotową aplikację rozmawiającą z naszą instancją serwera zarządzającego. Oczywiście kwestie kopii zapasowych, administrowania, problemami także zajmuje się ekipa sprzedająca usługę. Czytaj dalej »

-

Ile pieniędzy mogli zarobić właściciele botnetu Pushdo/Cutwail na wysyłaniu SPAMu

- Data dodania:

- 29 3.11

- Kategorie:

- newsy, statystyki

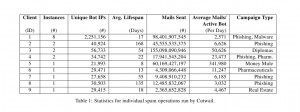

W sierpniu 2010 roku grupa badaczy zdobyła władzę nad 13 serwerami zarządzającymi oraz 3 serwerami produkcyjnymi siecią botnet Pushdo/Cutwail. Szczegółowo opisali wyniki badań w raporcie. Z ciekawostek należy wymienić:

W sierpniu 2010 roku grupa badaczy zdobyła władzę nad 13 serwerami zarządzającymi oraz 3 serwerami produkcyjnymi siecią botnet Pushdo/Cutwail. Szczegółowo opisali wyniki badań w raporcie. Z ciekawostek należy wymienić:- szacuje się, że właściciele botnetu zarobili od 1.7 miliona dolarów do 4.2 miliona dolarów od czerwca 2009 r (do sierpnia 2010 czyli około 130 tysięcy dolarów miesięcznie)

- 1 milion adresów mailowych oscylował w graniach 25-50 dolarów, z możliwością cen rabatowych w przypadku większych zakupów

- instalacja złośliwej aplikacji na tysiącu komputerów z Azji kosztowała około 13$, z Europy 35$ oraz 125$ dla Stanów Zjednoczonych Czytaj dalej »

-

Cyberprzestępczość w latach 2011-2020

- Data dodania:

- 16 3.11

- Kategorie:

- newsy

Firma Kaspersky przedstawiła prognozy dotyczące krajobrazu zagrożeń IT na lata 2011-2020. Przewidywania te są oparte na analizie głównych zmian i incydentów w sferze bezpieczeństwa IT na przestrzeni ostatnich dziesięciu lat, jak również wyłaniających się trendów w rozwoju komputerów PC, telefonów komórkowych oraz systemów operacyjnych. Analitycy z Kaspersky Lab dokonali podsumowania najważniejszych trendów ostatnich dziesięciu lat (2001-2010):

-

Setki tysięcy kont przejęte przez botnet Waledac

- Data dodania:

- 06 2.11

- Kategorie:

- analizy, newsy, statystyki

Specjalistom z firmy The Last Line Of Defense udało się dostać do danych przejętych przez maszyny będące częścią botnetu Waledac. Z danych tych wynika dość zatrważający choć dla naszych czytelników oczywisty wniosek, iż siła tak rozwiniętego botnetu jest przeogromna. Zgromadzone przez zarządzających przejętymi komputerami informacje wskazują na 123 920 loginów i haseł do kont FTP, zazwyczaj wykorzystywanych do osadzania stron internetowych. Zwyczajowo robak dodaje używając skradzionych kont kody do stron WWW, które atakują nieświadomego odwiedzającego witryny.

-

W nowy rok z nowym botnetem

- Data dodania:

- 04 1.11

- Kategorie:

- newsy

Specjaliści z grupy ShadowServer odkryli namiastkę nowej sieci botnet. Umownie nazwali go Storm Worm 3.0/Waledac 2.0 gdyż na pierwszy rzut oka wygląda jak jego poprzednie wersje, jednak po bliższym przyjrzeniu się okazało się, że złośliwe oprogramowanie jest mocno zmodyfikowane i wygląda na nową generację sieci botnet. Po szybkiej analizie stwierdzono dotychczas, iż: Czytaj dalej »

-

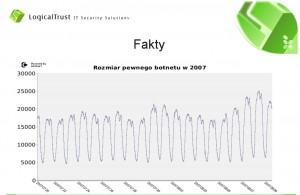

Wykres ukazujący liczbę zarażonych systemów trojanem Zeus

Znalazłem w pieleszach swoich starych katalogów badawczych, dane z jednego z odkrytych serwerów trojana Zeus z kwietnia 2009 roku. Przez kilka godzin miałem możliwość obserwowania liczby podłączonych do serwera, zarażanych maszyn. Wycinek jest bardzo skromny (kilka godzin) ale pokazuje siłę takich infekcji.