Specjaliści z grupy ShadowServer odkryli namiastkę nowej sieci botnet. Umownie nazwali go Storm Worm 3.0/Waledac 2.0 gdyż na pierwszy rzut oka wygląda jak jego poprzednie wersje, jednak po bliższym przyjrzeniu się okazało się, że złośliwe oprogramowanie jest mocno zmodyfikowane i wygląda na nową generację sieci botnet. Po szybkiej analizie stwierdzono dotychczas, iż: Czytaj dalej »

Archiwum (tag: storm

)

-

W nowy rok z nowym botnetem

- Data dodania:

- 04 1.11

- Kategorie:

- newsy

-

Web Warriors : The Global Battle In Cyberspace

Internet jest reklamowany jako jeden z najważniejszych wynalazków w historii współczesnego człowieka i tak, jak odkrycie atomu – jego zdolność do wykorzystania dla ludzkości dorównuje jego potencjałowi do wyzwolenia masowego zniszczenia. Web Warriors (oficjalne tłumaczenie: Wojna w Internecie) jest jednogodzinnym filmem dokumentalnym, który oferuje nawet dość trzeźwe spojrzenie na przestępstwa komputerowe i świat zabezpieczeń z dwóch punktów widzenia.

-

Nadchodzi sztorm

- Data dodania:

- 27 10.08

- Kategorie:

- newsy

Najdalej kilka dni temu pisałem o znanym wszystkim botnecie Storm, a dokładnie o jego zerowej aktywności. Aktywność, a dokładnie jej brak została zauważona przez firmę Marshal, która to analizuje sieci botnet, głównie przez pryzmat wysyłanego spamu. Jak się jednak okazało, ze Stormem nie jest wcale tak źle. Firma FireEye zajmująca się natomiast analizą złośliwego oprogramowania, przeanalizowała bardziej szczegółowo ostatni z plików botnetu. Pomijając ciekawostki takie jak fakt, że botnet zaczął porozumiewać się równocześnie za pomocą szyfrowanego i nieszyfrowanego protokołu, w przeciągu dwóch dni, doliczyli się ponad 120 000 komputerów komunikujących się z ich wersją zombiesoftu (120 610 używało szyfrowanego połączenia, a 44,844 nie). Czytaj dalej »

-

Cisza przed burzą?

- Data dodania:

- 17 10.08

- Kategorie:

- newsy

O botnecie Storm było głośno już wiele razy we wszelkich możliwych mediach. Po pierwsze rozpoczął skuteczną falę masowego nakłaniania użytkowników do instalacji złośliwego oprogramowania poprzez odwiedzenie rzekomo interesujących wiadomości. Po drugie w 2007 roku przyrost użytkowników zainfekowanych, a co za tym idzie wysyłanej poczty typu SPAM drastycznie wzrosły. Po trzecie model komunikacji peer2peer był jednym z pierwszych wykorzystywanych na taką skalę, dodatkowo posługując się technologią FastFlux. Dodatkowo wszelkiego rodzaju próby (częściowo udane) zarażania i przejmowania botnetów opartych o komunikacje p2p oraz ciągłe próby określenia wielkości botnetu przez wielu badaczy – sprawiły, że botnet Storm jest jedną z najlepiej rozpoznawanych marek botnetowych. Przynajmniej w świecie mediów i zwykłego użytkownika. W zasadzie powinienem napisać, że był, a nie jest, gdyż jak donosi firma Marshal, zajmująca się między innymi analizą sieci botnet i rozsyłanego przez nie SPAMu – botnet Storm swą aktywność obniżył do zera.

O botnecie Storm było głośno już wiele razy we wszelkich możliwych mediach. Po pierwsze rozpoczął skuteczną falę masowego nakłaniania użytkowników do instalacji złośliwego oprogramowania poprzez odwiedzenie rzekomo interesujących wiadomości. Po drugie w 2007 roku przyrost użytkowników zainfekowanych, a co za tym idzie wysyłanej poczty typu SPAM drastycznie wzrosły. Po trzecie model komunikacji peer2peer był jednym z pierwszych wykorzystywanych na taką skalę, dodatkowo posługując się technologią FastFlux. Dodatkowo wszelkiego rodzaju próby (częściowo udane) zarażania i przejmowania botnetów opartych o komunikacje p2p oraz ciągłe próby określenia wielkości botnetu przez wielu badaczy – sprawiły, że botnet Storm jest jedną z najlepiej rozpoznawanych marek botnetowych. Przynajmniej w świecie mediów i zwykłego użytkownika. W zasadzie powinienem napisać, że był, a nie jest, gdyż jak donosi firma Marshal, zajmująca się między innymi analizą sieci botnet i rozsyłanego przez nie SPAMu – botnet Storm swą aktywność obniżył do zera.Tafla wody jest teraz idealnie gładka i warto się zastanowić czy będzie to już stały stan czy jest to jedynie cisza przed nadchodzącą jeszcze większą burzą…

-

Papież w służbie złośliwego oprogramowania

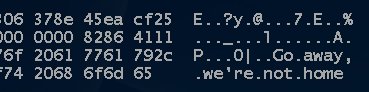

Nie wiem zupełnie czy to tylko zbieg okoliczności czy próba zarażania złośliwym oprogramowaniem w sposób bardziej skoncentrowany na charakterystyce ofiary. Dostałem dziś standardowy rodzaj wiadomości bodajże od botnetu Storm, która zachęca do obejrzenia związanej ze mną rzekomo wiadomości:

From: gifford hanspete <cash@freeautobot.com>

To: mojlogin@bothunters.pl

Subject: mojlogin is a moronthis is the proof, watch: http://papierz.o12.pl/video1.exe

-

Przejmij stery podczas sztormu, o zarażaniu botnetu Storm

Ponad miesiąc temu mądrzy naukowcy opublikowali dokument opisujący metody zarażania botnetów opierających się na komunikacji p2p, tak aby częściowo przejmować i przerywać działanie tego typu sieci. Jak się okazało ich teorie potwierdzili podczas testów na żywym organizmie. Zwierzątkiem tym był popularny botnet Storm. Dzięki ich badaniom, udało się wpłynąć na przerwanie pracy części sieci. Zasada działania polegała na zatruwaniu kluczy, które służyły do uruchamiania określonych poleceń przekazywanych przez inne boty.

Czytaj dalej » -

Strom razem z Zango i przeciw Zango

Analitycy z firmy antywirusowej Trend Micro podczas analizy kawałka kodu robaka Storm natrafili na dowody sugerujące, że robak ten instaluje adware związany z firmą działającą w branży reklamowej – Zango. Firma Zango zajmując oficjalne stanowisko wobec zarzutów zdementowała teorię spiskową zakładaną przez Trend Micro.

Analitycy z firmy antywirusowej Trend Micro podczas analizy kawałka kodu robaka Storm natrafili na dowody sugerujące, że robak ten instaluje adware związany z firmą działającą w branży reklamowej – Zango. Firma Zango zajmując oficjalne stanowisko wobec zarzutów zdementowała teorię spiskową zakładaną przez Trend Micro.

Czytaj dalej » -

Srizbi rośnie w największy na świecie botnet

- Data dodania:

- 13 5.08

- Kategorie:

- newsy, rekordy, statystyki

Botnet o nazwie Srizbi ciągle rośnie w ogromną siłę – stanowiąc już 50% światowego spamu oraz filtrowanej treści na pojedynczą firmę zajmującą się bezpieczeństwem sieciowym. Jeśli wierzyć danym opracowanym przez firmę Marshal (której silniki skanujące sieć porównywalne są ze światowymi firmami z branży) jako wartościom nominalnym – Srizbi jest aktualnie największym botnetem w Internecie, większym i bardziej przerażającym niż sam Storm.

Botnet o nazwie Srizbi ciągle rośnie w ogromną siłę – stanowiąc już 50% światowego spamu oraz filtrowanej treści na pojedynczą firmę zajmującą się bezpieczeństwem sieciowym. Jeśli wierzyć danym opracowanym przez firmę Marshal (której silniki skanujące sieć porównywalne są ze światowymi firmami z branży) jako wartościom nominalnym – Srizbi jest aktualnie największym botnetem w Internecie, większym i bardziej przerażającym niż sam Storm.

Czytaj dalej » -

Bezczelność nie zna granic

- Data dodania:

- 15 4.08

- Kategorie:

- ciekawostki

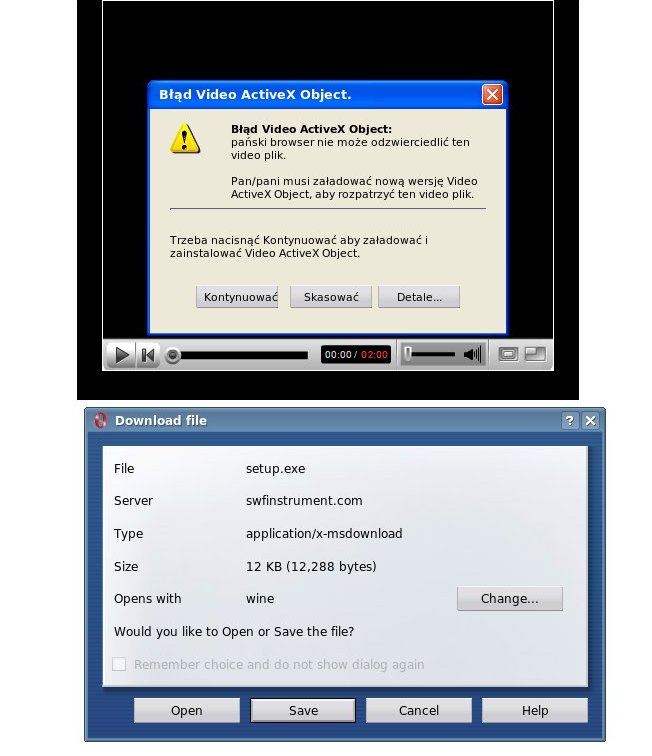

Infekowanie systemów poprzez nakłanianie użytkownika do pobrania kodeków video, w celu obejrzenia zareklamowanego spamem filmiku – to metoda stara i nad wyraz skuteczna. Na chwilę obecną fałszywe kodeki dostępne są zarówno na platformę Windows jak i Mac. Sposób ten jest wykorzystywany od dawna i specjalnie nie zwracał już mojej uwagi, aż do ostatnich doniesień o nowej fali ataków tego typu. Okazało się, że botnet Storm w najzwyklejszy sposób nakłania do pobrania kodeków o nazwie [uwaga!]: Storm Codec. Zacząłem zastanawiać się jak bardzo twórcy botnetu muszą zdawać sobie sprawę ze swoich możliwości, bo nazwanie kodeka, nazwą botnetu – w moim przekonaniu świadczy o całkowitej beztrosce w/w. Rozumiem [tak jak odbywa się to dotychczas], że używanie nazw typu DivX Codec, WinMedia Codec, VCodec mających w choćby najmniejszy sposób sugerować ich funkcjonalność, jest jak najbardziej sensowne i logiczne. Tym razem twórcy malwaru specjalnie nie przejmują się nazewnictwem. Zakładam, że jeśli pozwolili sobie na taką swobodę, bardzo dobrze zdają sobie sprawę, że użytkownik tak czy siak nie zwraca uwagi na nazwy itp. sprawy, gdyż jest po prostu zainteresowany obejrzeniem filmiku.

Infekowanie systemów poprzez nakłanianie użytkownika do pobrania kodeków video, w celu obejrzenia zareklamowanego spamem filmiku – to metoda stara i nad wyraz skuteczna. Na chwilę obecną fałszywe kodeki dostępne są zarówno na platformę Windows jak i Mac. Sposób ten jest wykorzystywany od dawna i specjalnie nie zwracał już mojej uwagi, aż do ostatnich doniesień o nowej fali ataków tego typu. Okazało się, że botnet Storm w najzwyklejszy sposób nakłania do pobrania kodeków o nazwie [uwaga!]: Storm Codec. Zacząłem zastanawiać się jak bardzo twórcy botnetu muszą zdawać sobie sprawę ze swoich możliwości, bo nazwanie kodeka, nazwą botnetu – w moim przekonaniu świadczy o całkowitej beztrosce w/w. Rozumiem [tak jak odbywa się to dotychczas], że używanie nazw typu DivX Codec, WinMedia Codec, VCodec mających w choćby najmniejszy sposób sugerować ich funkcjonalność, jest jak najbardziej sensowne i logiczne. Tym razem twórcy malwaru specjalnie nie przejmują się nazewnictwem. Zakładam, że jeśli pozwolili sobie na taką swobodę, bardzo dobrze zdają sobie sprawę, że użytkownik tak czy siak nie zwraca uwagi na nazwy itp. sprawy, gdyż jest po prostu zainteresowany obejrzeniem filmiku. Swoją drogą jestem ciekaw czy ktoś pójdzie na całość i nazwie taki kodek na przykład: TerazPrzejmęKontrolęNadTwoimKomputerem. Skuteczność byłaby zapewne minimalnie mniejsza, a radość ogromniejsza :]

Źródło: http://www.marshal.com/trace/traceitem.asp?article=626

-

Ponad milion komputerów pod cudzą kontrolą

- Data dodania:

- 13 4.08

- Kategorie:

- analizy, rekordy, statystyki

Podczas aktualnie trwającej konferencji RSA miał miejsce wykład dyrektora departamentu ds. analizy malware firmy SecureWorks. W swoim wystąpieniu zaprezentował on badania dotyczące botnetów rozsyłająch spam i ich ranking, a dokładnie Pierwszą Jedenastkę.

Szacując przy użyciu metod statystycznych Stewart twierdzi, że czołowe botnety Internetu posiadają około miliona przejętych maszyn i mogą wysłać nawet do 100 bilionów sztuk spamu dziennie. Sam botnet Srizbi zajmujący czołową pozycję na liście, posiada we władaniu 350000 komputerów i wysyła dziennie około 60 bilionów sztuk spamu. Co ciekawe Storm (szacowany na około 85000 zombie z czego tylko około 35000 spamuje), zajmuje dopiero piąte miejsce i został przez autora uznany jako „niewiele znaczący”. Tą informacja wygląda interesujące zestawiona z raportem Symanteca dotyczącym zagrożeń internetowych w którym można wyczytać, że 71% wszystkich wiadomości wysyłanych w drugiej połowie 2007 roku to spam. W tym przypadku najwyraźniej ma zastosowanie statystyczna zasada Pareto – większość spamu jest wysyłana przez niewielką ilość potentatów tej branży. Coraz większe przepustowości dostępu do Internetu oferowane użytkownikowi końcowemu działają na zdecydowany plus tej statystyki…

Drugą pozycję na liście Stewarta zajmuje botnet Bobax (ewentualnie Kraken), o którego historii można poczytać w innym wpisie, szacowany tym razem już tylko na około 180000 komputerów.

Oczywiście wszystkie metody statystyczne budują tylko pewien, niekoniecznie prawdziwy, obraz jakiegoś zjawiska. Zawsze należy pamiętać, że człowiek wychodzący z psem na spacer statystycznie mają po 3 nogi.

-

Umarł król, niech żyje król

Najwyraźniej botnet Storm stracił koronę. Do niedawna uważany za największy, został zdetronizowany przez botnet nazwany roboczo Kraken.

W/gWedług odkrywców,z firmy Damballa, na botnet składa się armia 400 000 zombie.Ciekawy jest fakt, że Kraken zaatakował głównie komputery korporacyjne około 80 firm ze znanej listy Fortune 500 Forbesa. Widać ktoś odkrył, że nie tylko komputery użytkownika końcowego mogą być przydatne jako część armii zombie.

Kraken wykorzystuje do komunikacji własny protokół oparty o TCP i UDP, co nowością raczej nie jest, jednak cała transmisja jest szyfrowana. To dla odmiany jest nowość, ponieważ większość „standardowych” botów korzysta w dalszym ciągu z protokołów nieszyfrowanych. Widać szyfrowanie transmisji już nie zajmuje tyle mocy obliczeniowej co kiedyś.

Bardzo interesujący jest natomiast sposób komunikacji z C&C. Kraken ma wbudowane mechanizmy redundancji, które w razie likwidacji jednej centrali, pozwalają się połączyć do innej. Znamienne, że operatorzy botnetu nie wybrali modelu fast-flux, być może zwykły failover na dwie czy trzy dodatkowe centrale w zupełności wystarczy.

Botnet został wykryty pod koniec zeszłego roku, jednak jego wczesne ślady są datowane nawet na rok 2006. Jak widać, w tym „biznesie” zdecydowanie pomaga brak rozgłosu. Serwery C&C są zlokalizowane we Francji oraz w Rosji.

-

STO LAT, STO LAT – niech żyje nam.

- Data dodania:

- 17 1.08

- Kategorie:

- ciekawostki

.. a kto ? STORM!

Najserdeczniejsze życzenia jak największej propagacji, jak najmniejszej wykrywalności oraz skuteczności we wszystkich procederach przestępczych!!! To już rok odkąd sławny robak STORM rozpoczął rozsyłanie wiadomości z zatrważającymi nowościami, nakłaniając do odwiedzenia zainfekowanej strony w celu doczytania reszty informacji. Rzekomo miliony zarażonych komputerów i coraz to wymyślniejsze sposoby nakłaniające do odwiedzenia zarażonej strony – NibyLinki do Youtube, kartki pocztowe czy strony potwierdzające niechęć otrzymywania spamu. Czekamy co przyniesie nam drugi roczek i życzymy sukcesów ;]Źródło:

http://www.theregister.co.uk/2008/01/18/storm_worm_botnet/