Z obliczaniem rozmiarów sieci botnet jest tak, że do momentu gdy na prawdę nie władamy całą siecią przejętych komputerów – możemy wyłącznie szacować. Na podstawie różnorakich metod, bardziej lub mniej trafnie rzecz jasna. Jedną z metod szacowania jest sinkholing, polegający na przekierowaniu domen internetowych do swoich adresów IP (poprzez ich wcześniejszy zakup lub zmianę z pomocą nadrzędnego operatora DNS). Znany specjalista zajmujący się walką z sieciami botnet pokazał, jak z użyciem sinkholingu oszacował rozmiary niektórych sieci botnet.

Z obliczaniem rozmiarów sieci botnet jest tak, że do momentu gdy na prawdę nie władamy całą siecią przejętych komputerów – możemy wyłącznie szacować. Na podstawie różnorakich metod, bardziej lub mniej trafnie rzecz jasna. Jedną z metod szacowania jest sinkholing, polegający na przekierowaniu domen internetowych do swoich adresów IP (poprzez ich wcześniejszy zakup lub zmianę z pomocą nadrzędnego operatora DNS). Znany specjalista zajmujący się walką z sieciami botnet pokazał, jak z użyciem sinkholingu oszacował rozmiary niektórych sieci botnet.

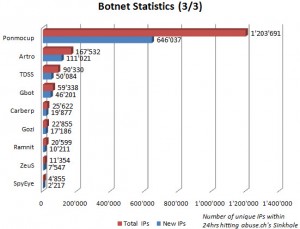

W ciągu ostatnich dwóch miesięcy zliczał liczby unikalnych adresów IP podłączających się do sinkholowanych domen i wybrał dni o największej liczbie połączeń. Jak możemy szybko zauważyć sieci botnet o rozmiarze kilkudziesięciu tysięcy komputerów nie są niczym zaskakującym. Jednak gdy zerkniemy na górę wykresu możemy zauważyć, iż pojawiają się tam liczby powyżej 100 000 przejętych maszyn, a także powyżej 1.2 miliona komputerów będących pod czyjąś kontrolą :] To dość interesujące liczby dodatkowo jeśli zerkniemy na fakt, iż autor badania odkrył botnet zupełnie niedawno, a botnet ten był dla Niego zupełnie nie znany. Może dowodzić to teorii, że świeże sieci botnet, które nie zostały jeszcze dokładniej przeanalizowane przez firmy i społeczności zajmujące się walką ze złośliwym oprogramowaniem, mają większe szanse na rozwój i przetrwanie.

Jak dużo złego (lub dobrego w zależności od perspektywy ;) można zrobić z jednym milionem komputerów? Mam nadzieję, że wyobraźnię macie dość bujną ;]

Jeśli natomiast spędzacie czas na najprzyjemniejszej i najsensowniejszej polskiej konferencji o bezpieczeństwie czyli Confidence to bawcie się przednio także i za mnie, gdyż niestety nie udało mi się tym razem dotrzeć i przeżywać z Wami tego zacnego spotkania.

2 komentarze do

25 maja, 2011 o godzinie 01:29

http://owned-nets.blogspot.com/ kieruje na http://www.exposedbotnets.com/

Kiedyś po szybkiej analizie jednego przypadku okazało się, że na kanale irc boty podają IPki do „rozpracowanych” serwerów VNC. Atakowane były słownikowo.

Czasami łapali świeże IP co minutę. Czasami tylko co 20.

A admini tych kanałów wielce zaskoczeni, że ktoś wszedł zwykłym klientem irc.

Tylko, że to było ponad 2 lata temu.

Jeden typ wyłączał botnety innym.

Szukał wyrazów /PRIVMSG itp w plikach *.exe i zabijał pasujące procesy.

Obecne botnety muszą być pożądnie szyfrowane, bo zostałyby szybko przejęte.

A tymczasem v=7EB407HD7BQ

25 maja, 2011 o godzinie 19:06

Lata temu w ten sposób analizowałem sporo sieci botnet. Nadal młodzież w ten sposób działa, jak widać skutecznie :}